漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114875

漏洞标题:启明星辰/网御星云安全配置核查管理系统存在默认数据库口令及默认账户问题

相关厂商:北京启明星辰信息安全技术有限公司

漏洞作者: 路人甲

提交时间:2015-05-19 08:03

修复时间:2015-08-17 12:10

公开时间:2015-08-17 12:10

漏洞类型:默认配置不当

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-19: 细节已通知厂商并且等待厂商处理中

2015-05-19: 厂商已经确认,细节仅向厂商公开

2015-05-22: 细节向第三方安全合作伙伴开放

2015-07-13: 细节向核心白帽子及相关领域专家公开

2015-07-23: 细节向普通白帽子公开

2015-08-02: 细节向实习白帽子公开

2015-08-17: 细节向公众公开

简要描述:

启明星辰、网御星云两家公司(实际上也算一家人了吧?)使用的基线出于同一个开发团队,功能和代码上大同小异,但是同时存在下列问题:

1. 可远程连接的mysql数据库默认口令(固定的,两家相同);

2. 某个客户正常情况下不会关注到的默认账户(两家都有,而且一般情况下谁都不会关注到这个账户)

详细说明:

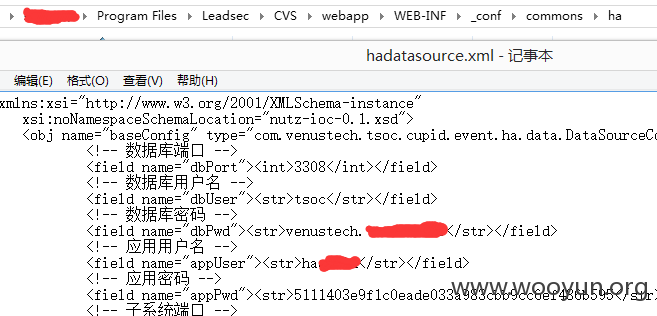

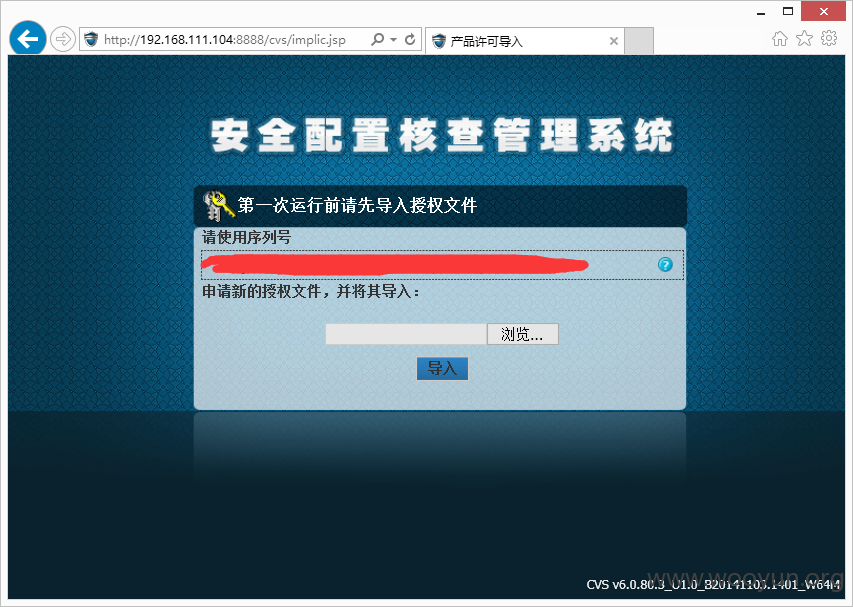

以下为网御星云版基线测试结果:

版本:v6.0.80.3_U1.3,应该是15年1月份的版本。

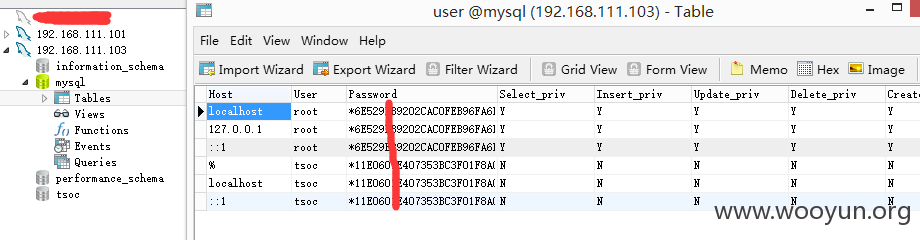

数据库用的是mysql,端口为3308

数据库用户名为tsoc(泰合?)

密码为venustech.****.*****

关键的问题有两点:

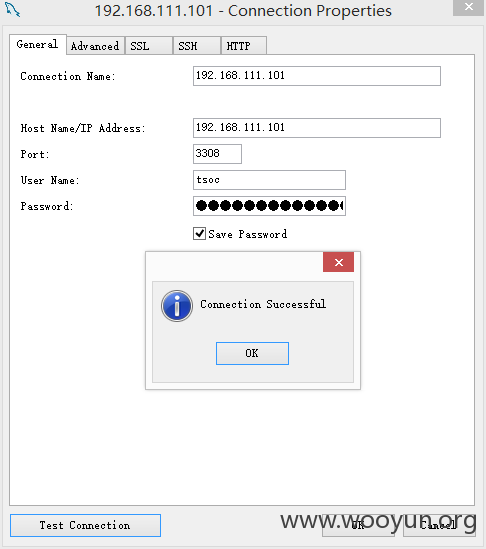

1. 此账号可远程连接;

2. 此账号密码都是统一的。

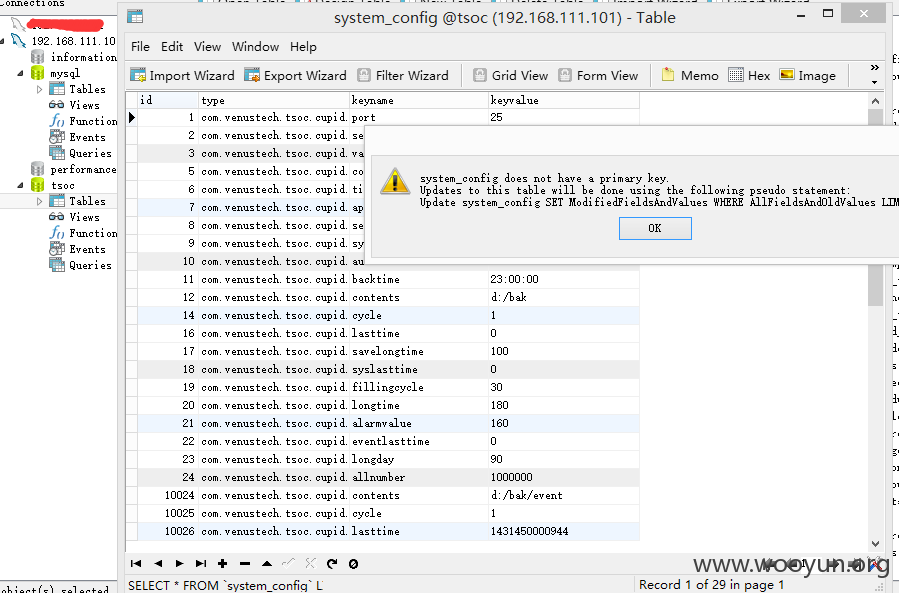

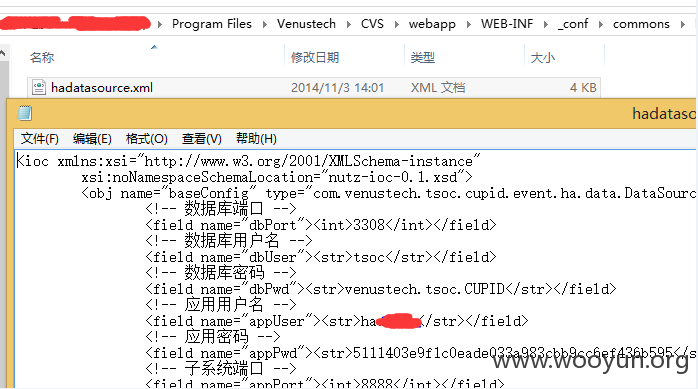

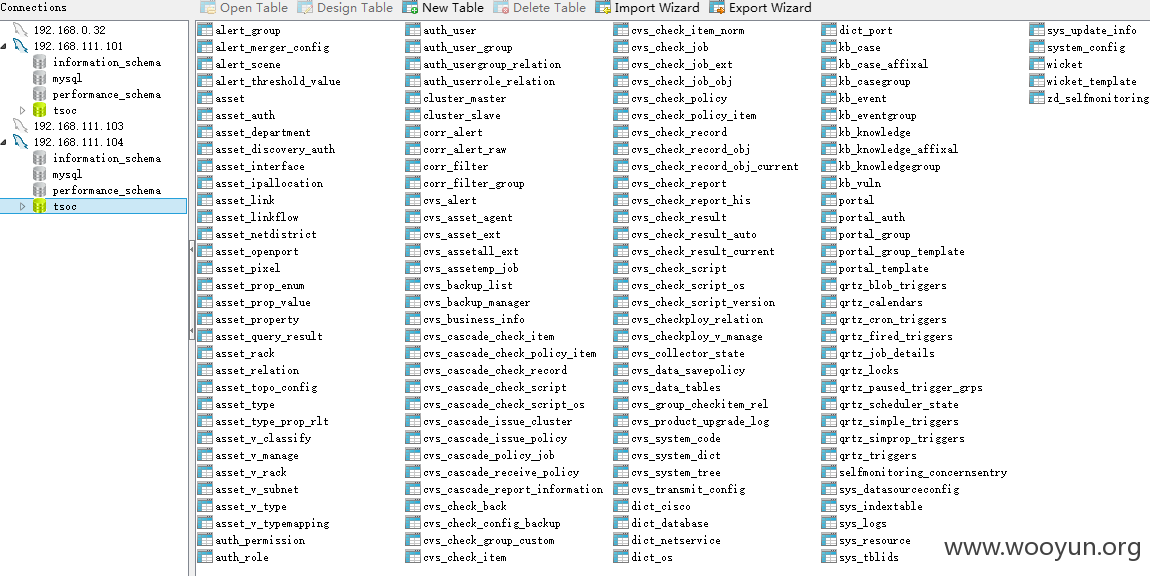

下图网御星云基线数据库配置信息:

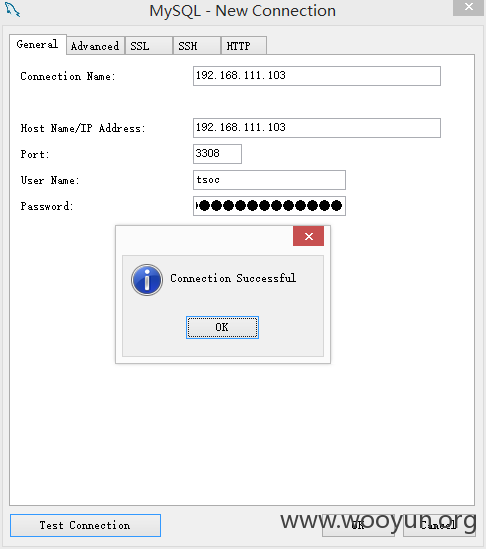

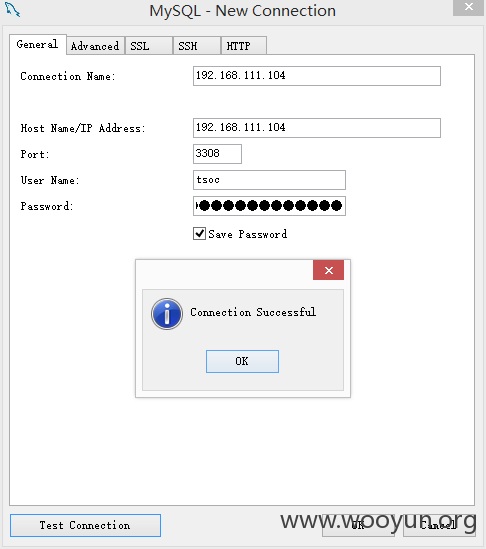

连接数据库测试:

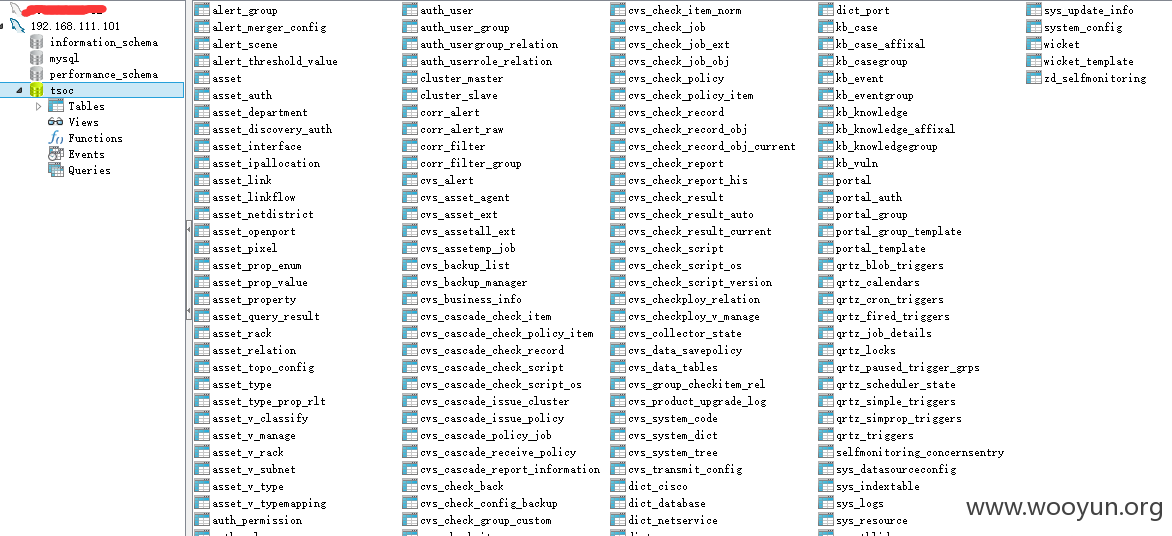

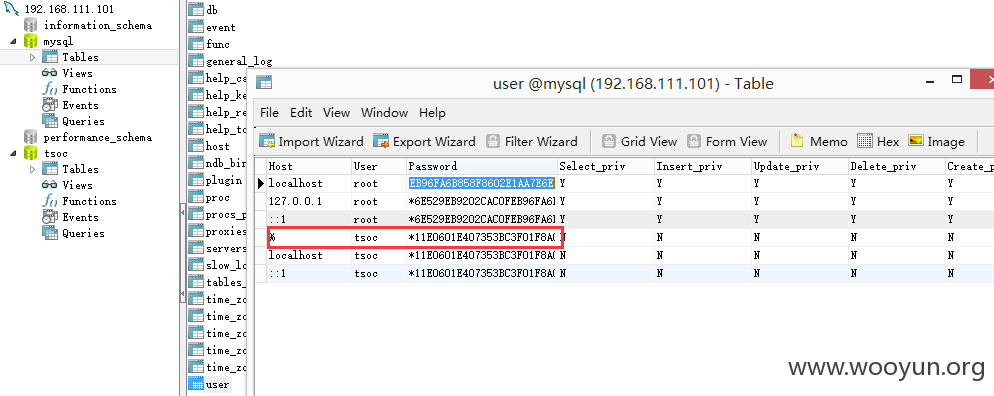

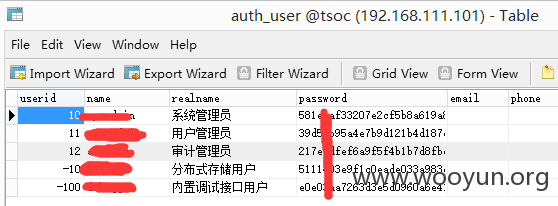

获取登录基线的用户名和加密的密码(sha1)

某用户可获取明文密码:

ha*****/**.venus

其中,此密码也是通用的默认口令。一般用户不会注意到此用户名,更不会更改其密码。因为其主要用于分布式存储,如果不在特定的情况下,是不会关注到存在此用户的。

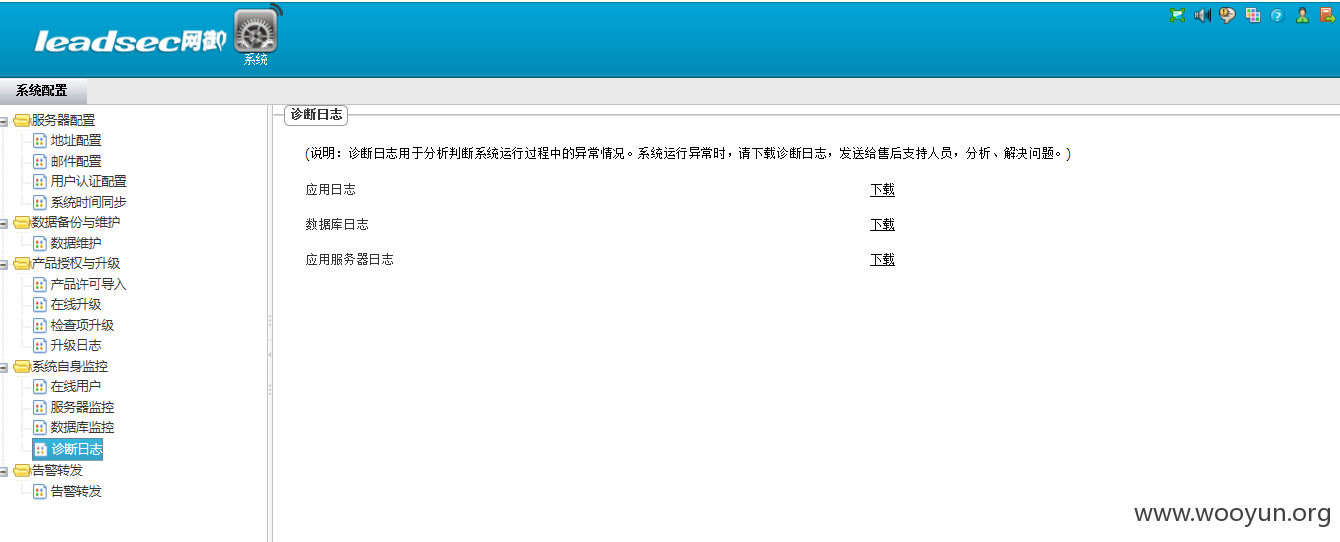

登录此用户的截图:

另外一台基线的测试截图:

漏洞证明:

以下为启明星辰版基线测试结果,登录界面不同点主要是图标(此处是显示的启明星辰的泰合的图标):

启明星辰版数据库配置截图,主要只是保存的路径不同(比如此处是venustech):

上图可以看出,ha*****账号密码和网御版的配置文件还有数据库里面的密码是一样的。所以同理会存在上面说的那个默认口令的问题。

数据库连接测试:

数据库的构成和网御的基本一致:

修复方案:

1. 每次安装使用随机数据库用户名、密码

2. 数据库用户进制远程连接。

3. 提示超级管理员系统存在多少用户、哪些用户还使用了默认密码,尽量避免默认口令被利用。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-05-19 12:09

厂商回复:

已经确认存在此问题,我们正在进行修复。

因为需要有登录到主机系统的权限才能查看配置文件,利用需要一定条件,所以给中级,10 rank。

最新状态:

暂无