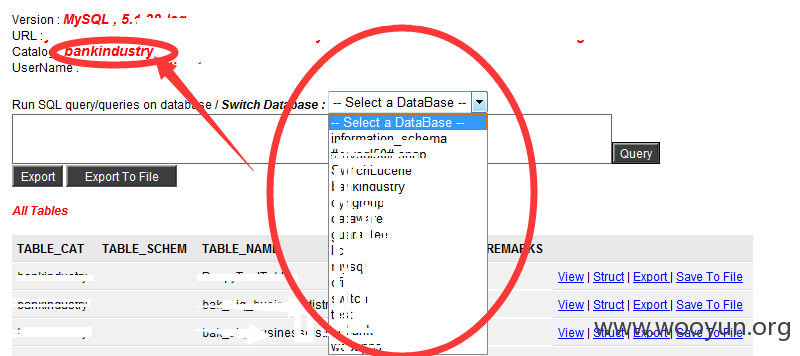

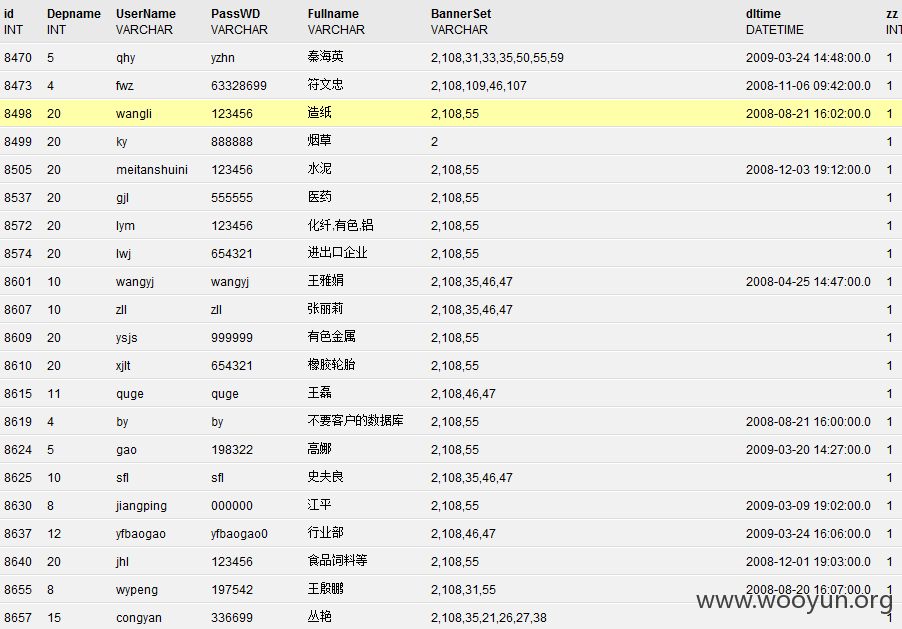

银行联合某网(root权限可打入内网)0x02:smsService权限0x03:w微博api泄露&authorized_keys泄露0x04:敏感配置信息0x05:有人已经入侵过0x06:多处数据库可查询会员余额|电话等!

站点:银行联合信息网

网址:http://unbank.info/toFindBankNodeJsp.action

描述:站点存在Struts2命令执行漏洞可让黑客获取webshell权限

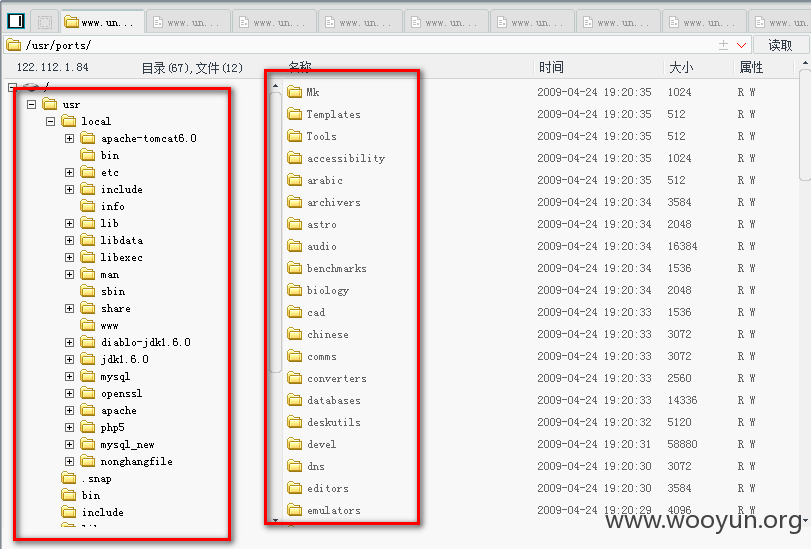

权限:root

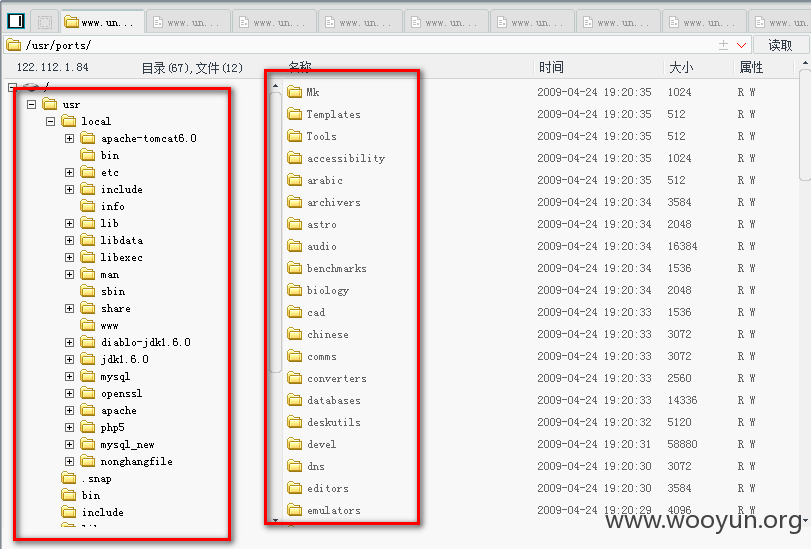

路径:/usr/local/apache-tomcat6.0/webapps/switch/

0x01:getshell

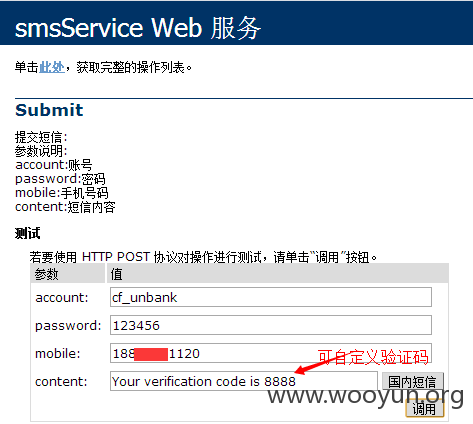

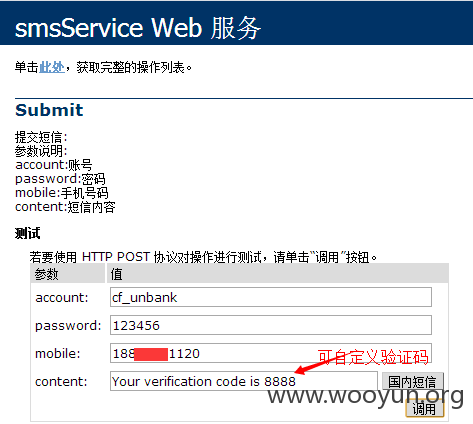

0x02:smsService权限

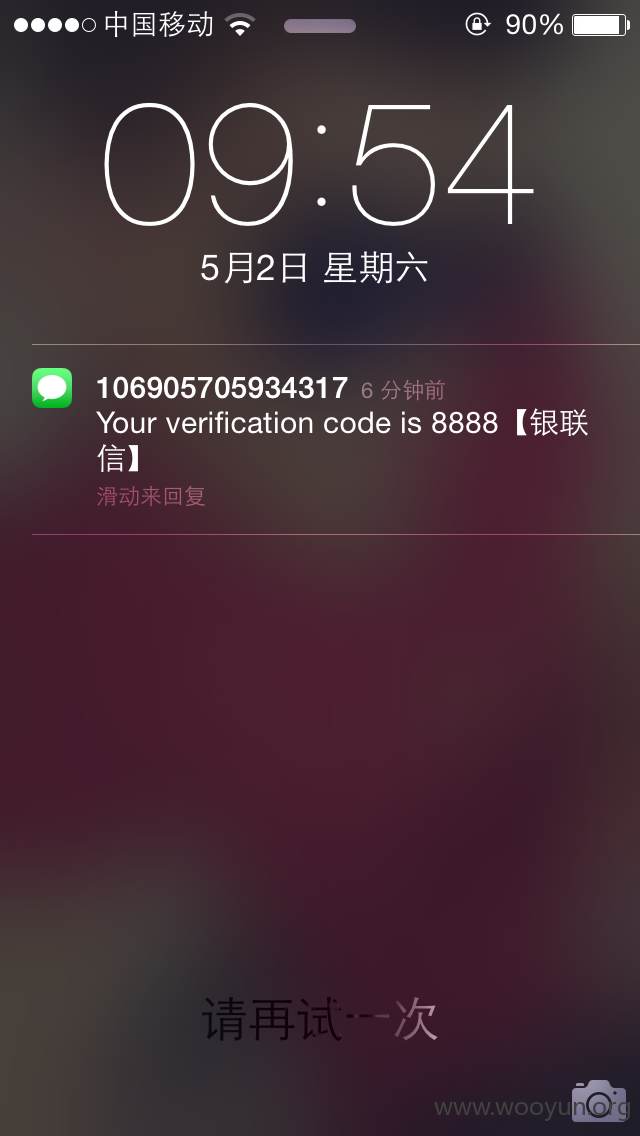

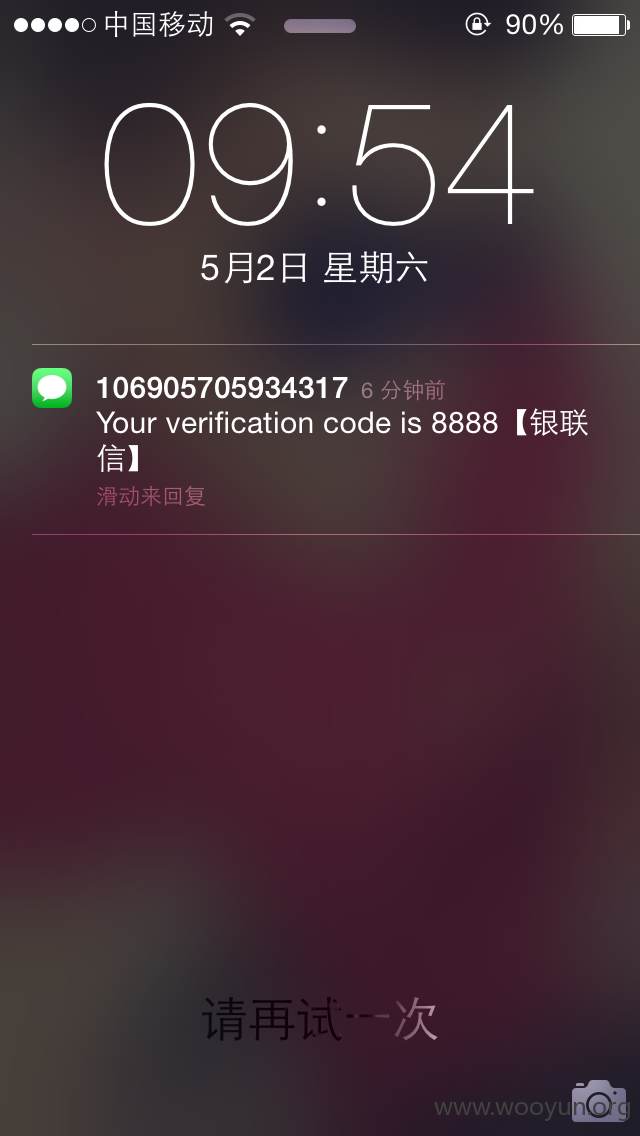

发送一条短信验证(亲测)

收到:

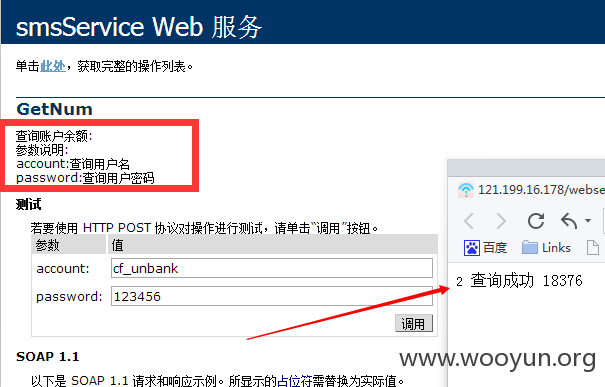

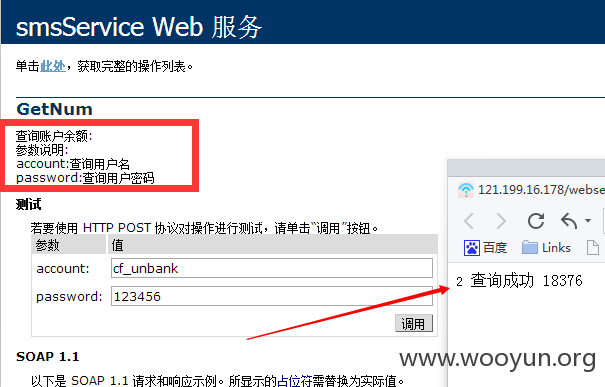

银行很有钱(查下企业短信账户余额吓到了)

0x03:微博api泄露&authorized_keys泄露

0x04:敏感配置信息

0x05:有人已经入侵过

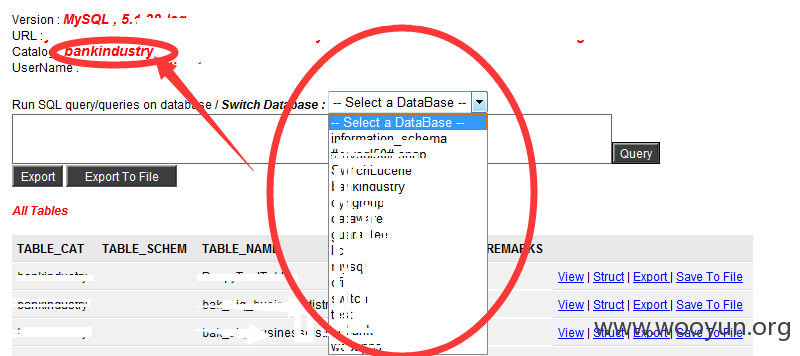

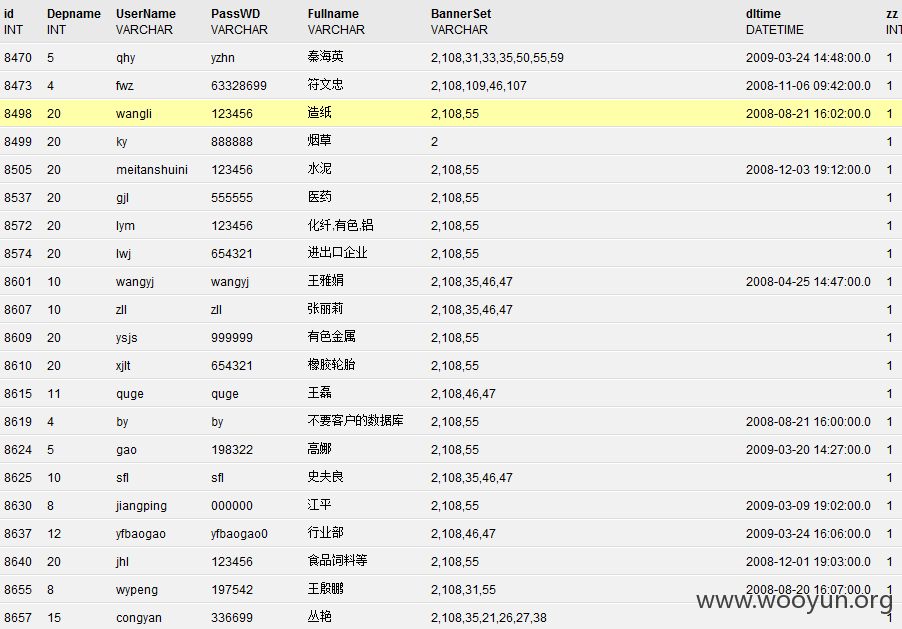

0x06:多处数据库可查询会员余额|电话等!