漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109493

漏洞标题:37游戏设计缺陷导致可绕过验证码进行撞库

相关厂商:37游戏

漏洞作者: 路人甲

提交时间:2015-04-28 12:19

修复时间:2015-06-12 13:32

公开时间:2015-06-12 13:32

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

aaa

详细说明:

首先来到37主页www.37.com,然后可以看到登陆的地方是没有验证码限制的

心想37这种大型网站安全不可能做的这么次吧,应该是输错几次之后才会出验证码,故意输错用户名和密码多次后验证码确实出来了

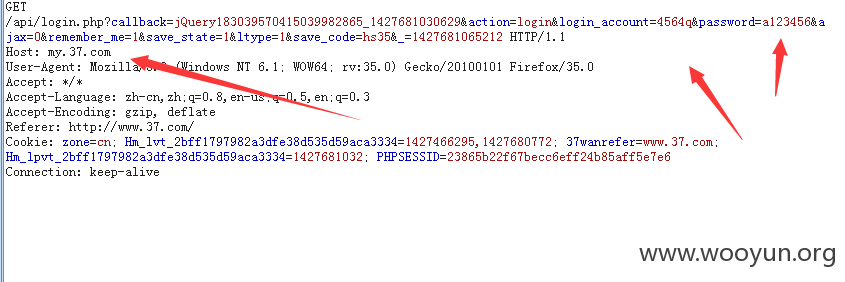

验证码出来了就试试能不能绕过吧,先burp抓包,可以看到用户名和密码全部明文传输的

接下来repeater下go几下后forward,可以看到已经抓包的验证码重放后还是返回验证码是正确的

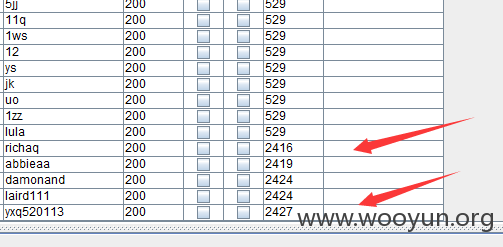

这种验证码问题出现在很多大型网站上,验证码输出正确一次之后全部会是正确的,验证码形同虚设,只是验证码绕过的话如果用户名和密码密文传输那么还不能撞库,用户名和密码全部是明文传输,直接可以撞库,这里看到了已经撞出了几个用户就停了,证明一下

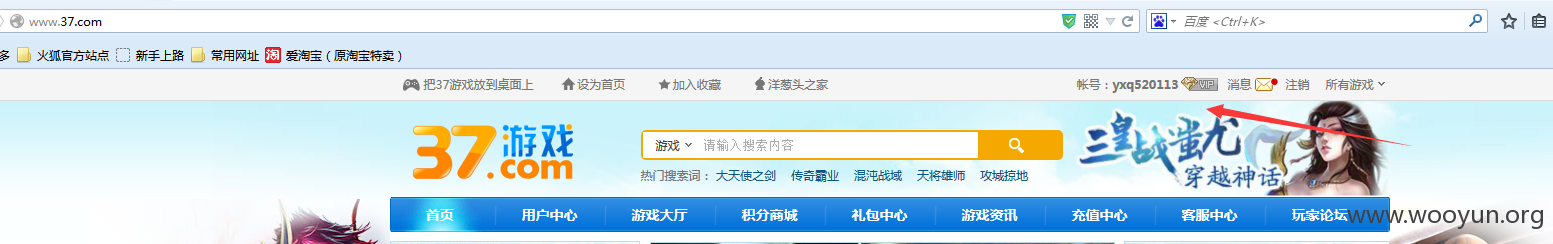

选两个登陆一下看看全部登陆成功

37游戏网是大型知名游戏网站,如果用这种方法撞库出很多用户然后发布到互联网或者是盗取游戏装备,那么影响也是很大的吧,之前的12306事件不就是撞库出来的用户么

再次声明,只撞出了小部分用户就停了

漏洞证明:

rs

修复方案:

增强验证机制

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝