漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106617

漏洞标题:微拍手机端多个问题(非授权访问,用户伪造)

相关厂商:微拍

漏洞作者: 小手冰凉

提交时间:2015-04-09 10:20

修复时间:2015-07-08 13:08

公开时间:2015-07-08 13:08

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-09: 细节已通知厂商并且等待厂商处理中

2015-04-09: 厂商已经确认,细节仅向厂商公开

2015-04-12: 细节向第三方安全合作伙伴开放

2015-06-03: 细节向核心白帽子及相关领域专家公开

2015-06-13: 细节向普通白帽子公开

2015-06-23: 细节向实习白帽子公开

2015-07-08: 细节向公众公开

简要描述:

微拍手机端多个问题(非授权访问,用户伪造)

大约一年前测试过微拍,当时问题比较多,到处都是平行权限漏洞。这次再测试发现安全提高了好多,非常多的问题都修复了,但是有几个地方可能还存在问题

详细说明:

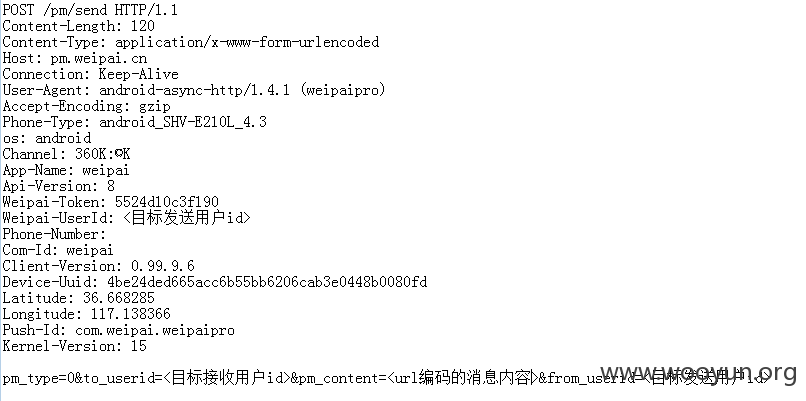

以下问题都是通过手机端进行正常访问然后抓包,重发攻击测试的。

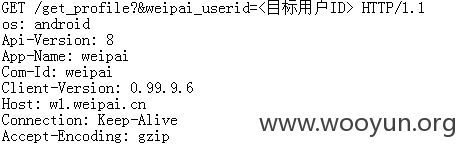

1.查看任意用户信息。

在登陆成功后发现一个获得自己所有信息的数据包,经过精简自断后格式如下:

经测试填入任意用户id后可获得用户信息。在广场上随便找了一个用户测试如下:

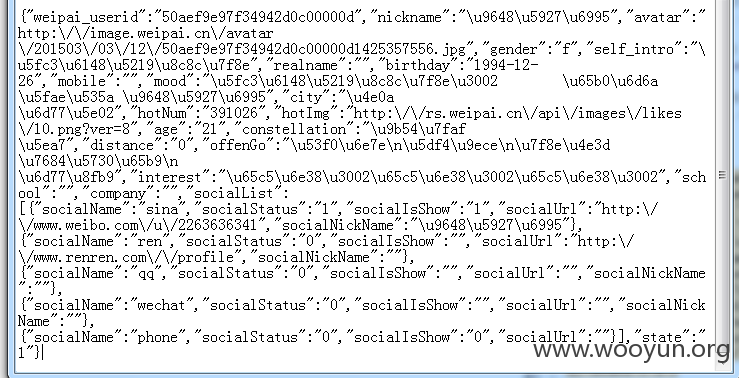

2.查看任意用户vip信息。

过程如上步,使用中截取并精简如下数据包:

填入任意用户获得VIP信息,测试如下:

目标id:50aef9e97f34942d0c00000d

vip信息如下

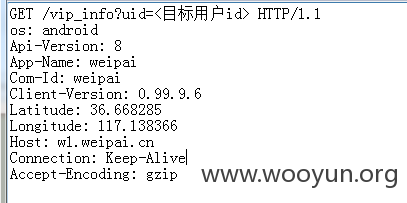

3.获得任意用户联系列表

这个问题相对比较严重,可以获得人以用户的联系人列表,更可怕的是竟然还能得到每个人的地理位置信息(经纬度!!)

方法如上,但是这一步必须使用有效的token才可以,所以测试时使用的我的id和token,获得别人的列表,数据包如下:

仍然以广场上的目标id:50aef9e97f34942d0c00000d为测试目标

这样就得到了他所有的联系人,注意图中标出的部分,经纬度信息。。。。

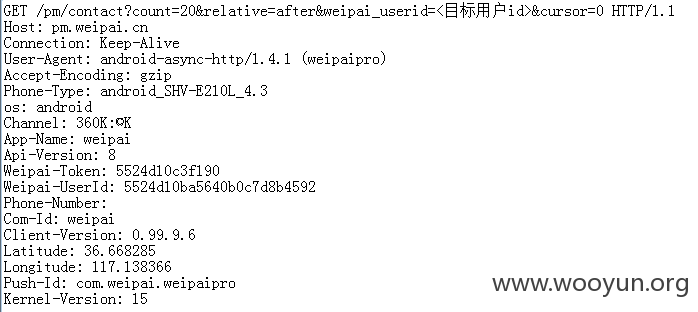

4.伪造任意人进行消息发送。

我使用自己的id与微拍官方账号进行消息发送,获取数据包后进行分析精简,得到如下数据包,注意这里同样需要header信息。

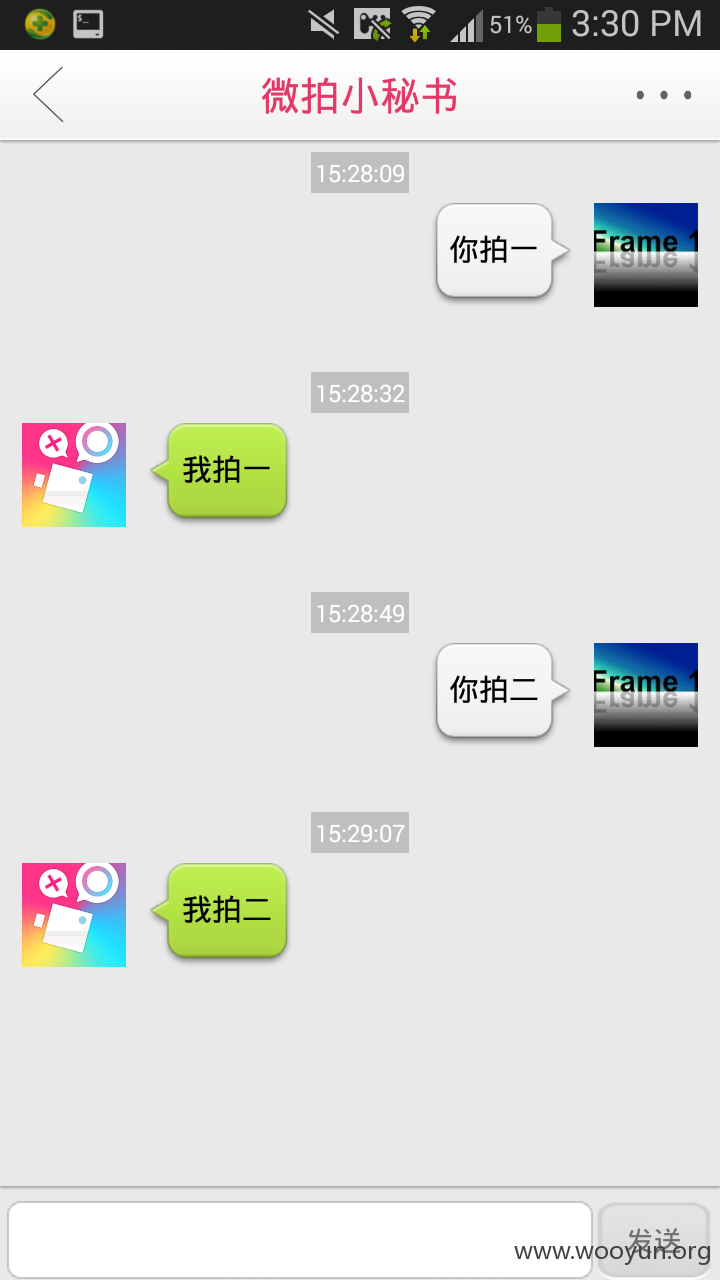

测试使用官方账号给自己发送消息得到正确返回值并受到消息

这个是官方id

下图是“我俩”开心的”对话“

你可能会想,这几个问题有啥意思,不就是偷窥下别人的信息么。

错!把这几个结合起来就能够发广告啊钓鱼啊。举个例子,批量爬去用户id,然后自动获得用户的联系人列表,再然后伪造发件人对所有好友发送广告或者是钓鱼,效果肯定好。

ps:在测试发送消息的时候给官方账号发了很多测试消息,直接引来客服“哥哥不要刷屏哦”。。。。不好意思。。。。没搞破坏,只是为了赚rank 进树莓派

漏洞证明:

修复方案:

更加严格的对touken进行验证

版权声明:转载请注明来源 小手冰凉@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-04-09 13:07

厂商回复:

确实存在,已知漏洞。因业务调整问题还未修复。

下一步准备修复。

开发。。。我就不说了

最新状态:

暂无