爱点科技,酷虎游戏厂商管理后台存在命令执行漏洞造成全线业务沦陷

struts2命令执行漏洞照成公司全线业务沦陷(我所发现的在线业务)

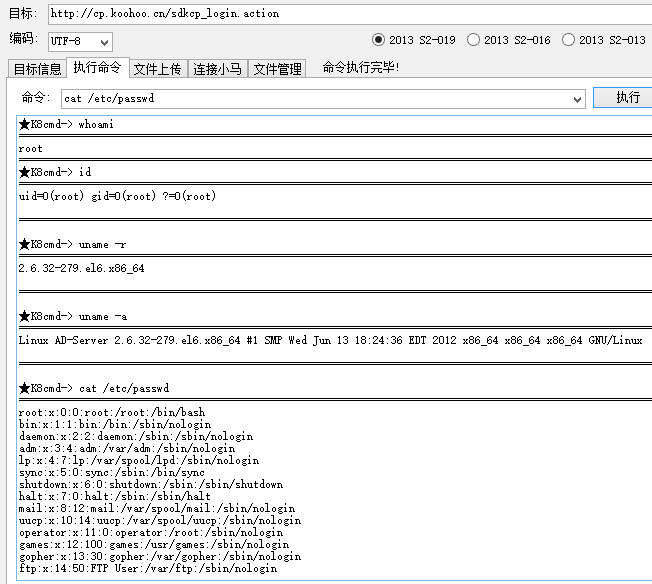

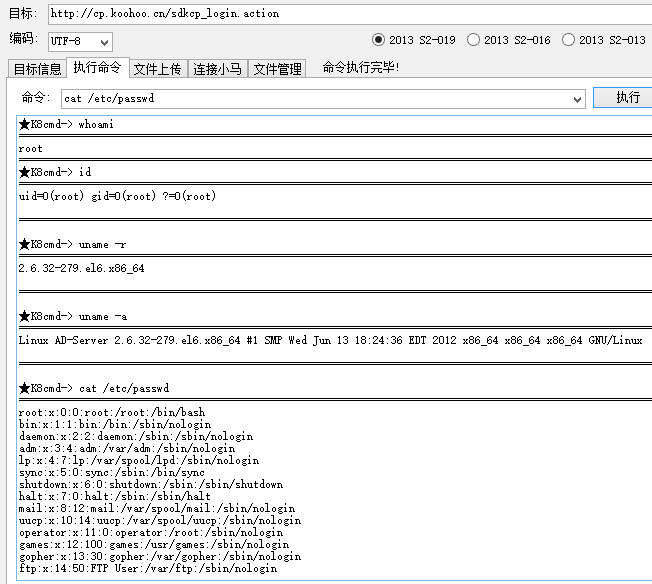

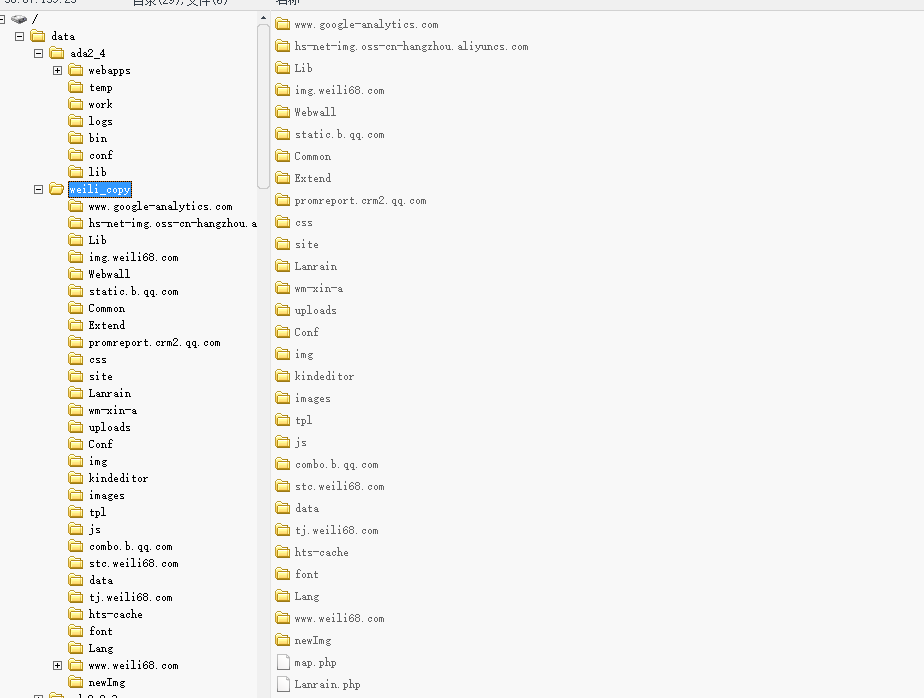

可执行任意命令,ROOT权限

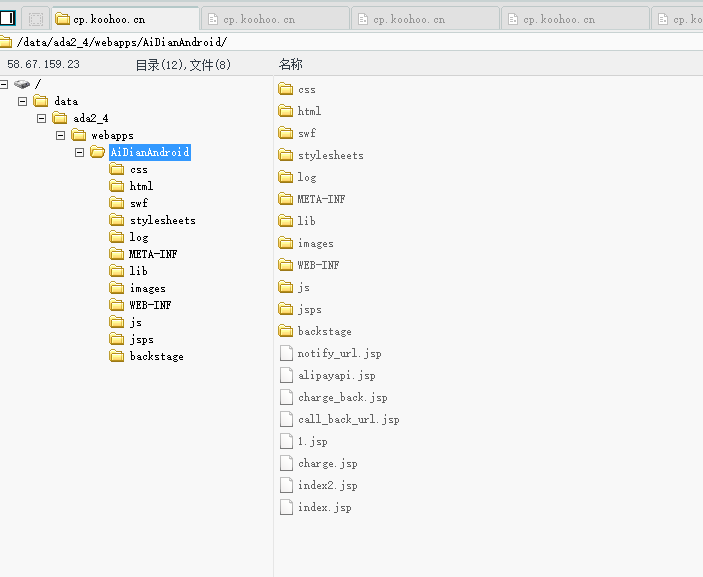

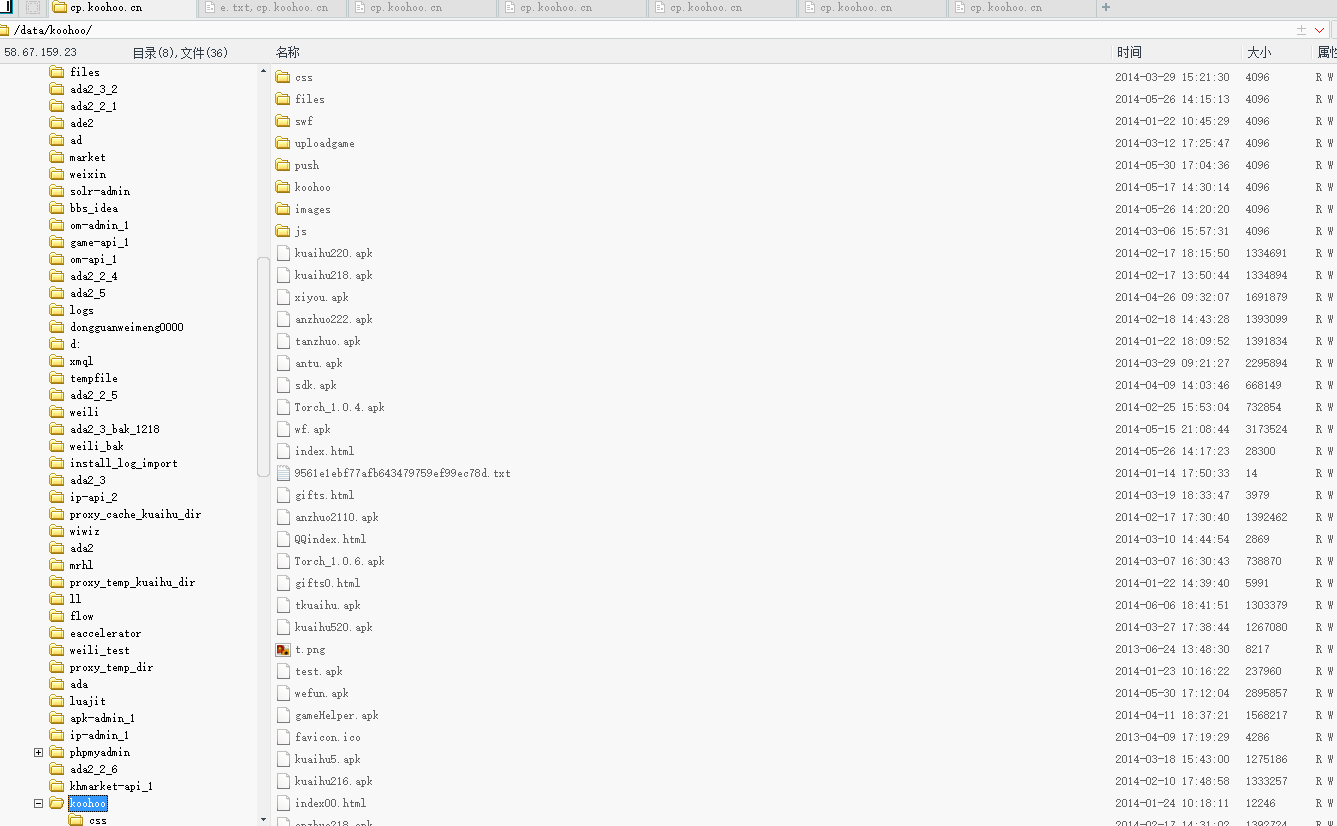

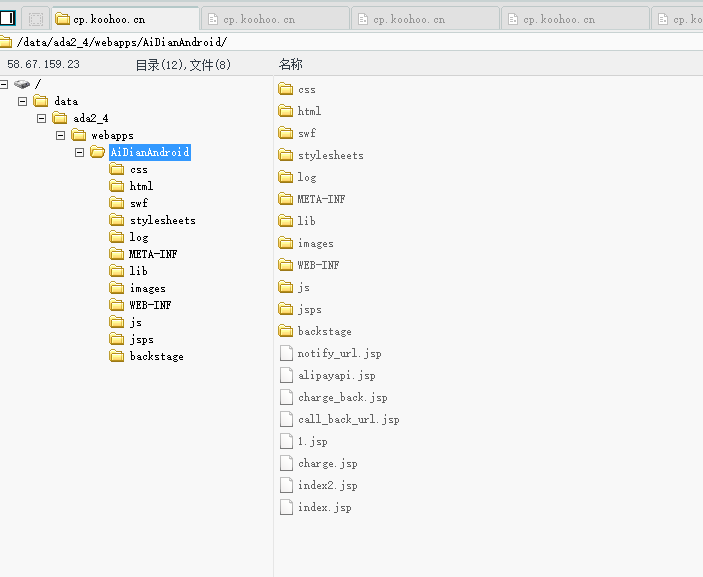

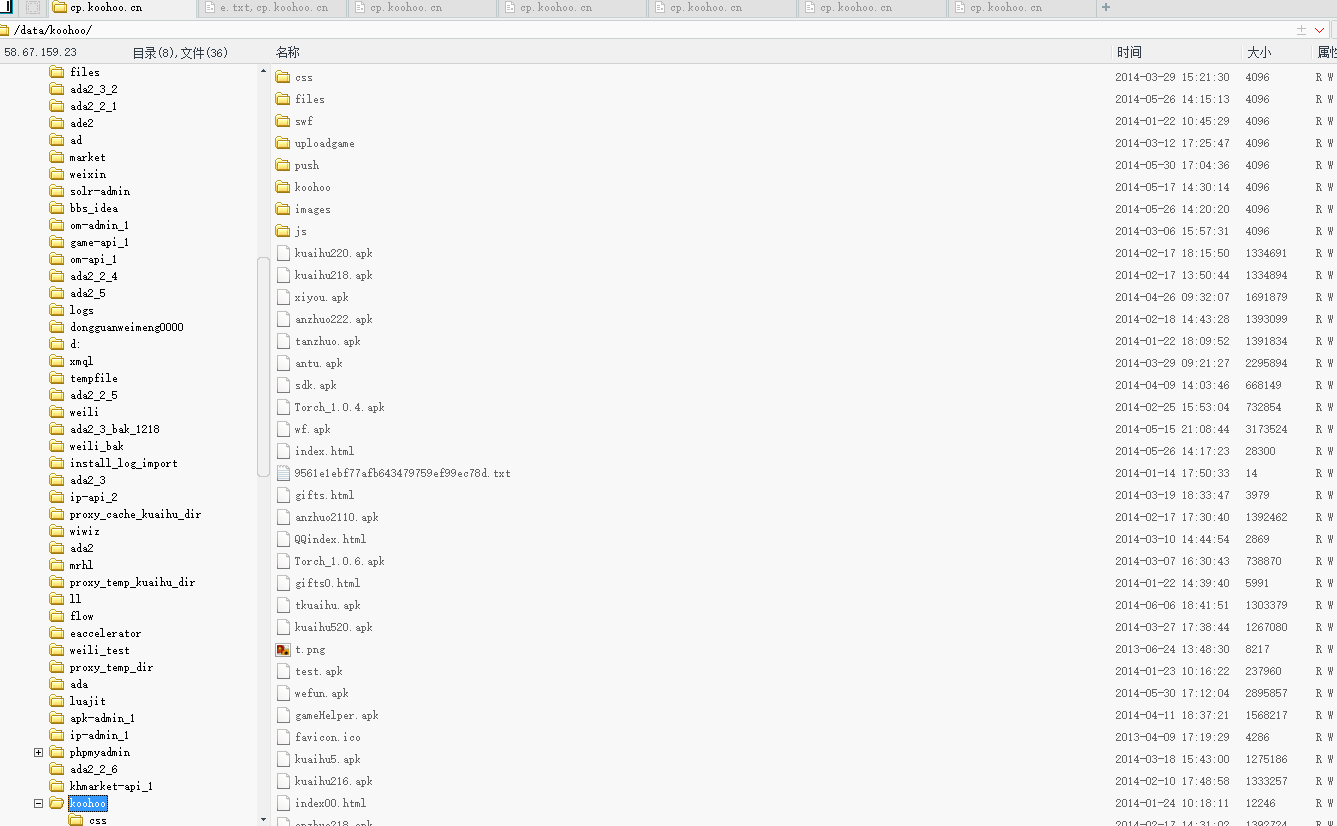

可替换游戏APP文件

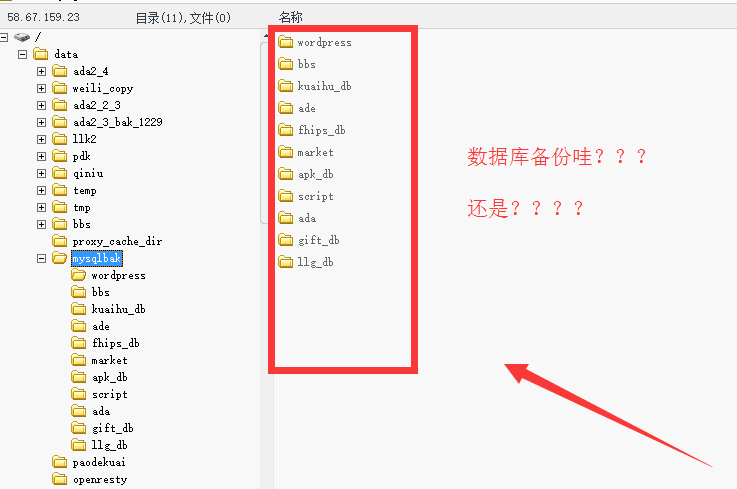

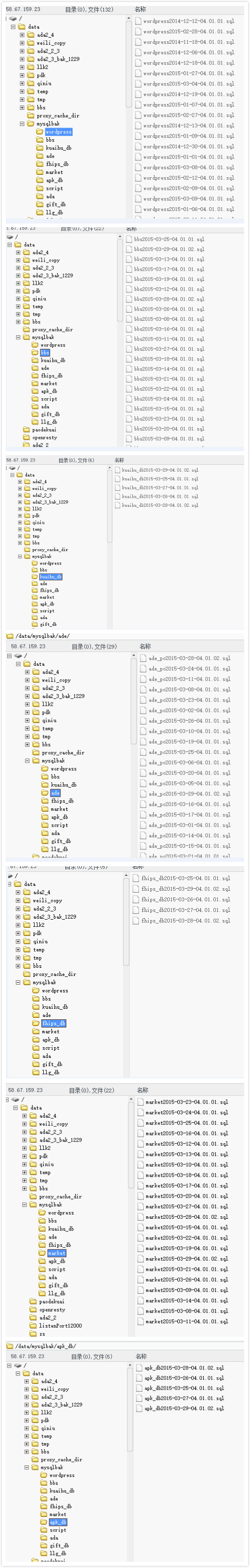

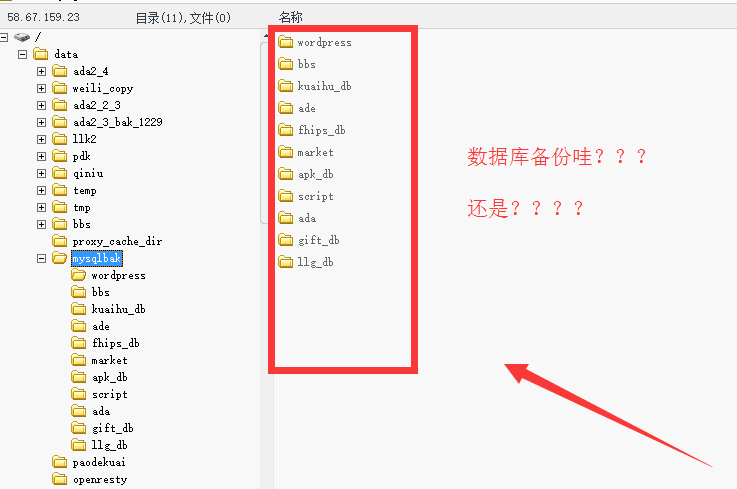

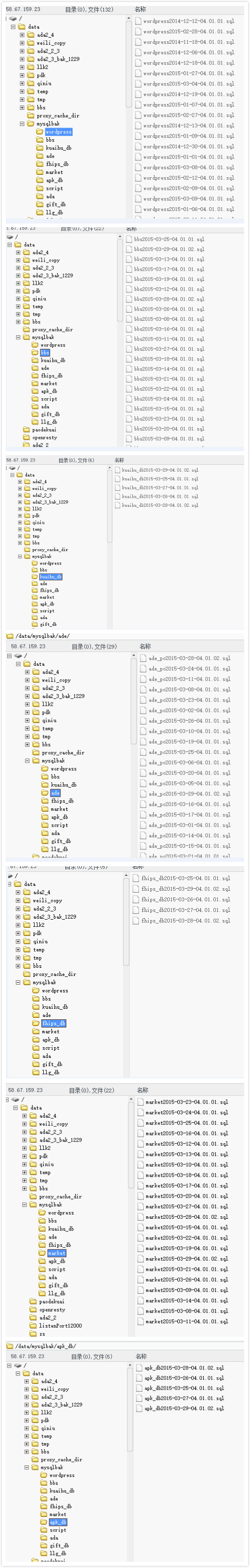

数据库泄露

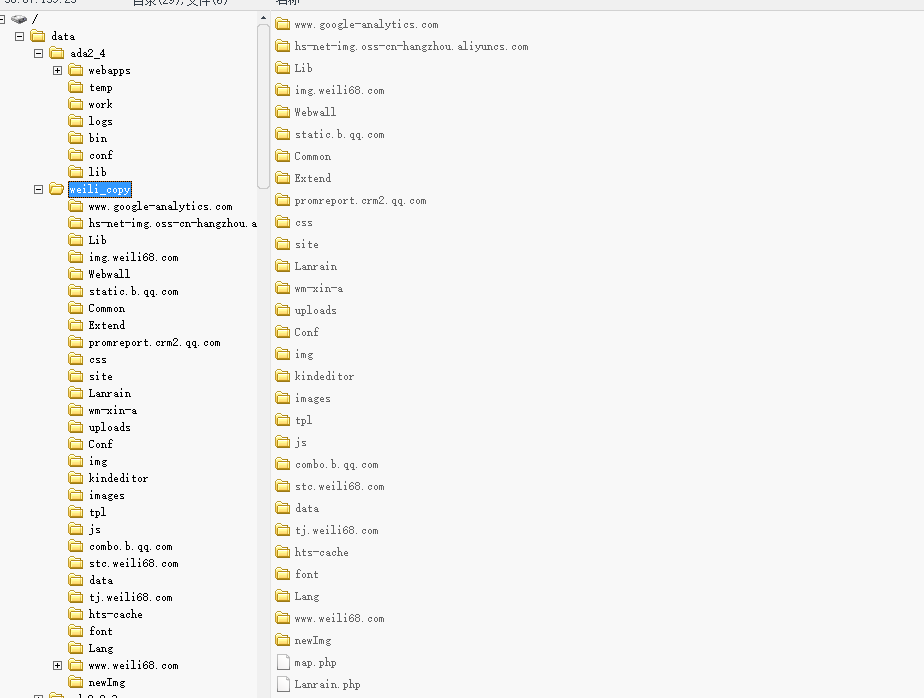

影响13个站点

等~~~~~~

造成影响站点:

支付请求地址,可做钓鱼/恶意跳转哦~等~

酷虎游戏论坛数据库信息:

升级,打补丁,然后从新配一下权限吧~ 这都是跨目录的权限过高造成的

大概就深入到这里了~~~

话说越详细rank越高对吗?

这下够详细了吧~~~

算通用吗?

加$吗?

能高rank?

有礼品吗?

不过这个公司还真的让人挺捉急的~~

一个漏洞照成的~~哎~