漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103966

漏洞标题:今日头条某处XSS盲打管理员COOKIE(已入后台)

相关厂商:字节跳动

漏洞作者: M4sk

提交时间:2015-03-26 17:45

修复时间:2015-05-15 02:48

公开时间:2015-05-15 02:48

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-26: 细节已通知厂商并且等待厂商处理中

2015-03-31: 厂商已经确认,细节仅向厂商公开

2015-04-10: 细节向核心白帽子及相关领域专家公开

2015-04-20: 细节向普通白帽子公开

2015-04-30: 细节向实习白帽子公开

2015-05-15: 细节向公众公开

简要描述:

话说今日头条最好了~ 所以就来了~

详细说明:

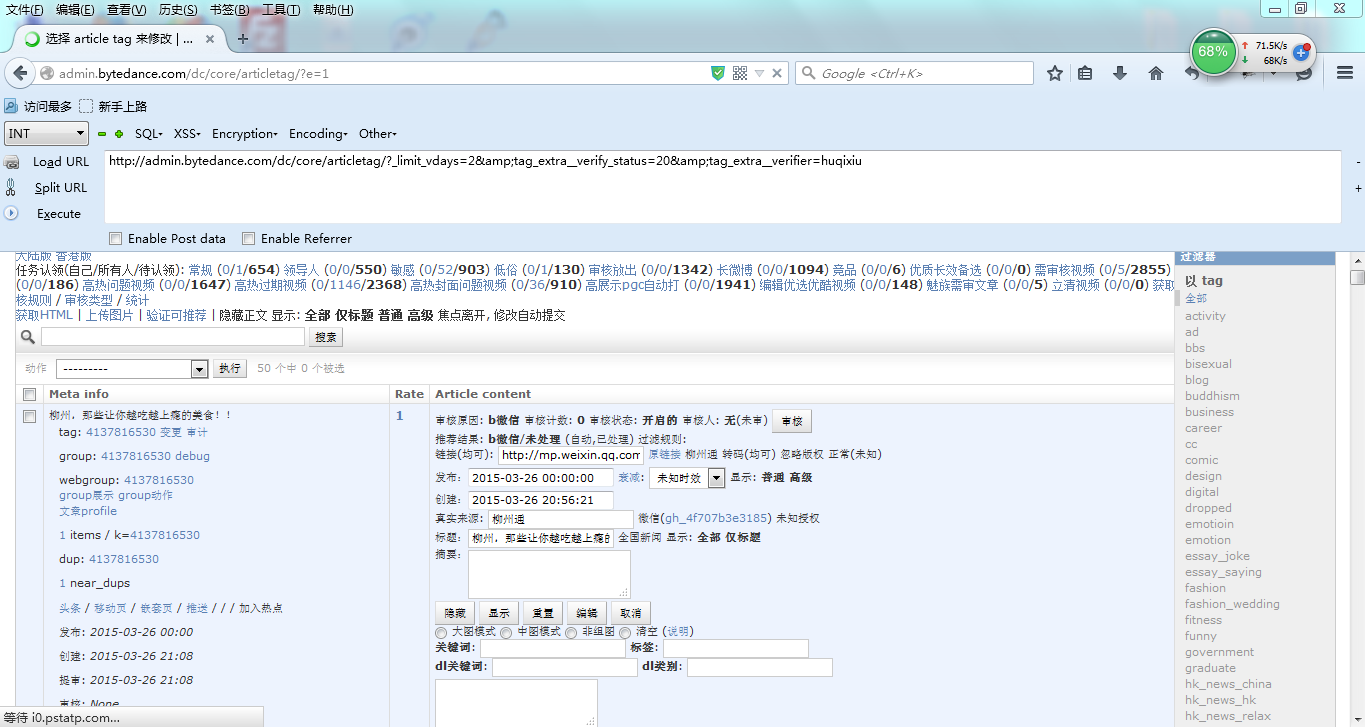

2015-03-26 09:21:43

Title : 选择 article tag 来修改 | Django 站点管理员

location : http://admin.bytedance.com/dc/core/articletag/?_limit_vdays=2&tag_extra__verify_status=20&tag_extra__verifier=huqixiu

toplocation : http://admin.bytedance.com/dc/core/articletag/?_limit_vdays=2&tag_extra__verify_status=20&tag_extra__verifier=huqixiu

cookie : uuid="w:5c467849469c4a369c9b98bfea45bd6e"; sessionid=84582f01ed63676bb6f6d2900804c51b; csrftoken=76fe2a5f7e92a7588c0101126a0a4c24

opener :

HTTP_REFERER : http://admin.bytedance.com/dc/core/articletag/?_limit_vdays=2&tag_extra__verify_status=20&tag_extra__verifier=huqixiu

HTTP_USER_AGENT : Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2272.101 Safari/537.36

REMOTE_ADDR : 106.39.77.42

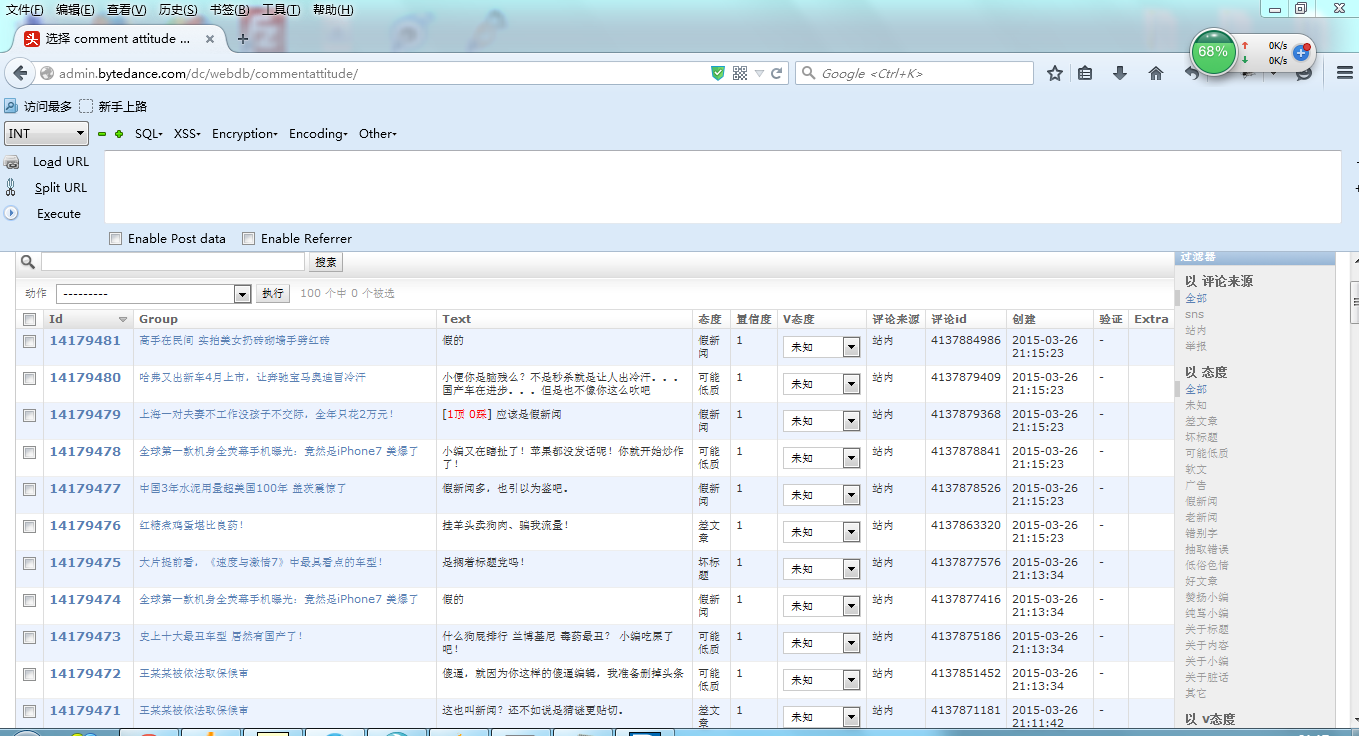

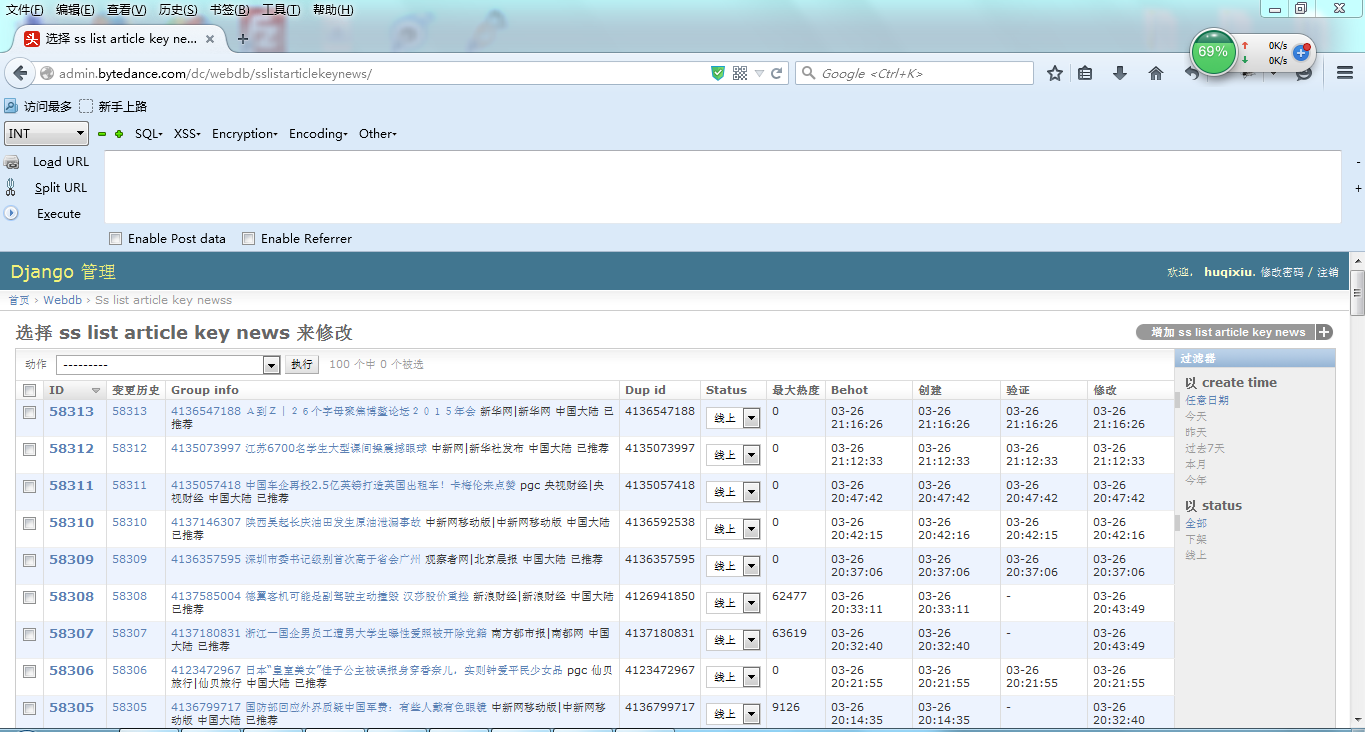

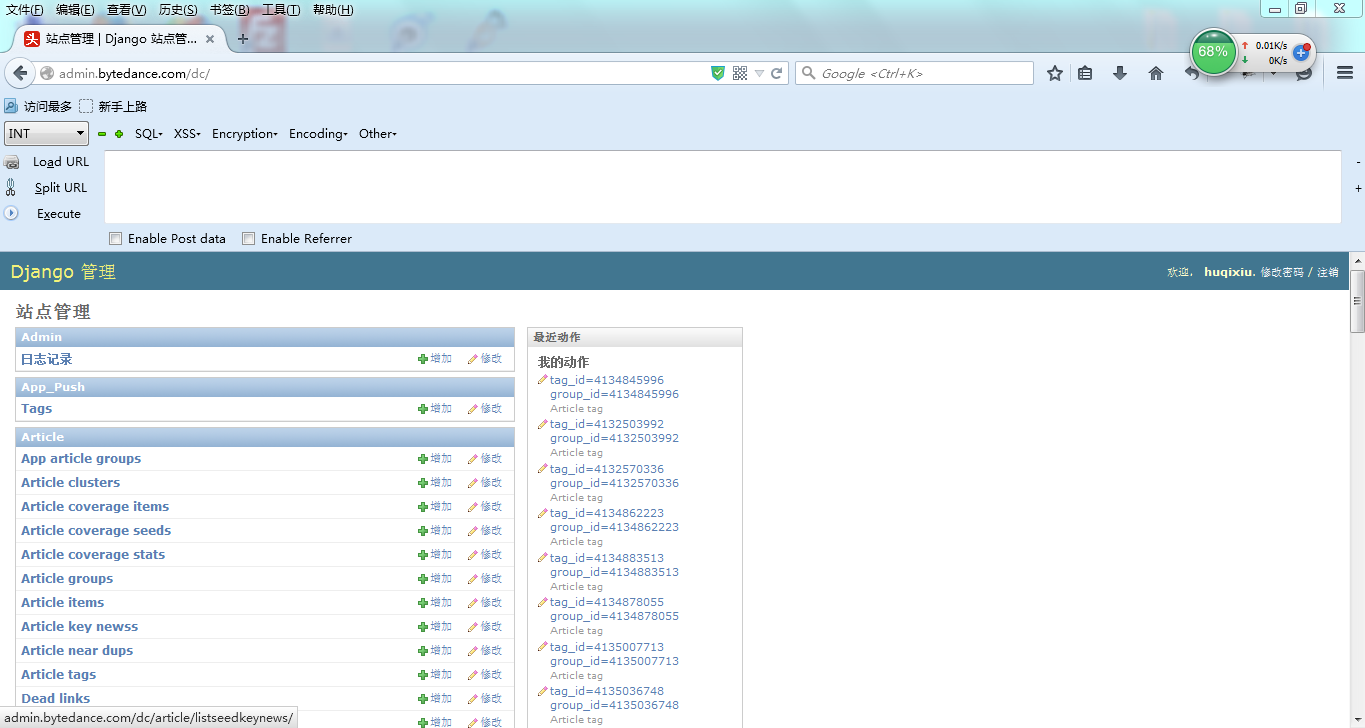

漏洞证明:

修复方案:

后台过滤

版权声明:转载请注明来源 M4sk@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-31 02:47

厂商回复:

确认漏洞。

最新状态:

暂无