漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102658

漏洞标题:奥鹏教育某重要站点getshell

相关厂商:open.com.cn

漏洞作者: BloodSword

提交时间:2015-03-20 19:52

修复时间:2015-05-07 16:12

公开时间:2015-05-07 16:12

漏洞类型:后台弱口令

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-20: 细节已通知厂商并且等待厂商处理中

2015-03-23: 厂商已经确认,细节仅向厂商公开

2015-04-02: 细节向核心白帽子及相关领域专家公开

2015-04-12: 细节向普通白帽子公开

2015-04-22: 细节向实习白帽子公开

2015-05-07: 细节向公众公开

简要描述:

准备参加这个学校的培训,看着看着就忍不住检测了网站。。

详细说明:

简单对C断扫描,发现这个IP,http://116.213.120.35/,弱口令admin admin888 进去了。。

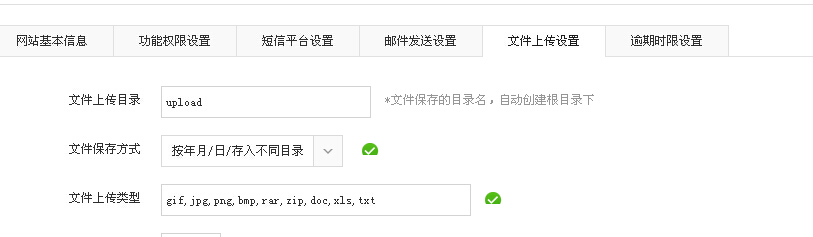

看了一下后台,一时没有发现拿shell的地方,然后到处点发现这里。

感觉有戏了!

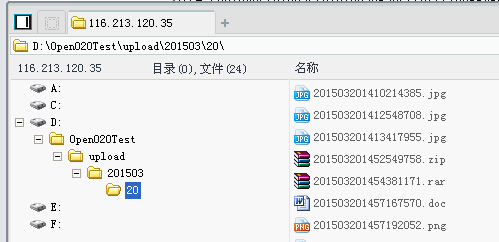

漏洞证明:

修复方案:

修改弱口令啊,还需要检查一下别人的马儿。。

版权声明:转载请注明来源 BloodSword@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-23 16:11

厂商回复:

此平台为测试站点,为测试方便,密码为按要求进行复杂性测试,3-30前完成修改

最新状态:

暂无