漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086830

漏洞标题:php云越权发面试邀请扣招聘者积分

相关厂商:php云人才系统

漏洞作者: Ader_duo

提交时间:2014-12-12 14:58

修复时间:2015-03-12 15:00

公开时间:2015-03-12 15:00

漏洞类型:非授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-12: 细节已通知厂商并且等待厂商处理中

2014-12-12: 厂商已经确认,细节仅向厂商公开

2014-12-15: 细节向第三方安全合作伙伴开放

2015-02-05: 细节向核心白帽子及相关领域专家公开

2015-02-15: 细节向普通白帽子公开

2015-02-25: 细节向实习白帽子公开

2015-03-12: 细节向公众公开

简要描述:

版本v3.1 9.23 1.控制邀请面试的参数也就那么几个,自己可以构造,无需登录可使招聘者向求职者发面试邀请。发面试邀请前提,每发一次扣去12积分。购买积分的时候1元=20个积分。

详细说明:

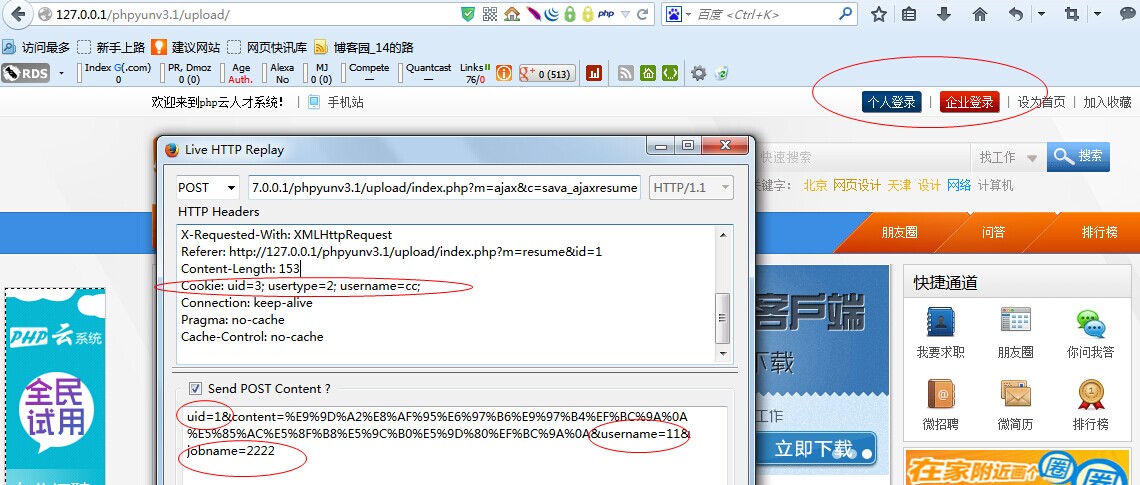

文件位置:/upload/model/ajax.class.php

综上:要想成功发邀请要满足的条件,1.互不在黑名单

2.公司的uid,公司名称username都有值$usertype=2

3.个人的uid-面试人uid:注册时按照注册先后顺序自增的值,username-面试人姓名,jobname-申请职位

自己构造包且在无用户登录状态

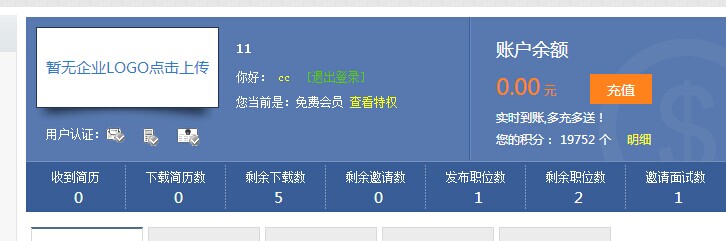

登录公司账户查看

漏洞证明:

1.先来查看下已邀请面试人才

看下公司的积分

2.未登录状态,构造post包,Replay

3.登录账户查看有没发送面试请求成功

看下目前的积分

4.少了12积分,也多了一人是用户名为11且申请职位为2222。

修复方案:

多加些靠谱的参数。

版权声明:转载请注明来源 Ader_duo@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-12-12 15:01

厂商回复:

感谢您的提供,我们会尽快修复!

最新状态:

暂无