漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086749

漏洞标题:CmsEasy最新版5.5 存储型XSS导致GetShell

相关厂商:cmseasy

漏洞作者: zph

提交时间:2014-12-11 17:16

修复时间:2015-01-17 17:18

公开时间:2015-01-17 17:18

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-11: 细节已通知厂商并且等待厂商处理中

2014-12-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-02-09: 细节向核心白帽子及相关领域专家公开

2015-02-19: 细节向普通白帽子公开

2015-03-01: 细节向实习白帽子公开

2015-01-17: 细节向公众公开

简要描述:

n处XSS,我不信都插完打不到cookie,get不了shell -.-

详细说明:

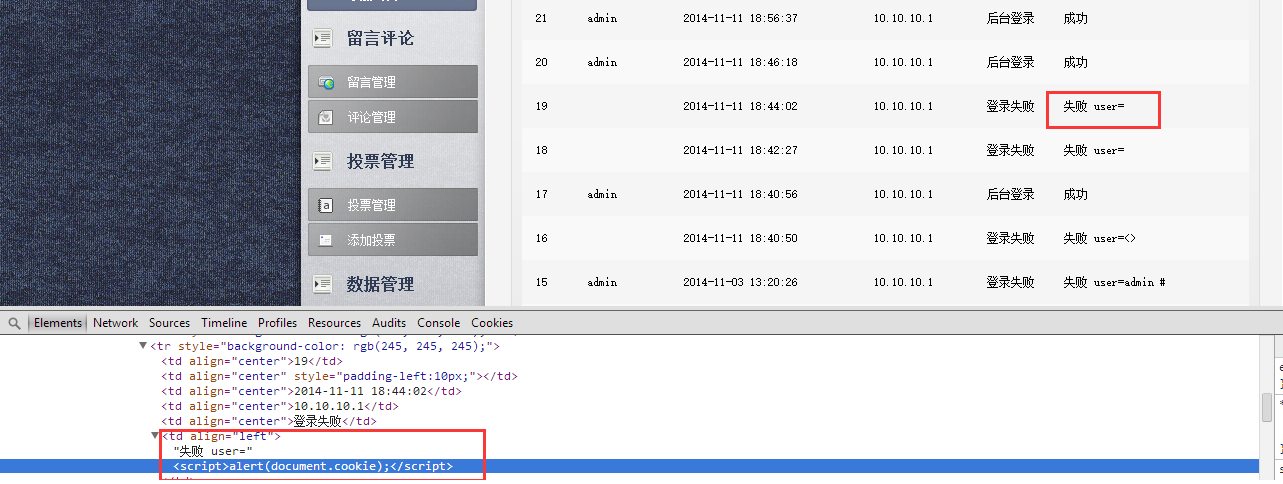

第一处(只代码审计第一处,后面几处类似。都是没有过滤):

只要登陆失败,就会调用login_false函数,然后front::post来查询username后返回给event::log函数进行记录

继续跟进post

程序把POST内容给了self::$post

并且直接返回了post内容

继续跟进event::log函数

程序直接把参数带入插入语句,无过滤,导致XSS

证明:

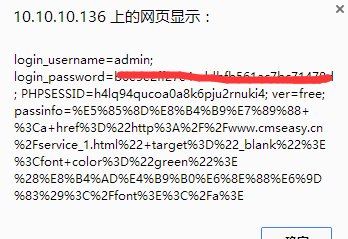

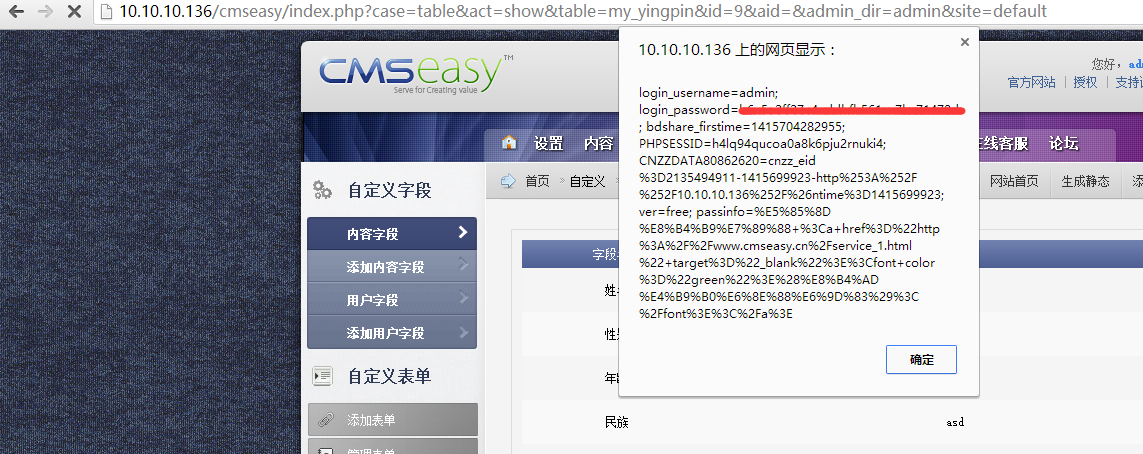

前台登陆,用户名填写<script>alert(document.cookie);</script>,密码随意

后台日志处,即可触发XSS,cookie内容中包括用户名和密码。

第二处:

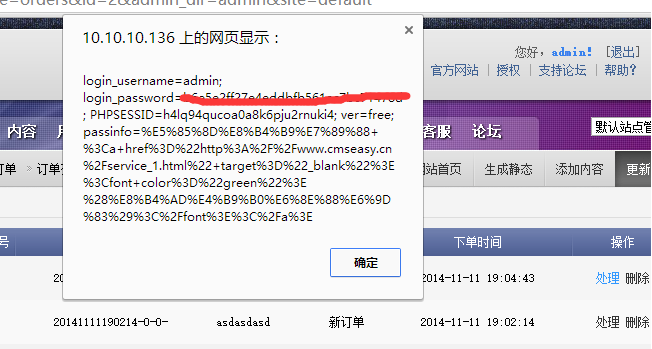

前台支付订单处,订单留言中填写xss代码。

后台处理订单,即可触发XSS,内容中包含用户名和密码

第三处:

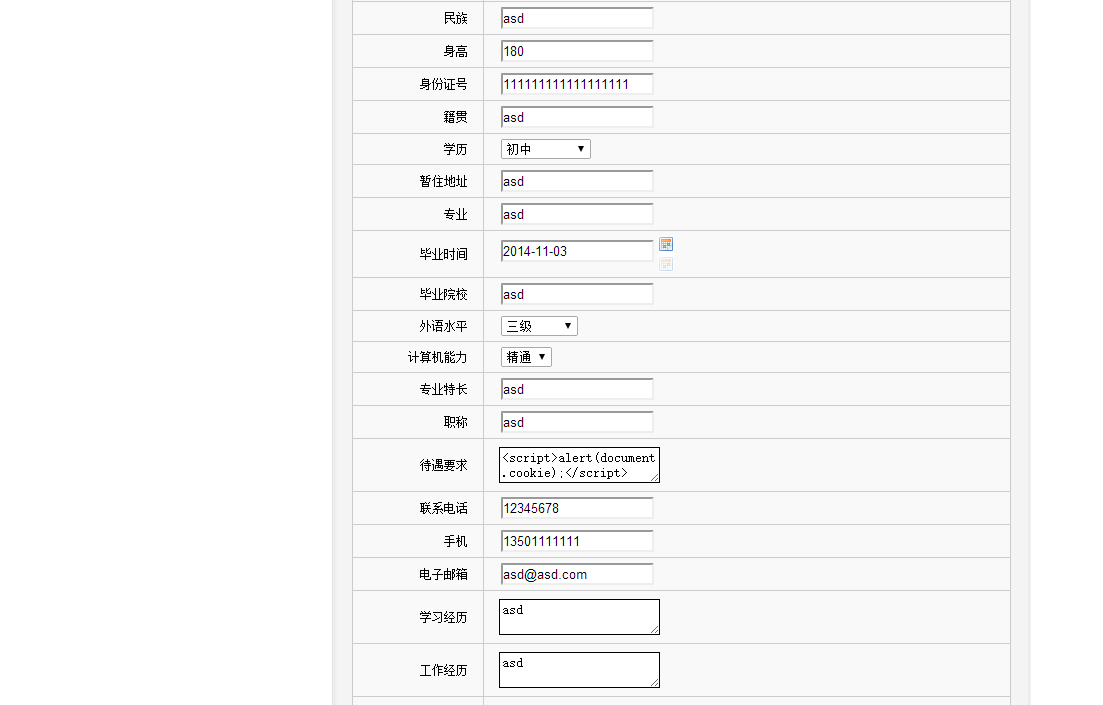

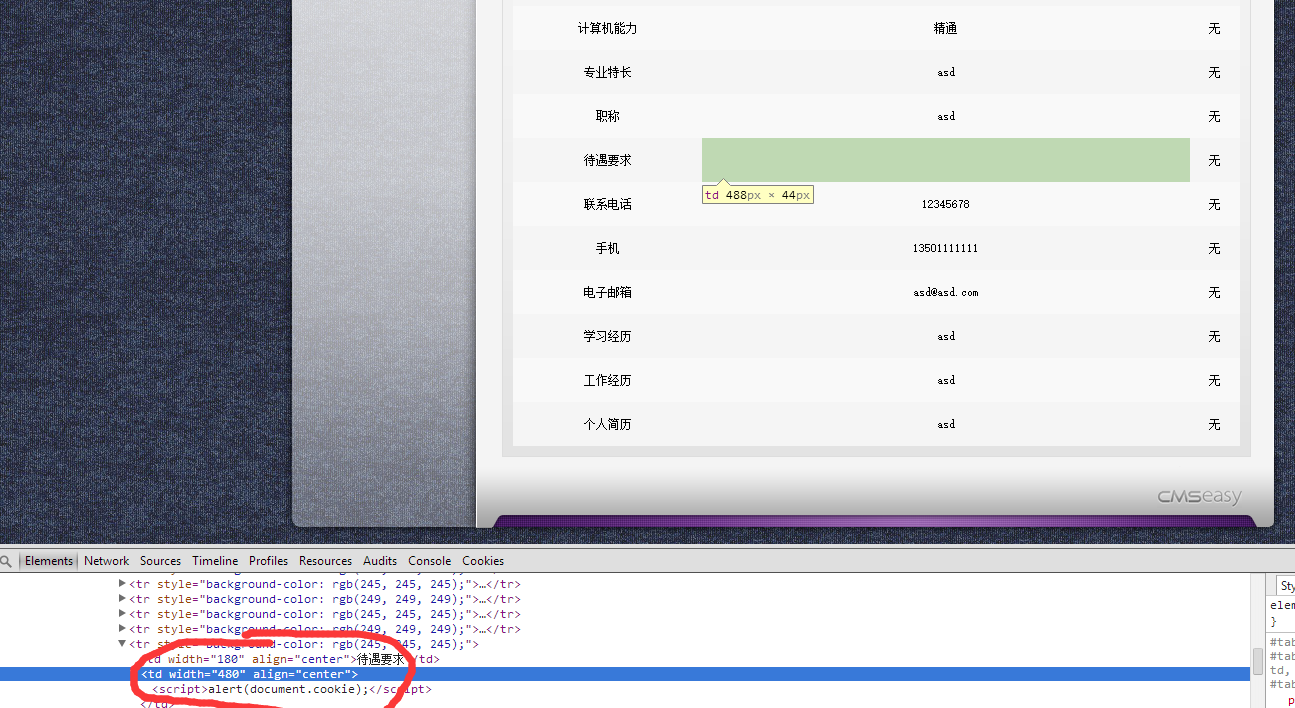

前台应聘处插入XSS。

后台查看即可触发XSS:

第四处:

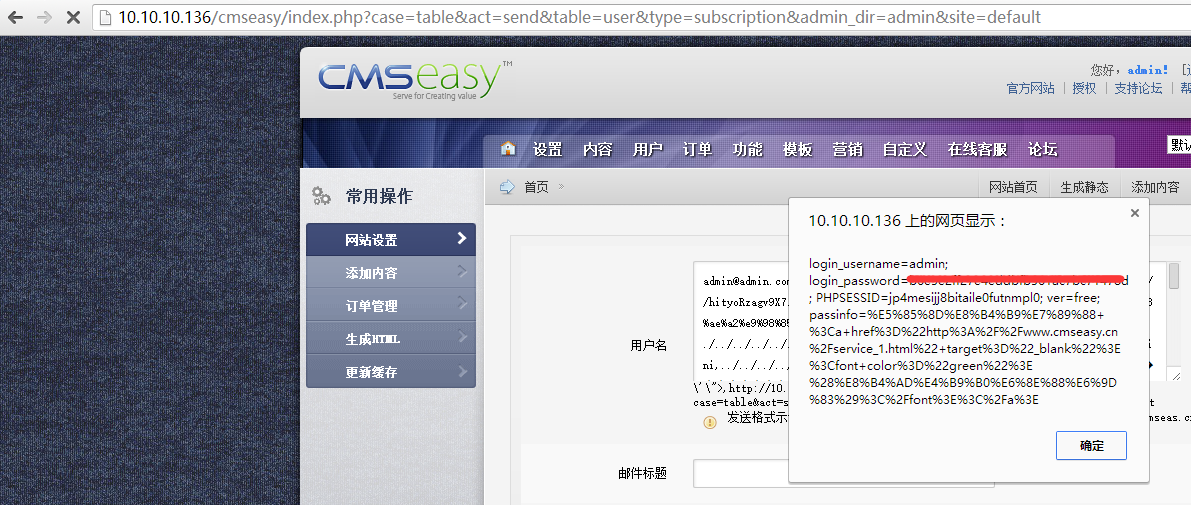

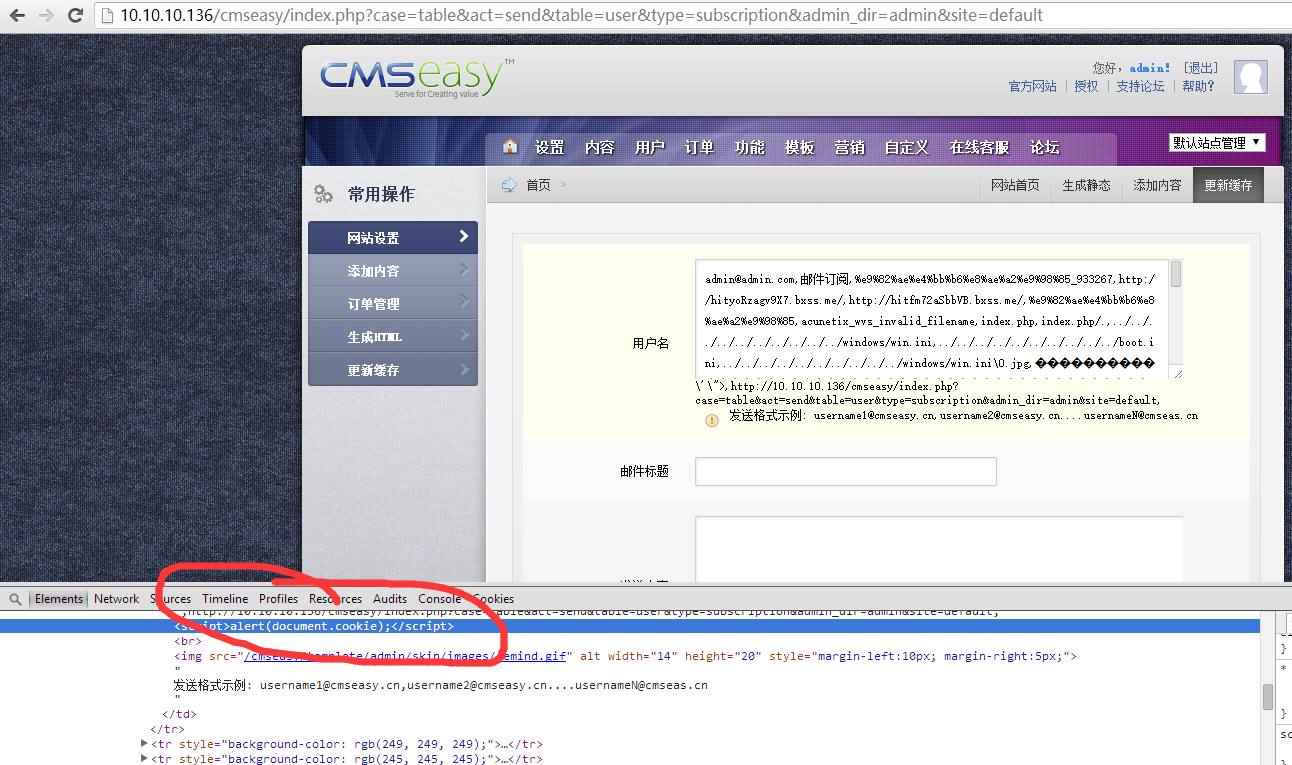

前台邮件订阅处(index.php?case=archive&act=email)插入xss代码,未进行邮件合法性判断和xss脚本过滤

后台邮件处即可触发。

最后,既然都x进后台了,getshell我就不说了吧。模板处直接编辑文件写shell就ok了。基本上想干什么干什么了。

漏洞证明:

如上。

修复方案:

过滤xss代码,邮件处判断合法性。

版权声明:转载请注明来源 zph@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-17 17:18

厂商回复:

最新状态:

暂无