公司:中卫信软件

地址:http://www.chiscdc.com/

简介:中卫信软件成立以来以“传递科技,控制疾病”为使命,致力于中国公共卫生事业信息化建设,在社会各界的大力支持下,通过全体员工的不懈的努力,在公共卫生行业信息建设方面取得了良好的业绩。公司开发的相关软件产品覆盖江苏省公共卫生领域近70%的市场份额,用户数达1500多家,成为江苏省公共卫生领域信息化建设的领先企业。

联系方式,不让复制就截图了:

存在注入的系统为健康体检系列

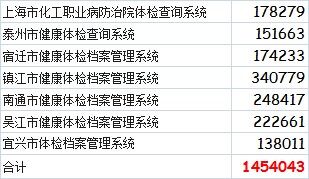

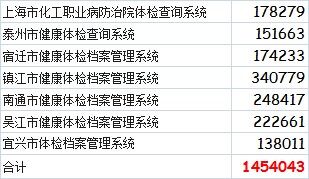

查找到的部分案例有:

影响数据量粗略估计145W +

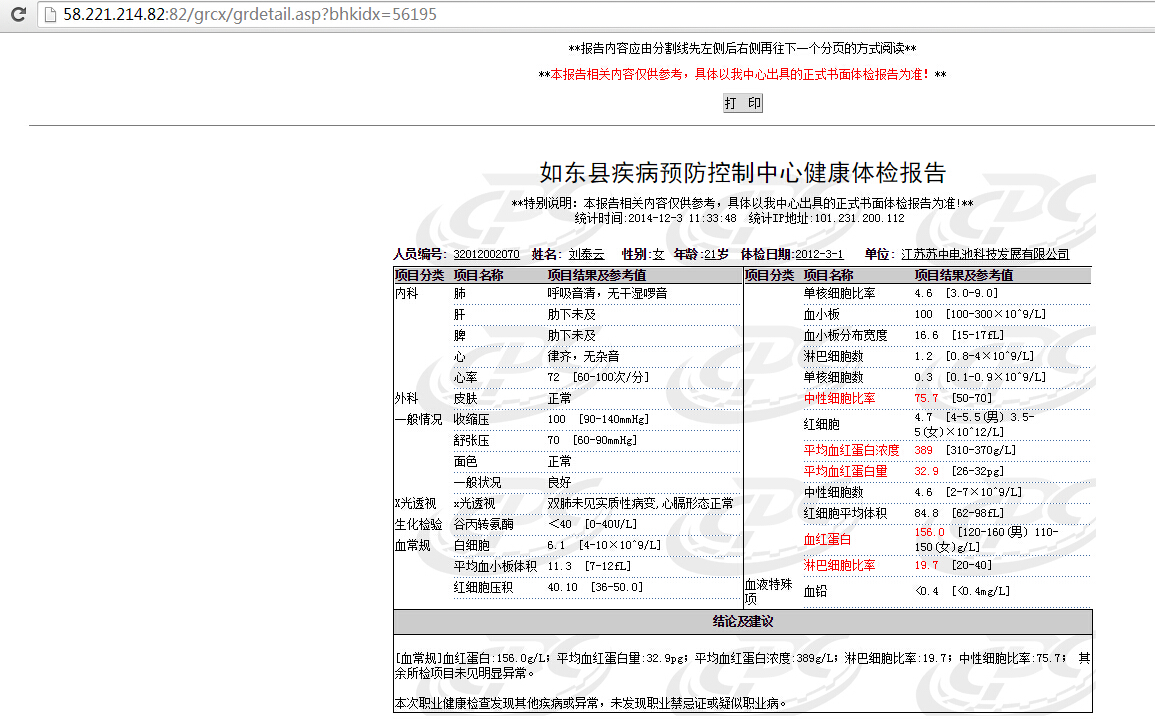

以 宜兴市体检档案管理系统 http://58.221.214.82:82/为例

登入处存在POST注入,注入参数为sfpass

post请求

sqlmap

表dbo.TD_TJ_BHK存放个人信息和体检报告查询用户名和密码

数据举例

字段对应关系:

姓名 编号 密码

EMPNAM BHKCOD PSW

举例:刘泰云 32011002544 547041