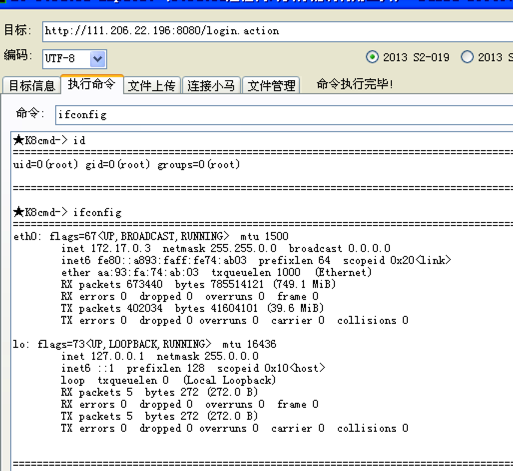

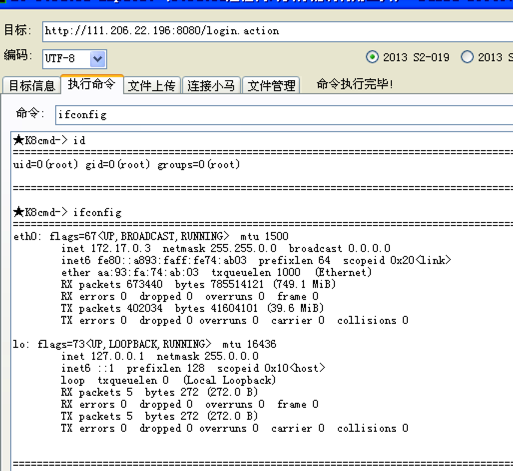

http://111.206.22.196:8080/login.action

爱奇艺管理后台 测试后台

struts命令执行

查看数据库配置

获得部分内部用户账号

https://mail.iqiyi.com/owa/auth/logon.aspx?replaceCurrent=1&url=https%3a%2f%2fmail.iqiyi.com%2fowa

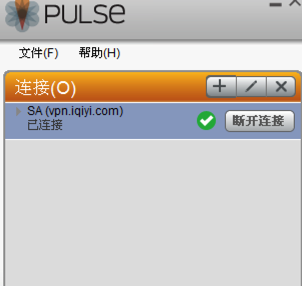

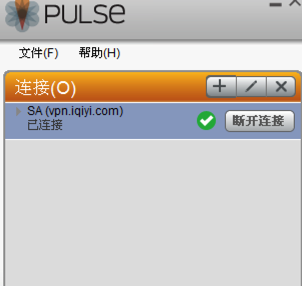

通过owa碰撞后 得到一个可登陆用户。

520184.zmq 朱美琪

@qiyi.com

由于qiyi使用ldap认证,此账号直接登录成功vpn。

怎么说呢,即使在内网,信息也不可以随便放,还是需要控制权限。

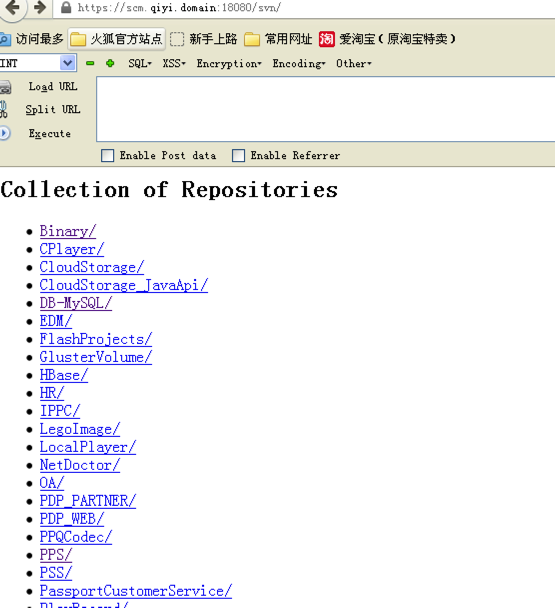

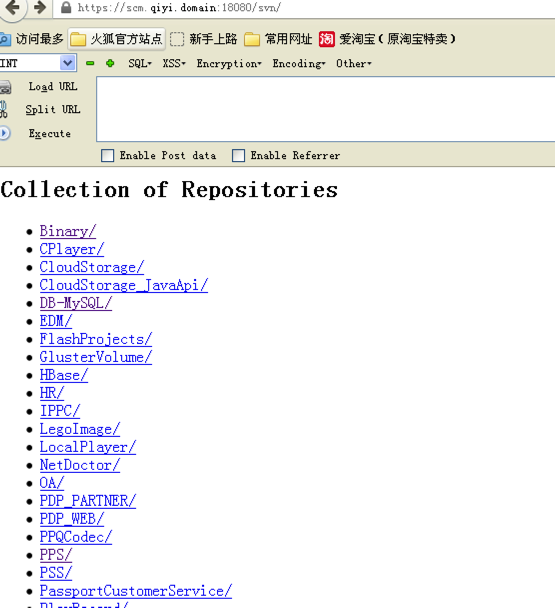

SVN:

WIKI:

http://wiki.qiyi.domain

wiki任意用户可以查看所有信息,看我找到了什么

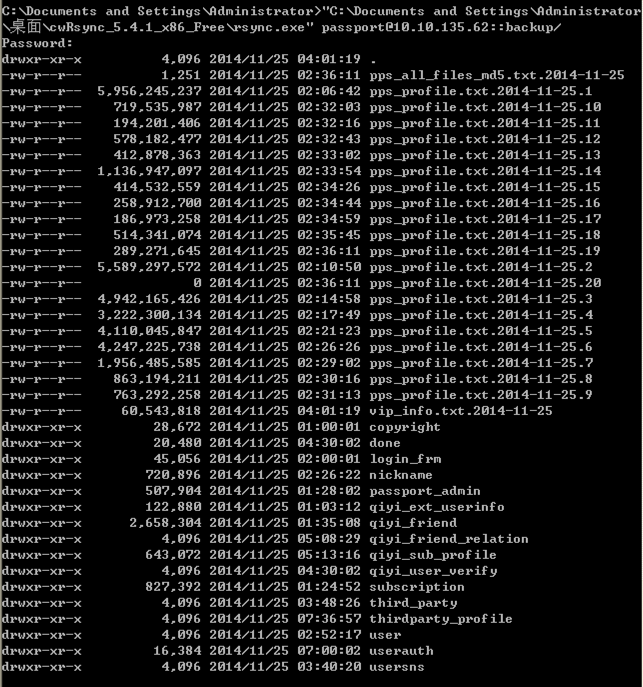

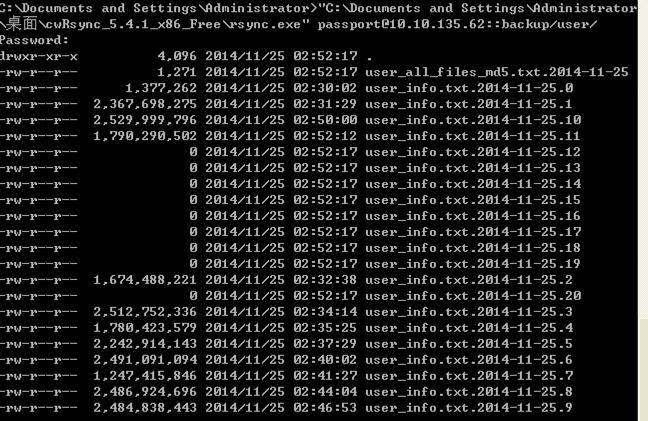

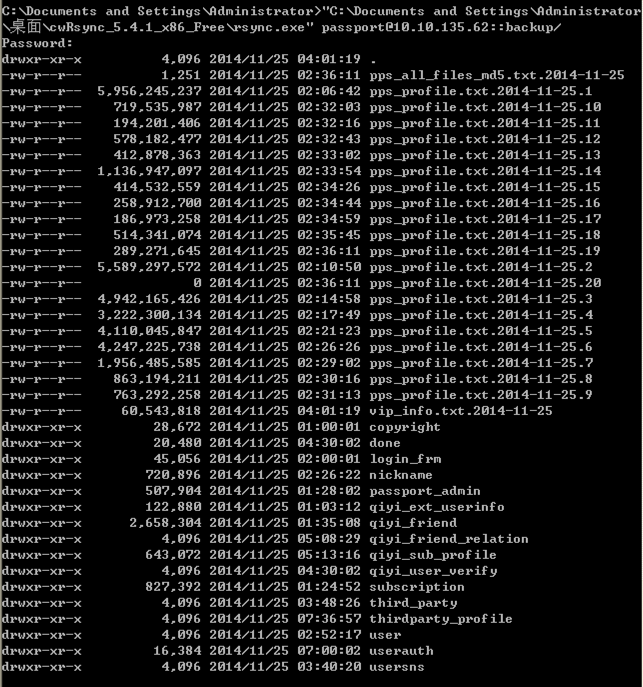

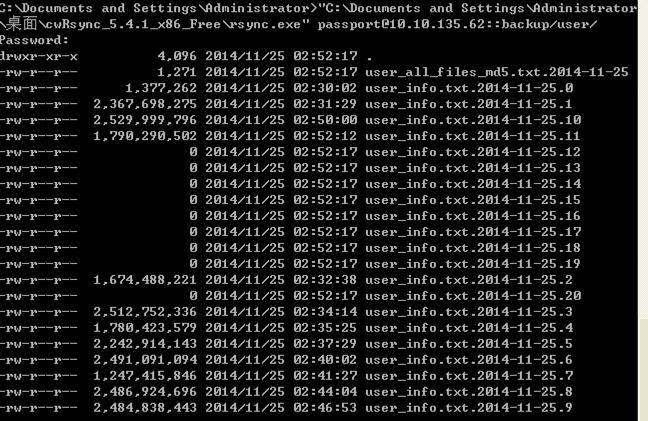

下面的才是重点,所有用户信息的rsync备份

http://wiki.qiyi.domain/pages/viewpage.action?pageId=22839351

这种东西怎么能随便让普通员工看呢