漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084402

漏洞标题:人人网某团队合作后台泄漏大量信息

相关厂商:人人网

漏洞作者: px1624

提交时间:2014-11-23 18:59

修复时间:2015-01-07 19:00

公开时间:2015-01-07 19:00

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-23: 细节已通知厂商并且等待厂商处理中

2014-11-24: 厂商已经确认,细节仅向厂商公开

2014-12-04: 细节向核心白帽子及相关领域专家公开

2014-12-14: 细节向普通白帽子公开

2014-12-24: 细节向实习白帽子公开

2015-01-07: 细节向公众公开

简要描述:

后台的验证码设计真奇葩

详细说明:

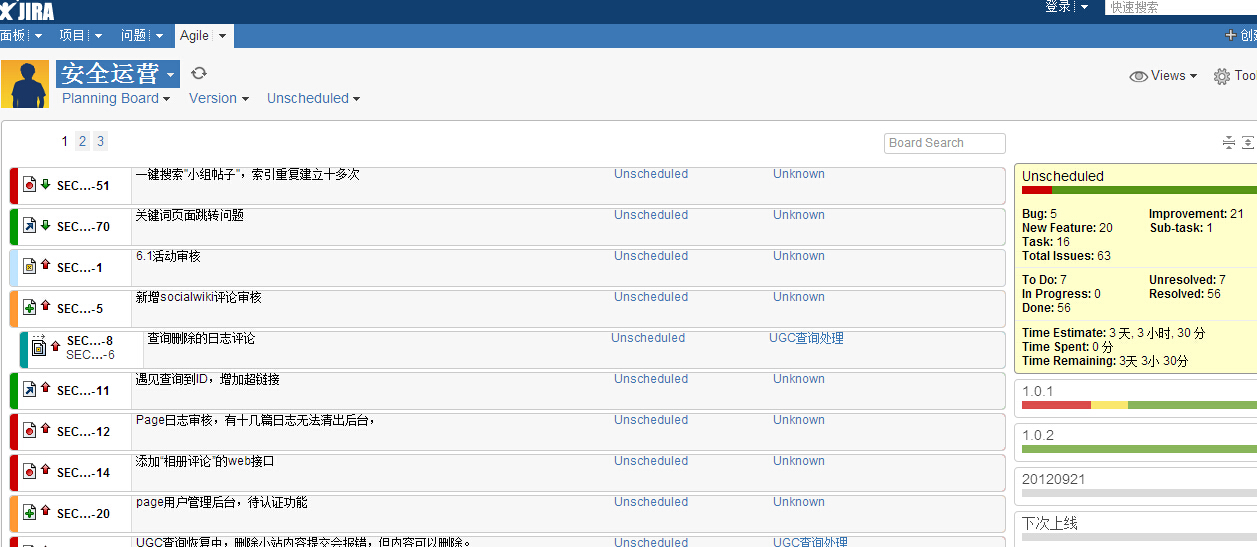

泄漏后台地址:http://60.28.219.72/secure/Dashboard.jspa

未登录状态下会泄漏大量信息,包括项目的一些详情,小组人员,产品更新等等。

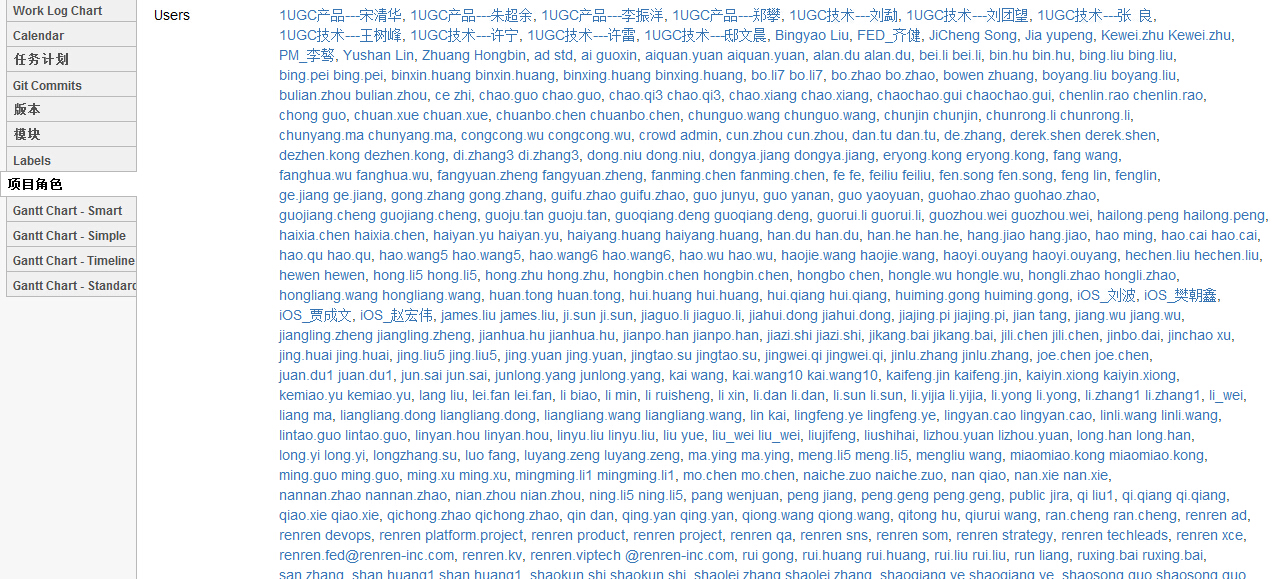

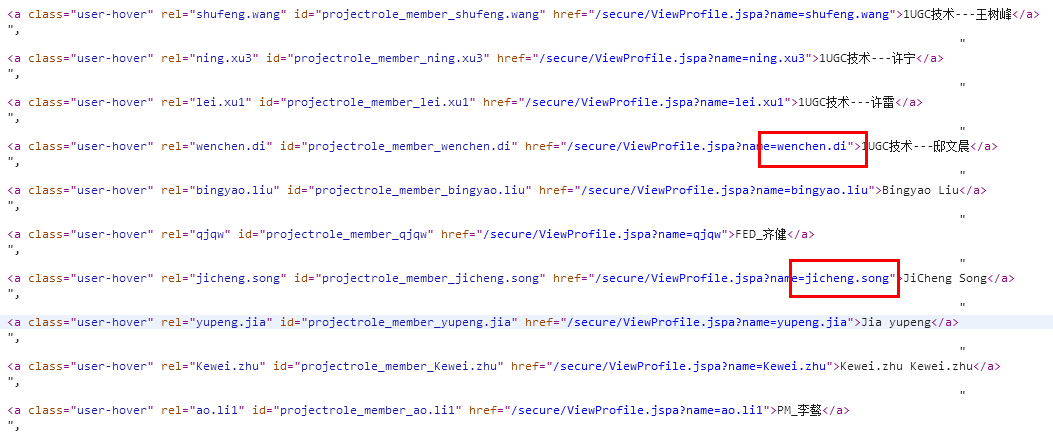

然后一个项目参加的人员真多啊,1000多人,然后F12看了下,这里泄漏了登录的用户名。

然后写了个脚本随便爬了些帐号,然后去burp去固定密码123456爆破用户名了一下。

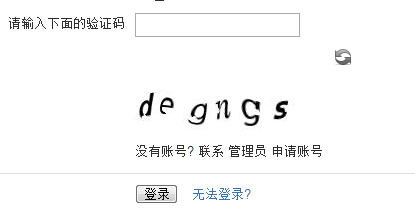

然后感觉爆破出了几个,但是奇葩的就是这个验证码了。

不知道是怎么设计的,每次输入明明正确,总提示我验证码错误。

诶,算了,就这样了吧,虽然没成功登录进去,但是未登录状态泄漏的东西也已经够多的了!

漏洞证明:

http://60.28.219.72/secure/Dashboard.jspa

未登录状态已经有很多敏感信息泄漏了额!

修复方案:

不要对外网。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2014-11-24 09:53

厂商回复:

thks

最新状态:

暂无