漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083001

漏洞标题:一个万能密码可沦陷广州电视台内网(可控制视频播放业务)

相关厂商:广州电视台

漏洞作者: chock

提交时间:2014-11-12 13:54

修复时间:2014-12-27 13:56

公开时间:2014-12-27 13:56

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-12: 细节已通知厂商并且等待厂商处理中

2014-11-12: 厂商已经确认,细节仅向厂商公开

2014-11-22: 细节向核心白帽子及相关领域专家公开

2014-12-02: 细节向普通白帽子公开

2014-12-12: 细节向实习白帽子公开

2014-12-27: 细节向公众公开

简要描述:

检测难度不高,主要是工作人员安全意识不够,还有来自糟糕的第三方的软件

详细说明:

0x00

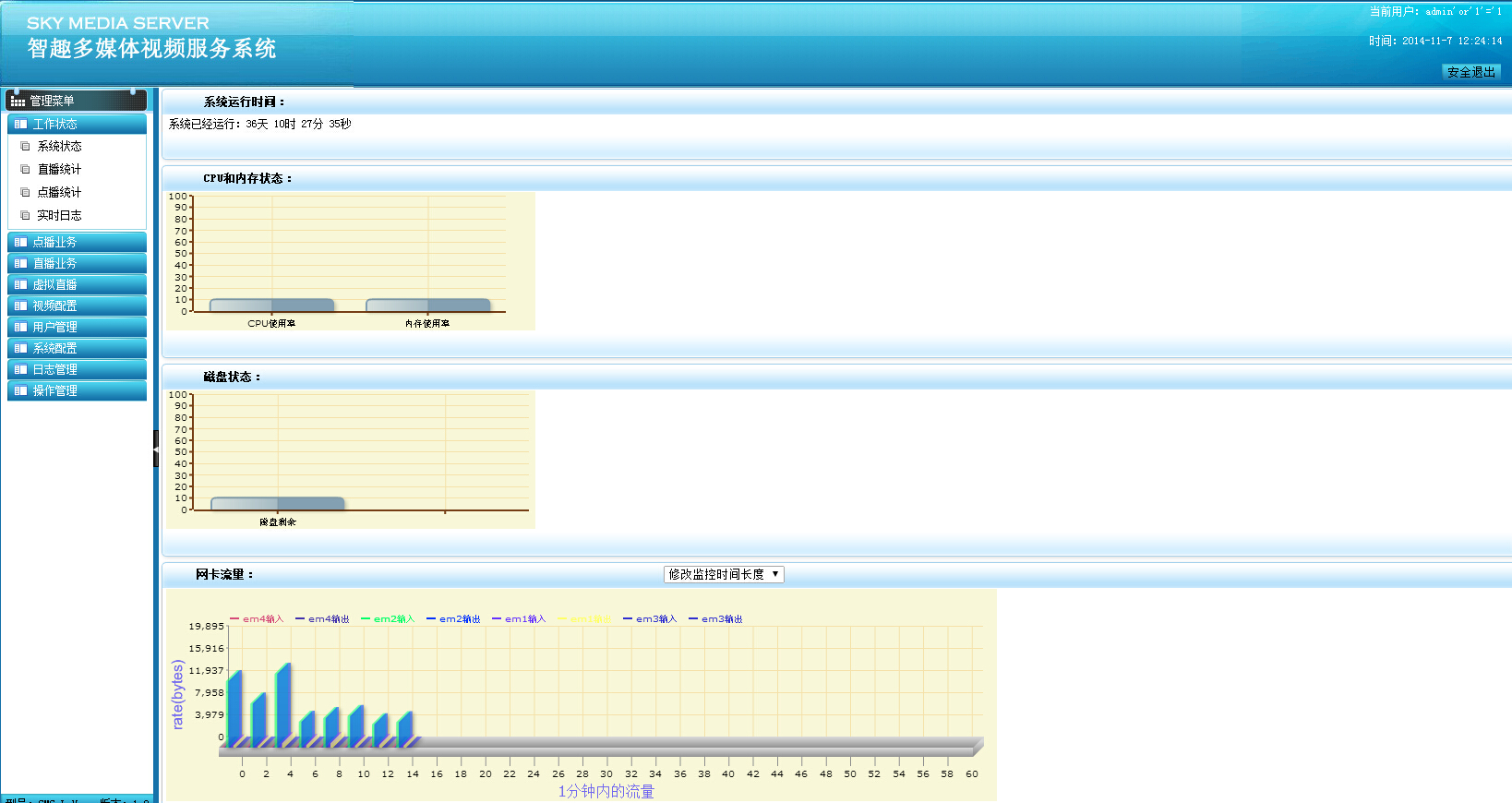

重要系统后台地址对外开放,这里使用的是广州信源万方信息科技有限公司的 多屏流媒体播出软件系统

两个服务器都使用了这个系统,一个是x.x.x.228,另一个是x.x.x.230

在登陆界面处,用户名可使用

,密码随意 登陆成功

0x01

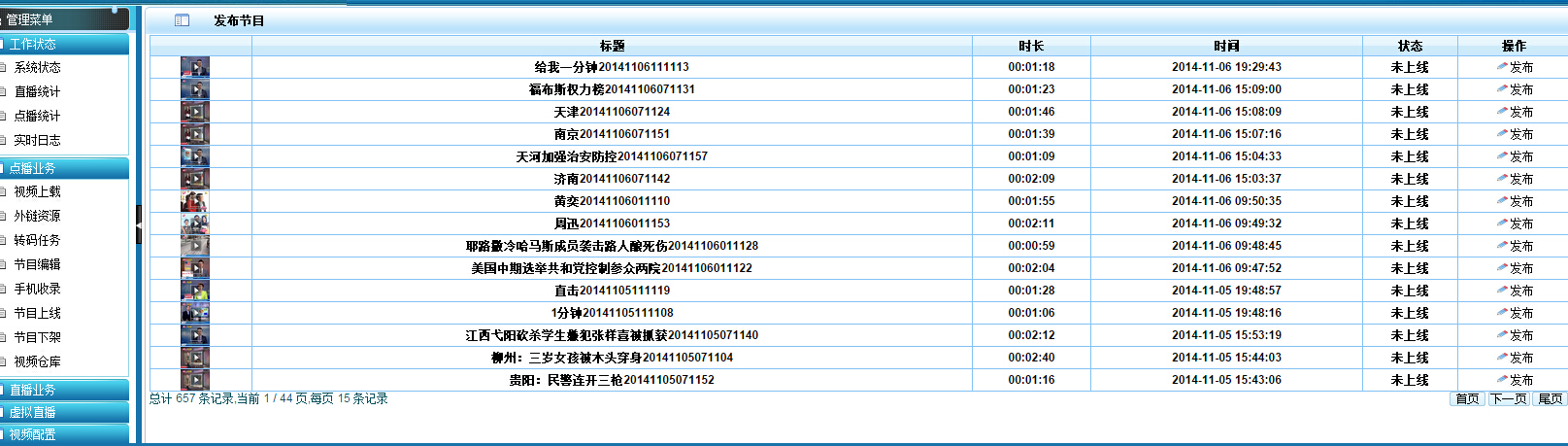

后台系统功能颇丰,可控制广州电视台各频道的播出节目(这点影响很大,鉴于之前有个案例被不法分子播放反动视频)

上传视频处没做限制,可上传非法文件,比如php

系统设置可查看内网IP,可开启ssh

漏洞证明:

0x02

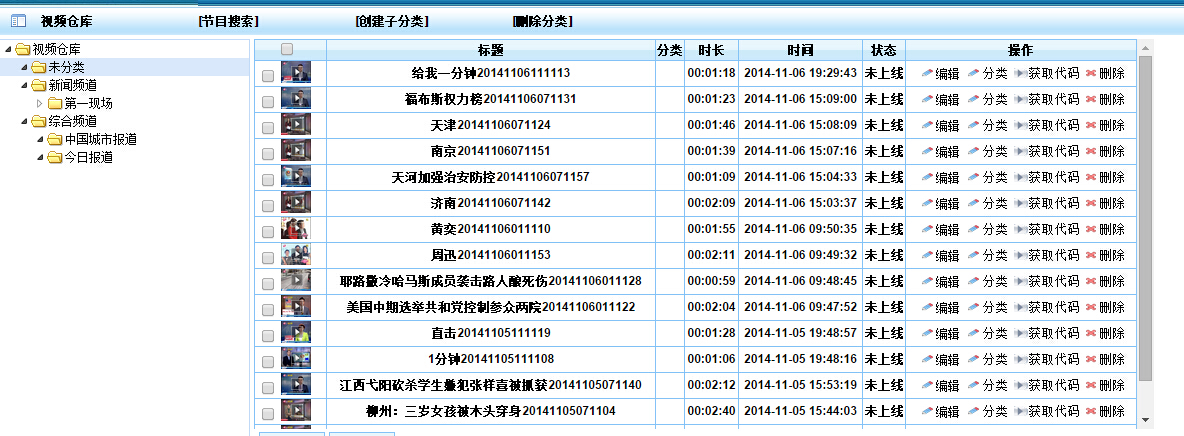

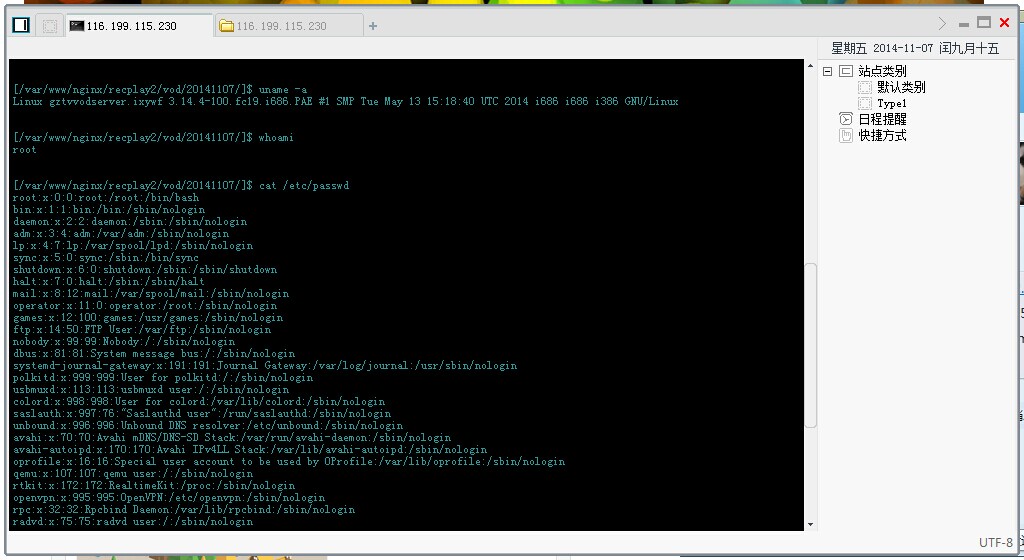

前面讲到了对上传不做限制,为了做个测试,我先是上传了一句话成功,,但是返回的路径不完整,后来在 视频仓库->获取代码 中得到base64加密串,解密之,get it,菜刀直接连上,得到的是root权限

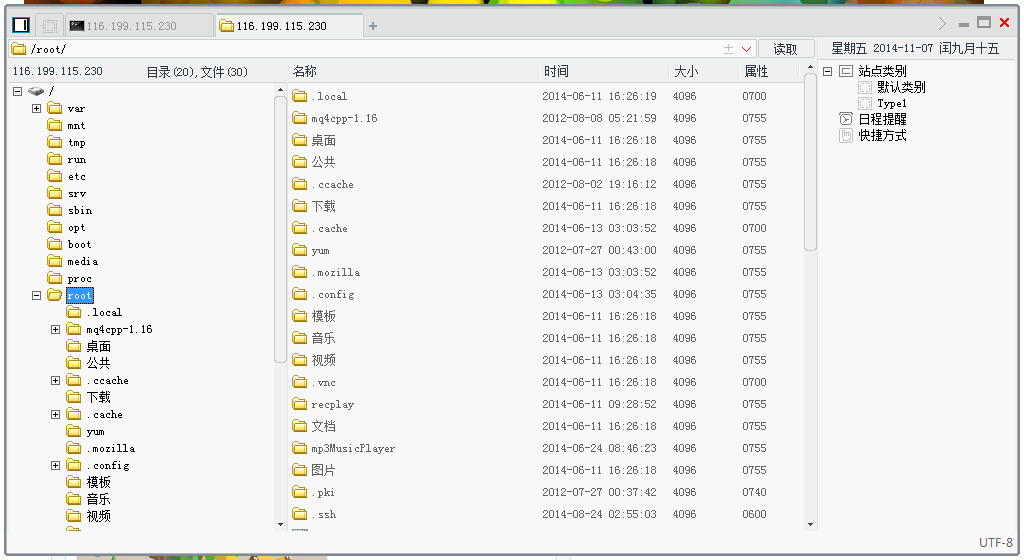

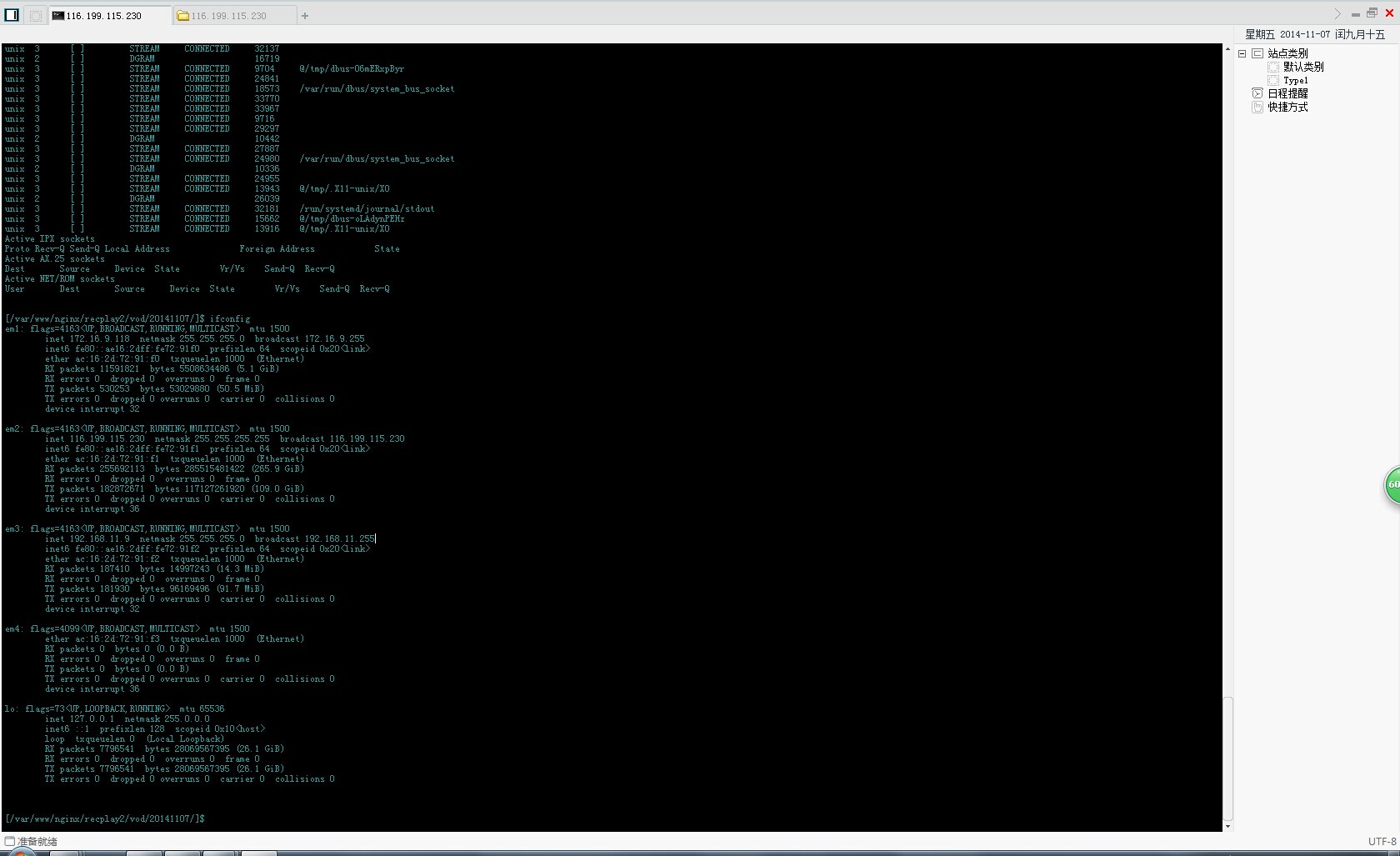

简单的看了下环境,发现是一个外网ip,两个内网ip

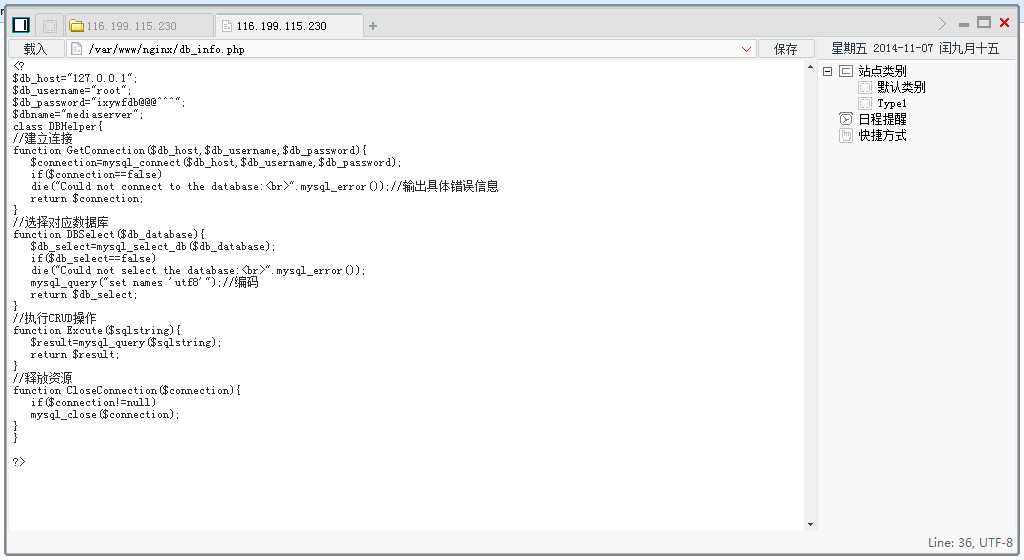

数据库

0x03

菜刀连接已经是root权限了,可添加后门,作为进入内网渗透的跳板,目前只是点到为止。

当然,如果被不怀好意的人利用的话,整个内网根本就是真的已经沦陷了。

修复方案:

重要系统后台不建议对外开放,若工作业务上需要,可隐秘一些

系统存在漏洞

(没做破坏,不要查我水表,如果有礼物的话,可以私信我)

版权声明:转载请注明来源 chock@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-11-12 16:07

厂商回复:

非常感谢您的报告。

报告中的问题已确认。

影响的数据:高

攻击成本:低

造成影响:中

综合评级为:高,rank:15

正在联系相关网站管理单位处置。

最新状态:

暂无