主站地址:www.benq.com.cn

这里要说明2个漏洞:

1、找回密码功能导致密码泄漏;

进入主站,点击最上面的“快速登录”,再点击“记忆密码”,输入帐号及验证码,下一步会进入错误页面,把SQL打印出来,而且。。。居在有密码明文。

进而觉得这个站的安全意识不高,很可能有其它问题,点了点,就找到了下面的SQL注入。

2、某页面SQL注入,可以sql-shell,可以查看到以下重要信息

页面URL:http://www.benq.com.cn/support/drivers/?conf_name=monitor&prod_model=BL2201M,其中的conf_name参数可以被注射

a)可查看到管理员帐户密码等信息;

b)查询到107万注册会员的信息,包括密码明文。

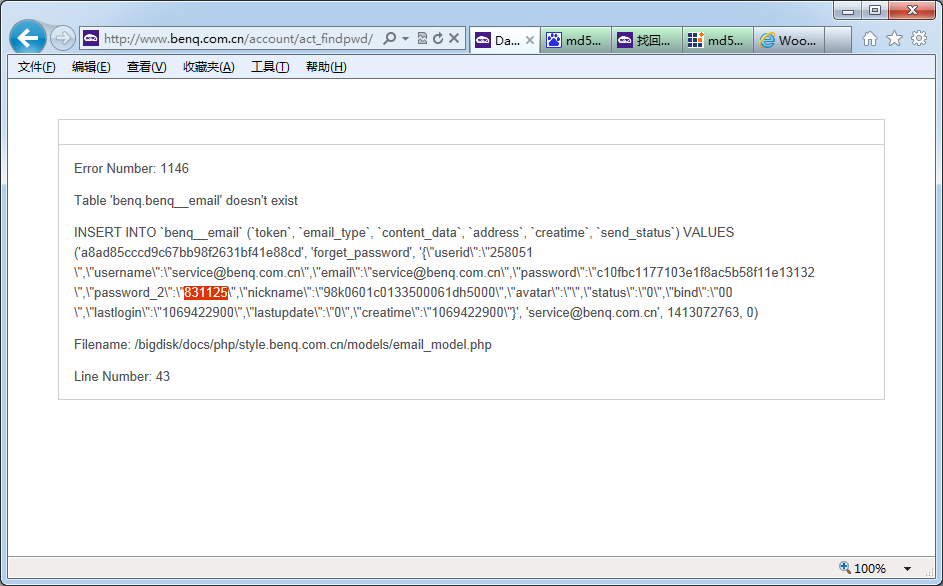

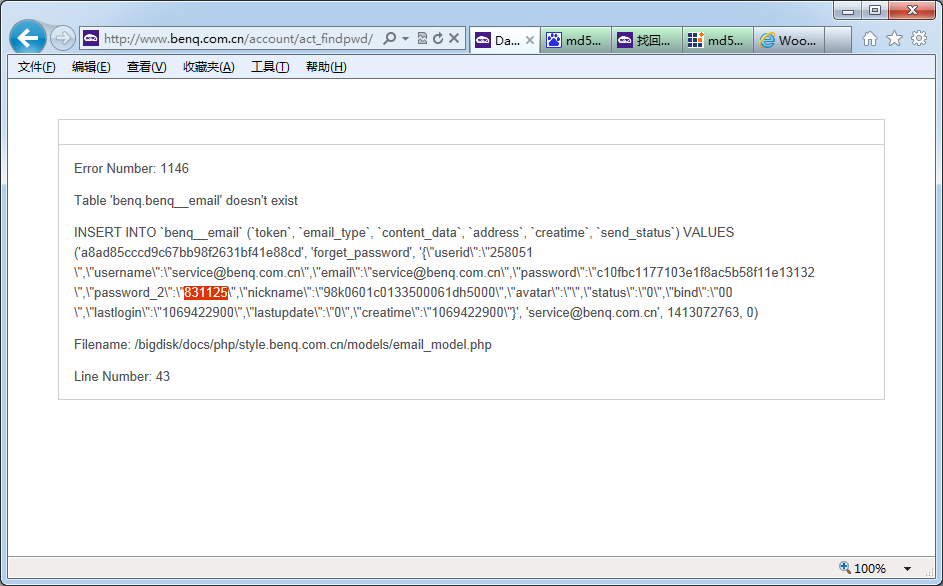

问题1:找回密码漏洞:

1、进入找回密码页面,输入相关信息

2、下一步后,进入错误页面,密码的MD5与明文均显示出来。

问题2:SQL注入

第1步:显示数据库名称,其实在前面的错误页面已经看到了,是benq。

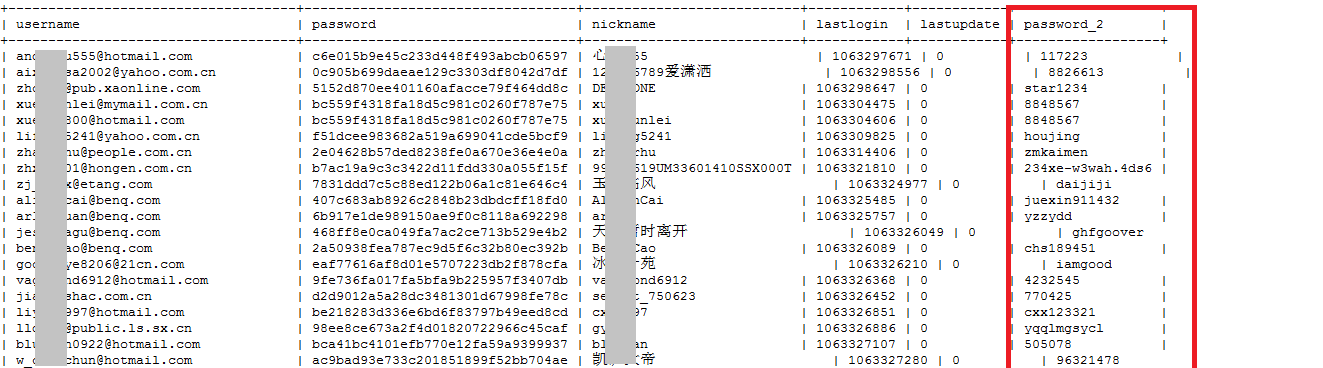

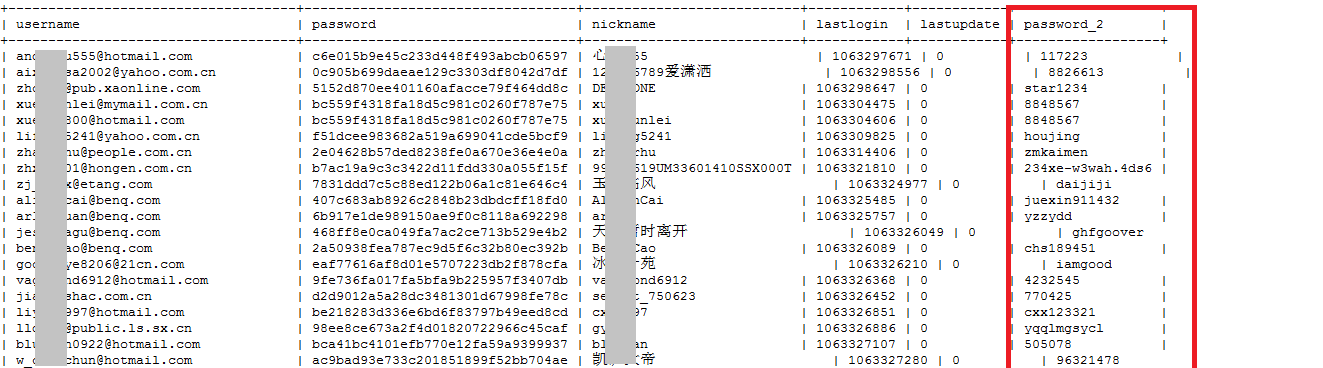

第2步:列表名,发现2张重要的表,auth__user和member__users,应该是管理员表和会员表。

第3步:管理员表的内容就不看了。找回密码漏洞发现把会员的密码明文显示了,说明数据库应该是保存的密码明文,稍证实下自己的猜想,看下表member__users的数据,可以看到最后一列就是密码明文

最后看一下一共有多少会员,107万有余

测试过程查看的数据在提交乌云后已经全部删除,请务查水查~