漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-078826

漏洞标题:各大CMS厂商的CMS存在的同一设计缺陷导致反射xss

相关厂商:国家互联网应急中心

漏洞作者: 泳少

提交时间:2014-10-10 10:37

修复时间:2015-01-08 10:38

公开时间:2015-01-08 10:38

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-10: 细节已通知厂商并且等待厂商处理中

2014-10-14: 厂商已经确认,细节仅向厂商公开

2014-10-17: 细节向第三方安全合作伙伴开放

2014-12-08: 细节向核心白帽子及相关领域专家公开

2014-12-18: 细节向普通白帽子公开

2014-12-28: 细节向实习白帽子公开

2015-01-08: 细节向公众公开

简要描述:

虽然这个是一个很小的危害!但是影响的却是大大小小的CMS。好多CMS都存在这一个设计缺陷。下面我就利用了dedecms、phpcms、qibo整站CMS、fengcms等等。即使是危害小但是我想乌云大大一定加精的

详细说明:

使用方法是

下面dedecms进行测试:

成功的弹窗了非常棒。。

下面phpcms进行测试:

下面qiboCMS进行测试:

然后

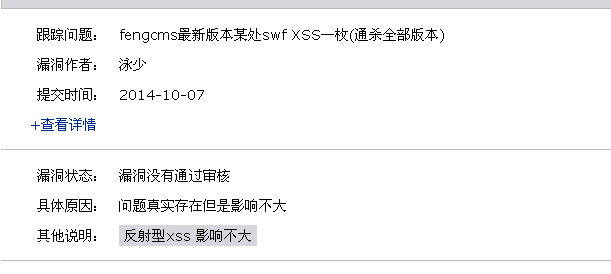

下面fengcms进行测试:

由于之前提交一次失败了

这里就不再一一演示出来了

搞了这么多个CMS由此可见swfupload.swf在所有CMS下都会有这么一个文件而且可以让任何人触发以及浏览。。我想这么大的一个缺陷应该出个修复方案吧?DZ之前也好像有的。。恩。我记得

漏洞证明:

由于第一次提交这一的漏洞。希望乌云大大能给我加精。。即使反射危害是很低。但是影响的却是很多CMS呢!求加精哈

修复方案:

应该加个限制或者在swf上把缺陷修改下吧?

版权声明:转载请注明来源 泳少@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-10-14 16:50

厂商回复:

最新状态:

暂无