漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-072483

漏洞标题:对广东广电网络“U互动”服务及其附属硬件设备的一次APT纪实(论数字电视安全性)

相关厂商:广东省广播电视网络股份有限公司

漏洞作者: 路人甲

提交时间:2014-10-20 10:27

修复时间:2014-12-04 10:28

公开时间:2014-12-04 10:28

漏洞类型:网络未授权访问

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-20: 细节已通知厂商并且等待厂商处理中

2014-10-20: 厂商已经确认,细节仅向厂商公开

2014-10-30: 细节向核心白帽子及相关领域专家公开

2014-11-09: 细节向普通白帽子公开

2014-11-19: 细节向实习白帽子公开

2014-12-04: 细节向公众公开

简要描述:

首先先介绍一下这个“U互动”吧(摘自官网):

“U互动”是广东省广播电视网络股份有限公司推出的高清互动电视业务品牌。高清互动电视是通过有线数字电视双向网络,基于高清互动机顶盒,为用户提供高清晰度数字节目的视频内容和综合信息服务平台,能实现互动点播(VOD)、精彩回放、电视银行、电视教育、互动游戏等多种交互业务。 “U互动”定位是打造“家庭媒体中心”。在兼容数字电视所有服务的基础上,“U互动”增加了电视节目时移、回放功能、互联网应用等新服务、新功能,还提供数千小时的高清、标清点播服务,以及在线交易,资讯信息、游戏娱乐等增值业务,使用户家里的电视机变成一个多媒体中心,将带给广大电视用户舒适的全新的休闲娱乐体验感受。

接下来,我们来看看这套服务中存在哪些隐患。

(申明:本次未对任何文件作任何破坏,谢绝各种查水表,手表,鼠标,ect.)

详细说明:

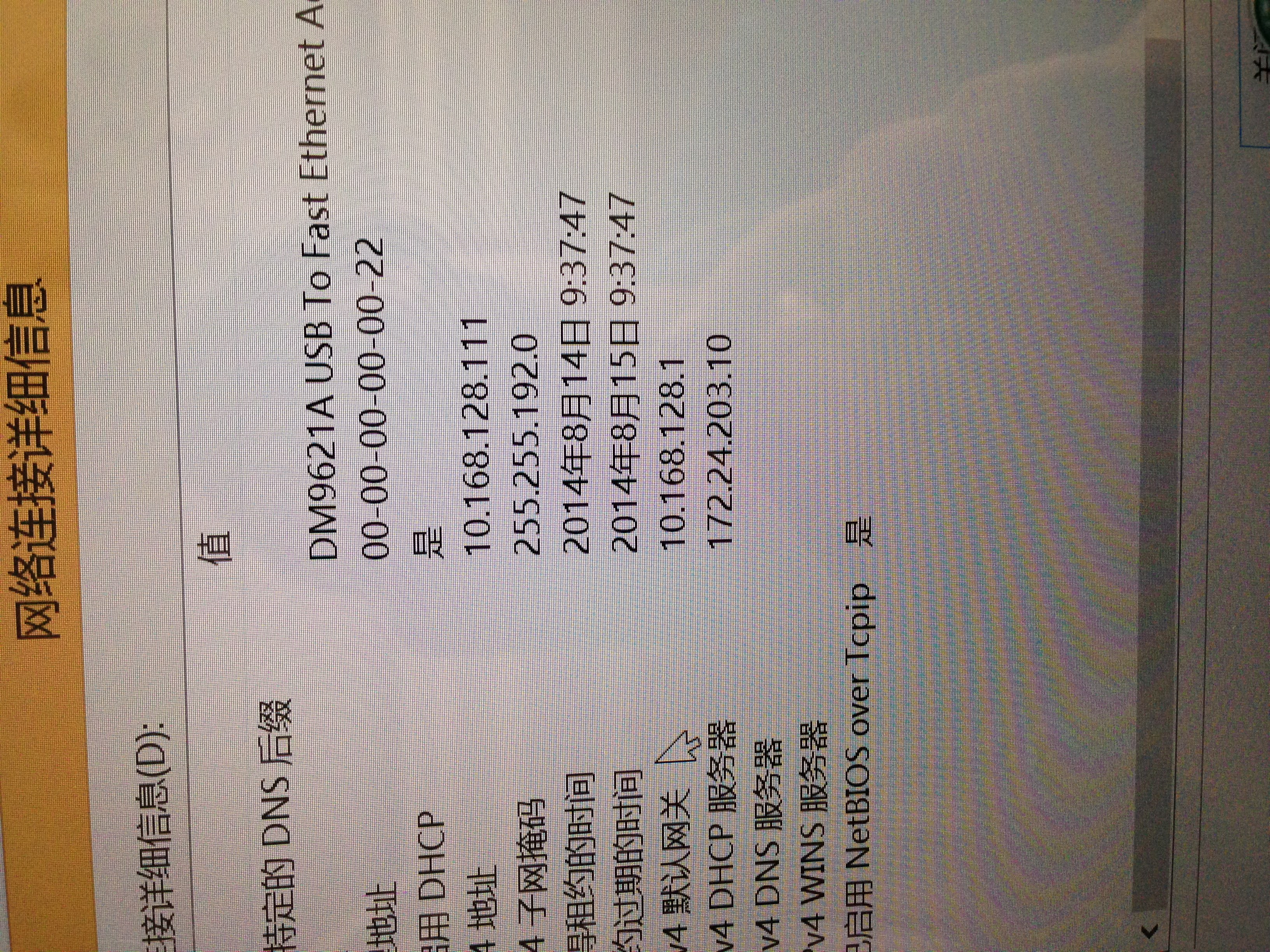

2. 这个服务是基于一个大的局域网下的,每个用户通过一个智能机顶盒接受该服务。而“智能”,说白了就是多了一根网线,而这根网线的数据经一个设备处理后,又传回有线电视信号线。上图:

而网线的增加,就表明其需要加强网络安全方面的意识了。

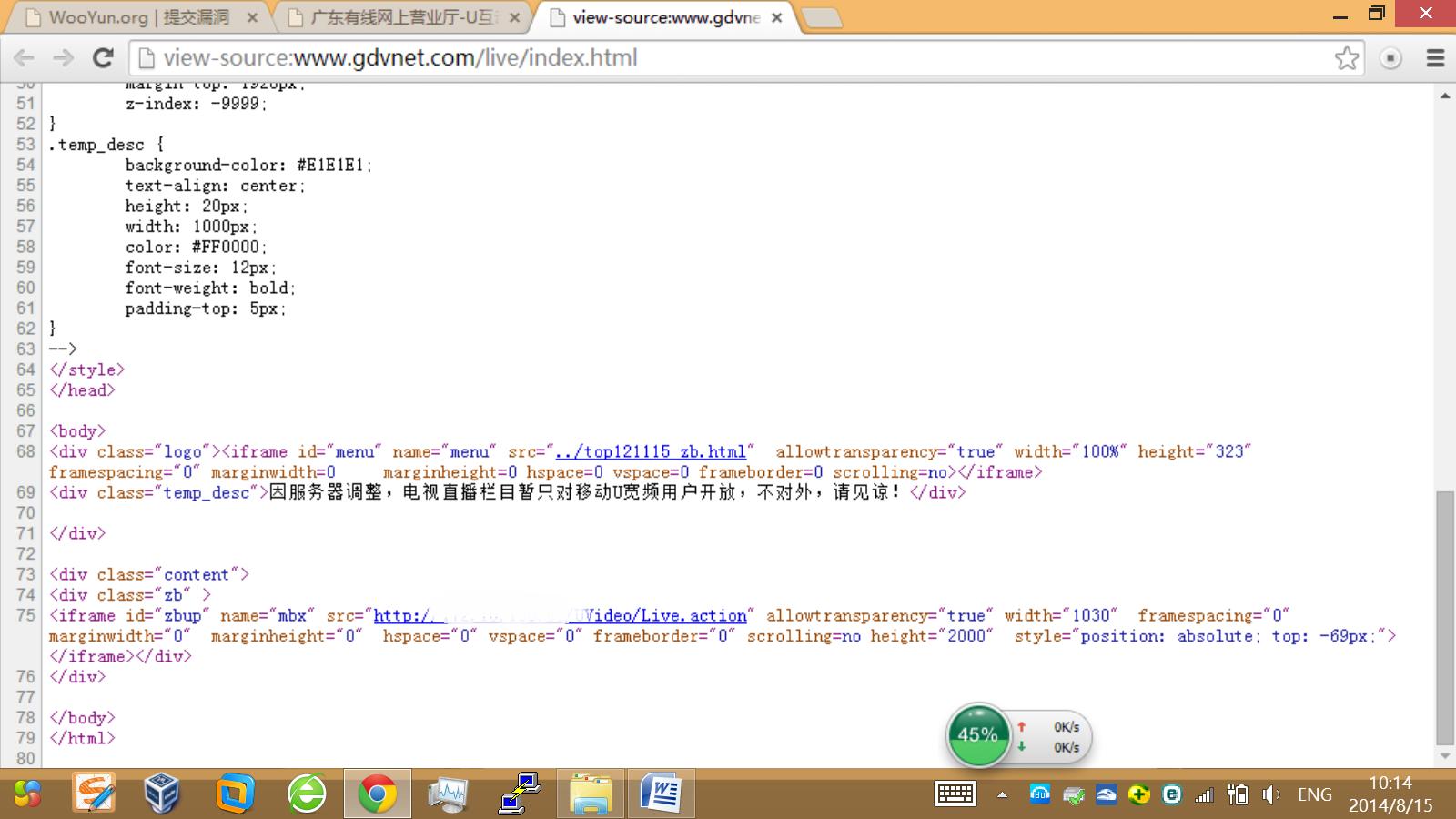

其实本来其对其服务及网络设施都保护的很好的——至少我对这两个IP段(10.168.x.x,172.24.xx.)的扫描都一无所获,但遗憾的是,他被队友卖了——在广东广电的网站上有一个直播页面,上书“只对内部用户开放”。于是我看了下源代码:

172*.*.68?于是我机智的在上述的“内部网络”中键入了这个IP:

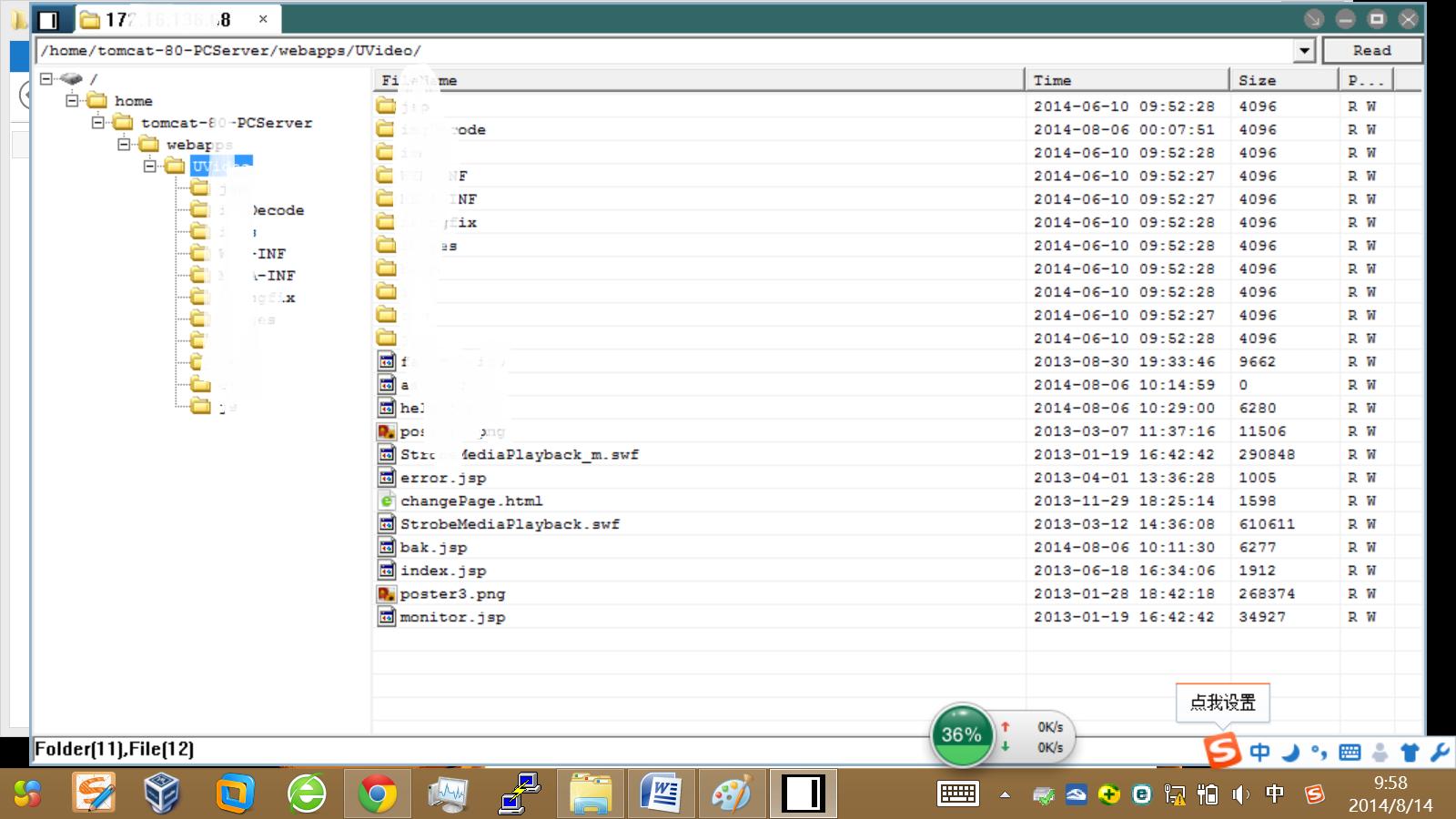

.action,存在str2漏洞:getshell

注意那个poster3.png,在这个站点看所有视频,直播时都会调用这个图片:

然后,两个应该是用作负载均衡的ip:

http://172*.*.72/IndexAction.action?osType=other&logoutRes=

http://172*.*.73/IndexAction.action?osType=other&logoutRes=

存在同样的问题。

难得来一次,不能白来,于是我对172.16.x.x段进行了一次检测。结果还是有点触目惊心的。如果别有用心的人接入了这个网络,那对这个网络带来点灾难绝对不成问题。

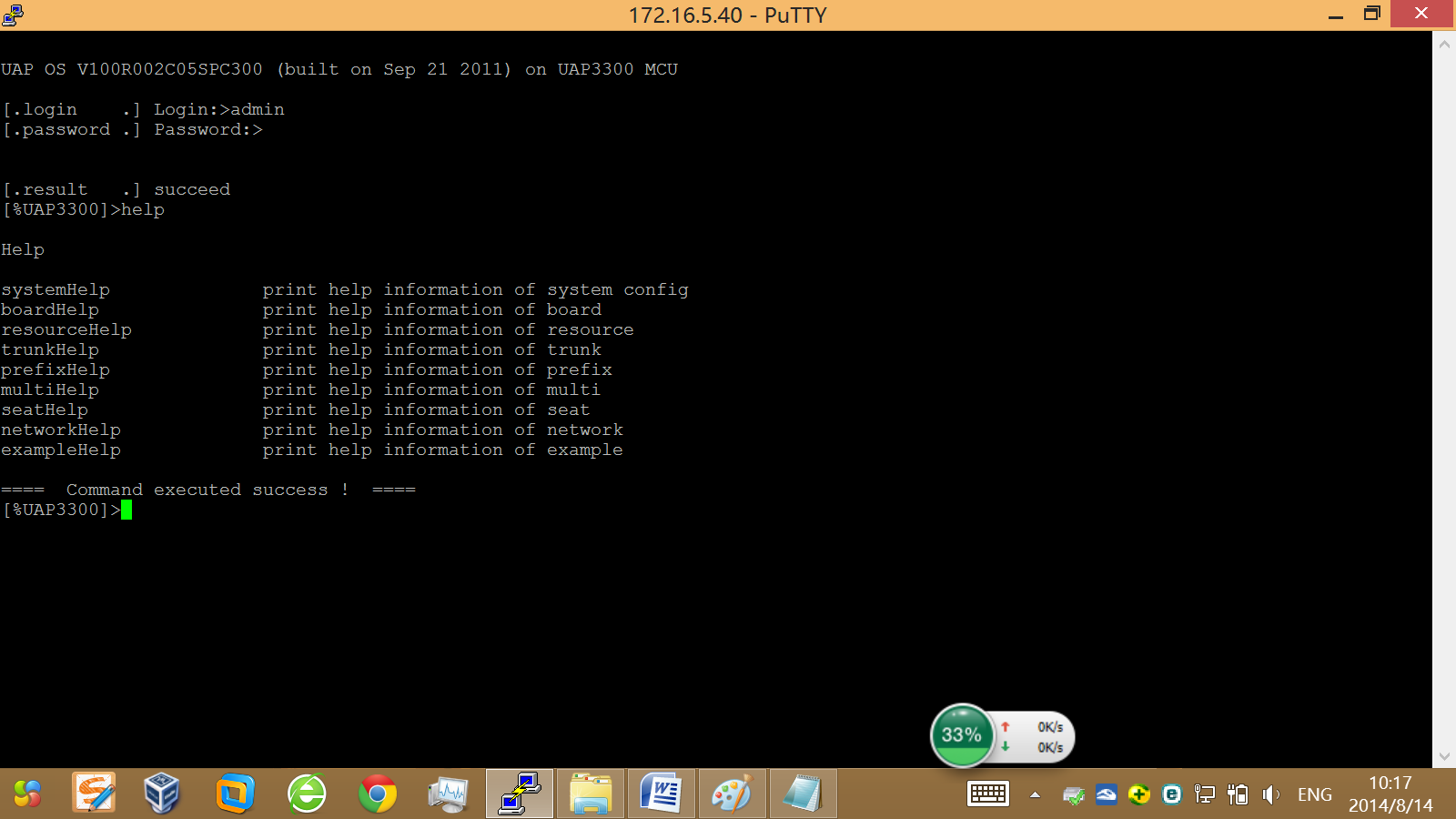

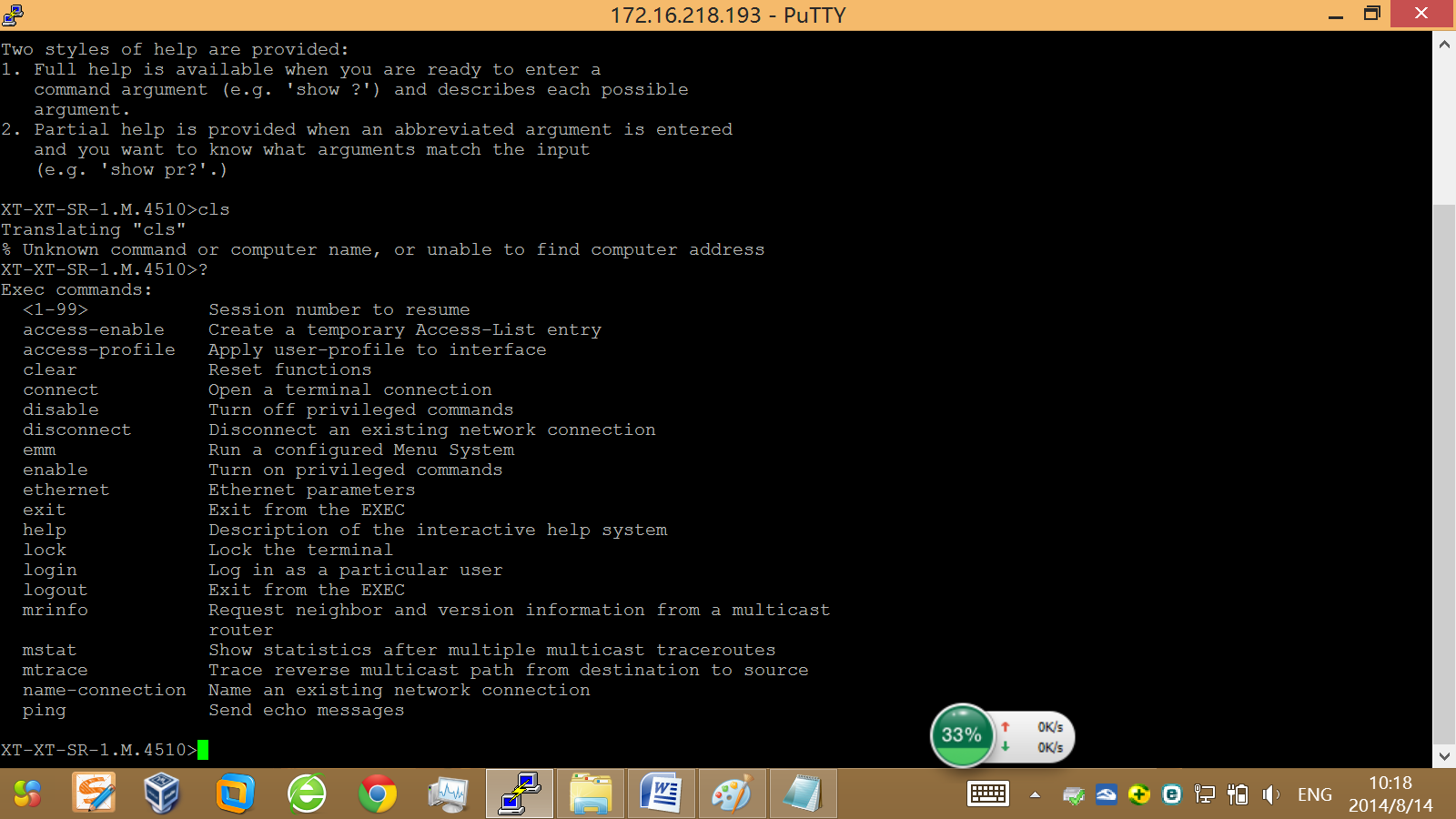

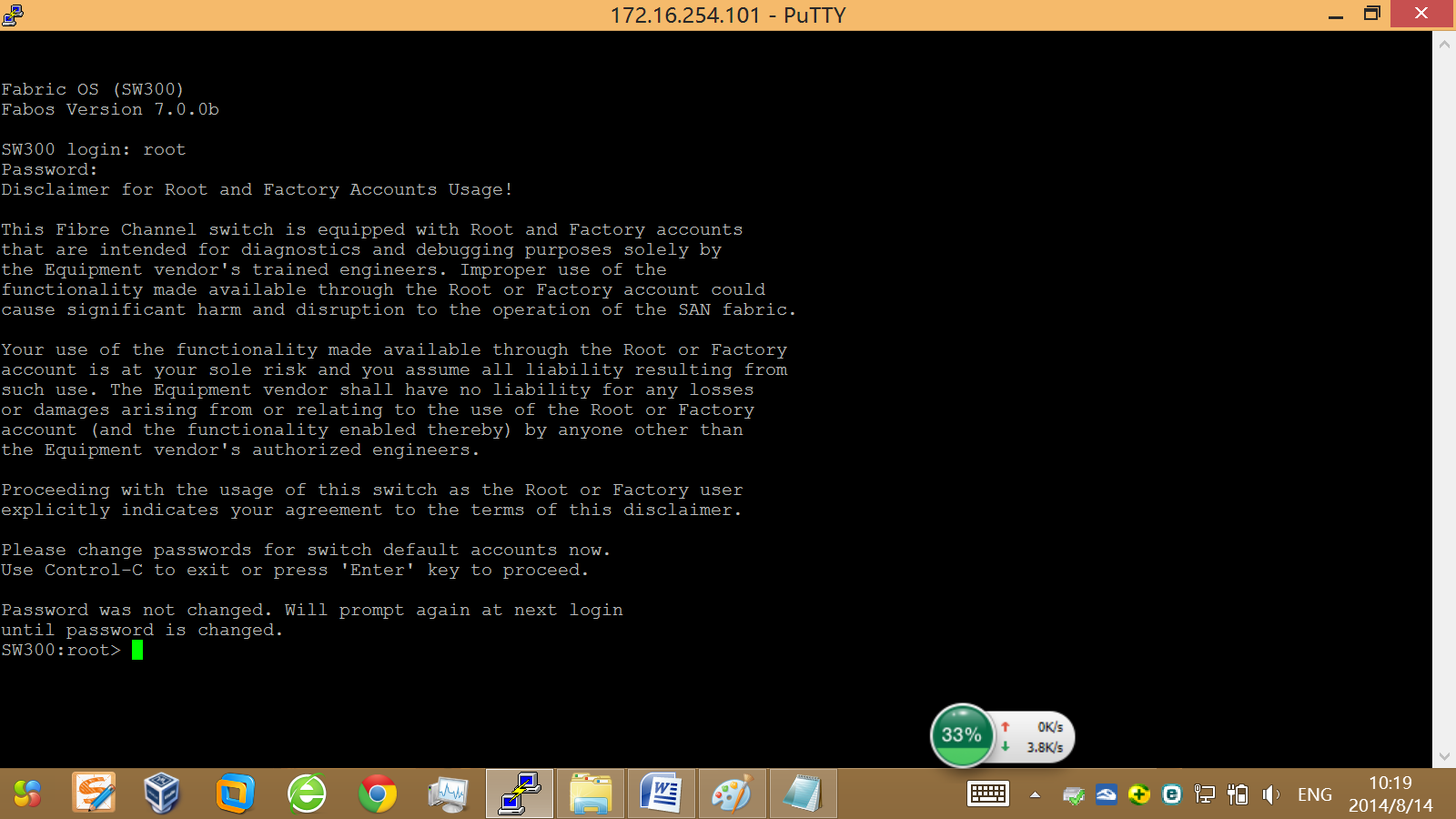

(1.)交换机弱口令:

本次共发现10台带弱口令的交换机,其23端口均开放,可远程登录。地址:

172*.*.40 (admin huawei)

172*.*.45-47 (root admin)

172*.*.225 (root)

172*.*.193 (admin)

172*.*.161 (admin)

172*.*.129 (admin)

172*.*.164 (admin zhongxing)

172*.*.165 (admin zhongxing)

172*.*.101 (root password)

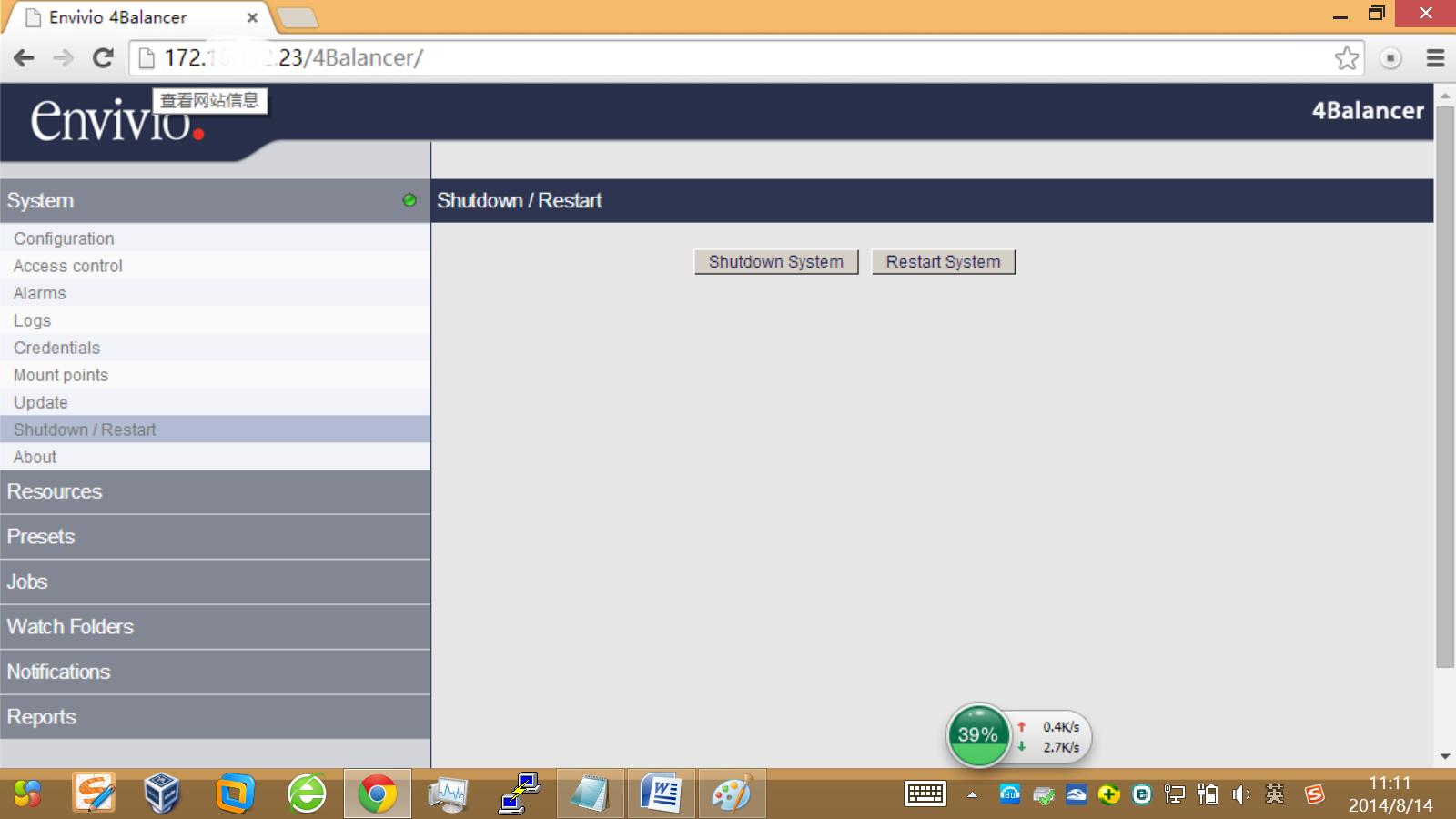

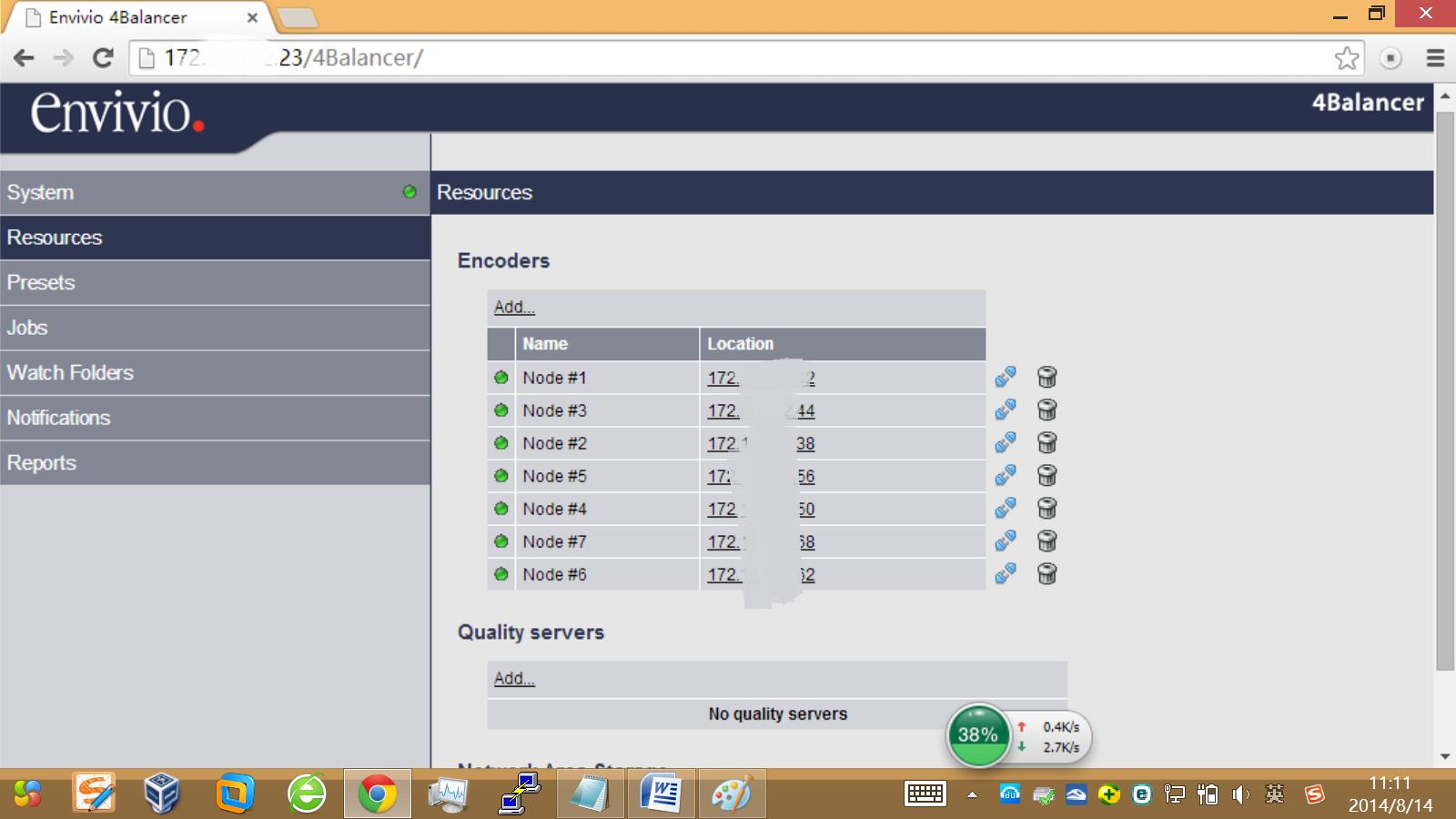

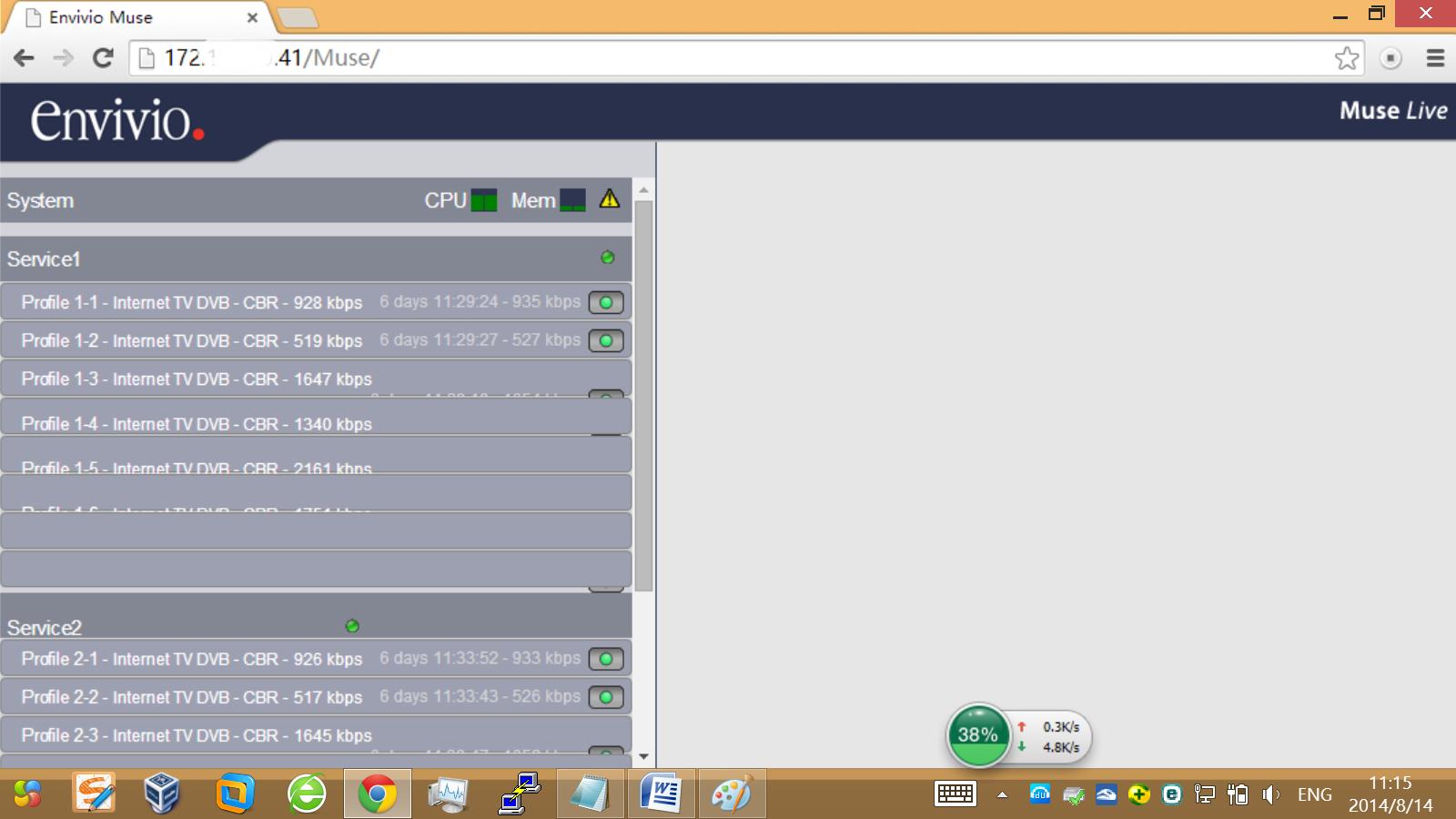

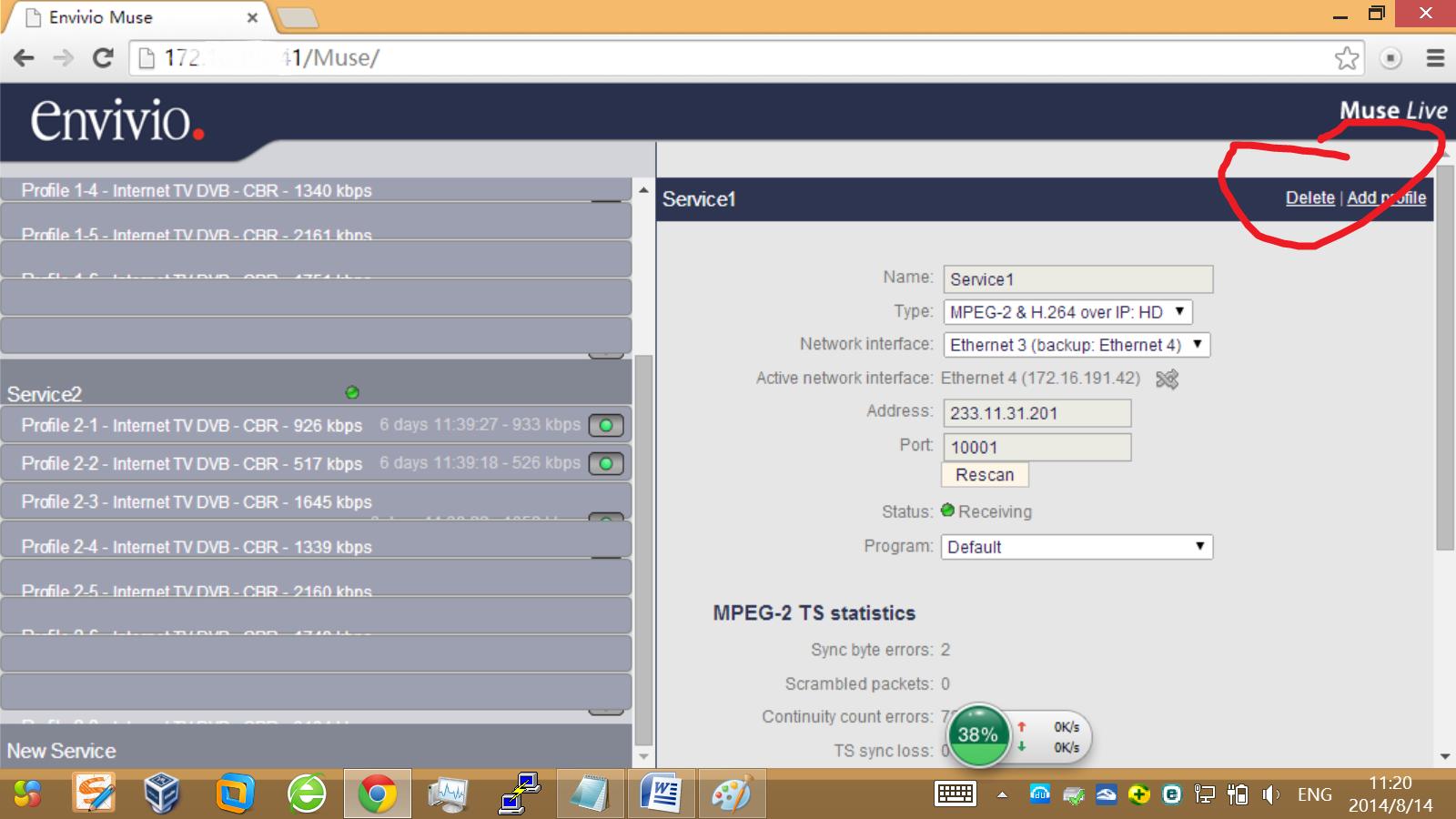

(2.)电视节目时移、回放内容管理设备和节目录制设备均无密码保护,可远程访问,关闭,替换。(连接中带“4Balance”的为管理设备,带“Muse”的为录制设备)

http://172*.*.23/4Balancer/

http://172*.*.25/4Balancer/

http://172*.*.41/Muse/

http://172*.*.42/Muse/

http://172*.*.43/Muse/

http://172*.*.44/Muse/

http://172*.*.50/Muse/

http://172*.*.62/Muse/

http://172*.*.56/Muse/

http://172*.*.32/Muse/

http://172*.*.38/Muse/

http://172*.*.44/Muse/

http://172*.*.68/Muse/

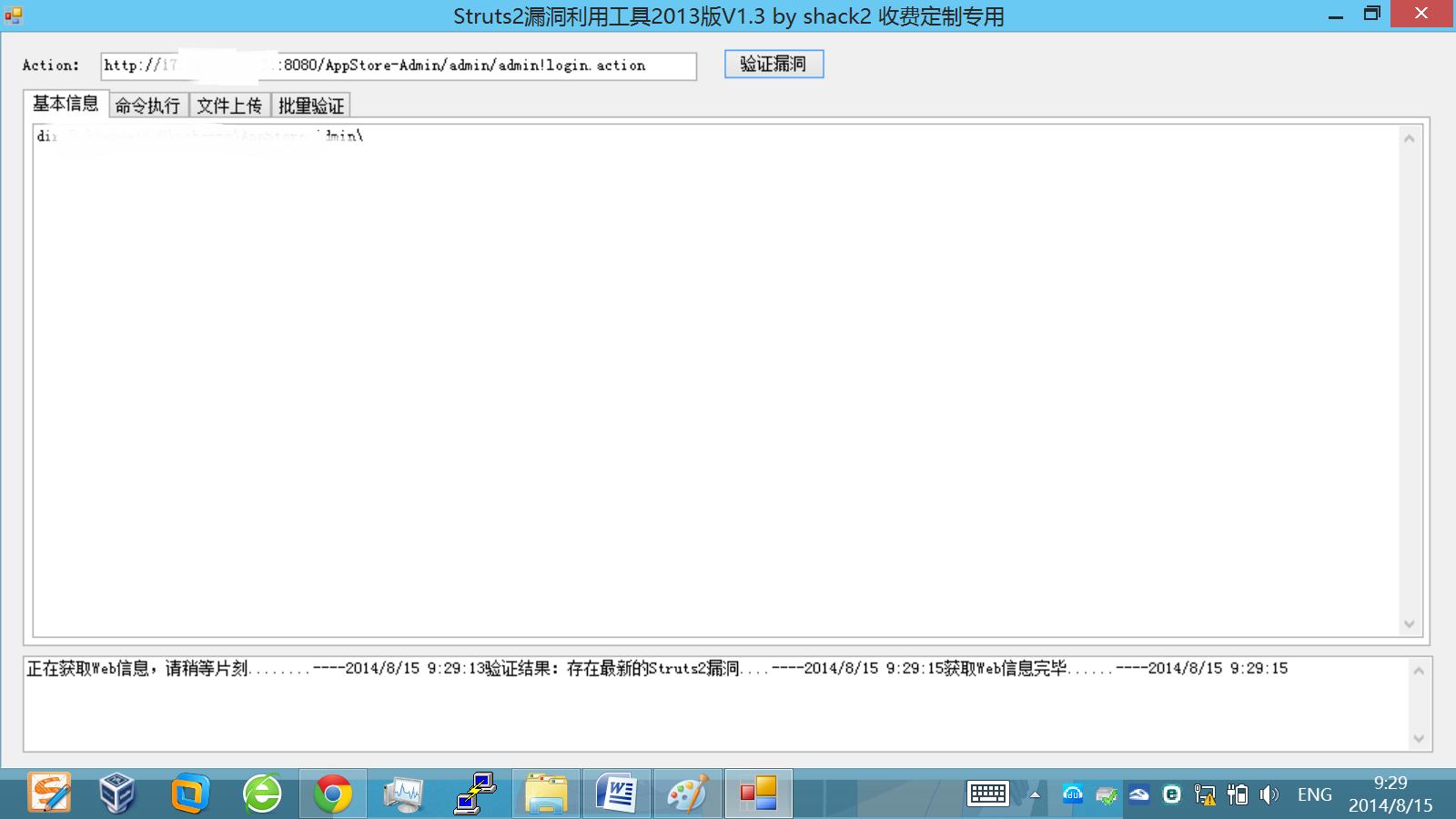

(3.)电视游戏的服务页面存在str2漏洞。

地址:

http://172*.*.11/overtime.action

http://172*.*.10/overtime.action

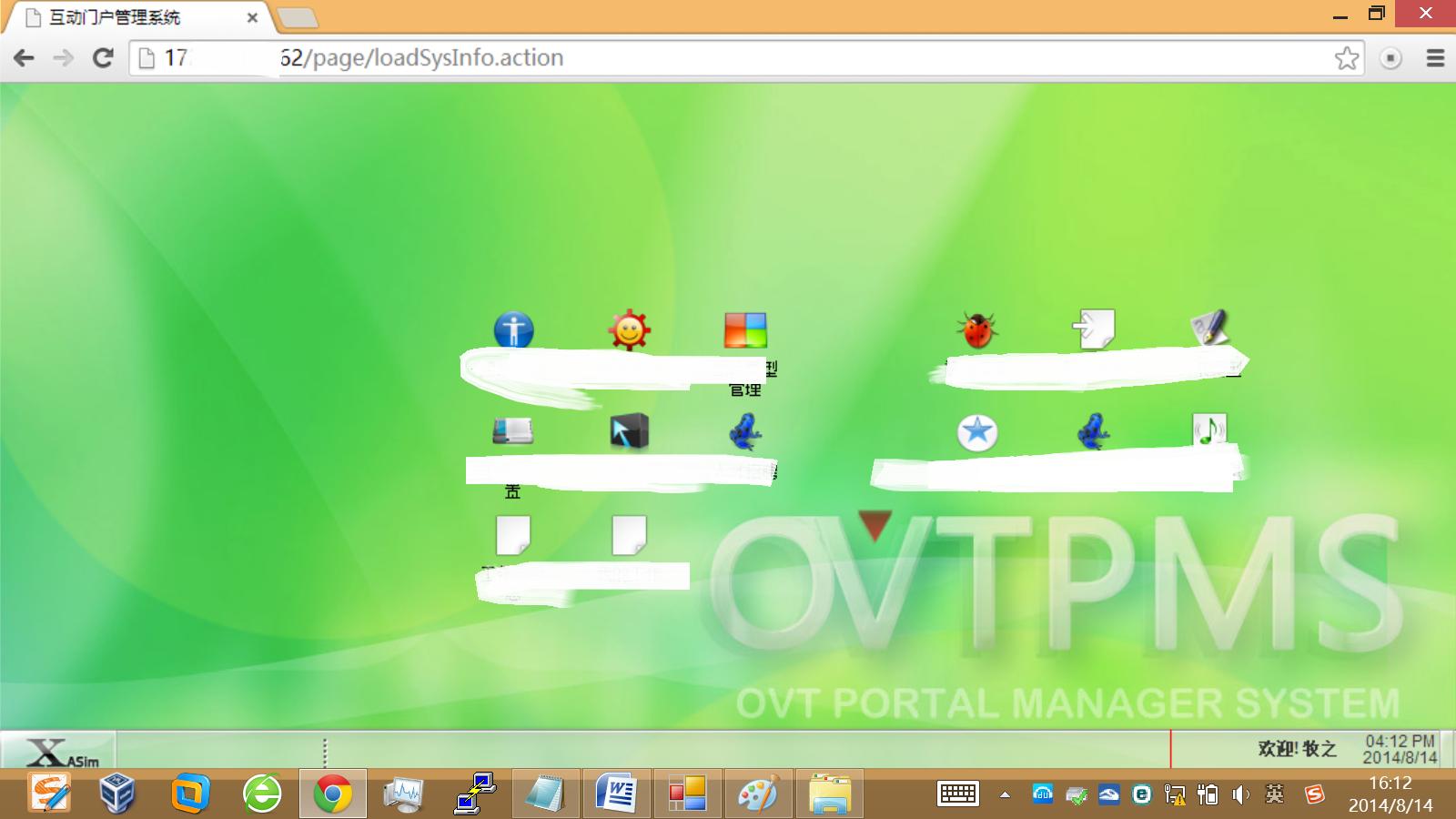

(4.)信息发布系统存在弱口令(sys,sys)及str2漏洞,可修改发布的信息

http://172*.*.52/page/loadSysInfo.action

http://172*.*.53/page/loadSysInfo.action

http://172*.*.62:8080/page/loadSysInfo.action

http://172*.*.62/page/loadSysInfo.action

(5.) 运用商店,str2

http://172*.*.131:8080/AppStore-Admin/admin/admin!login.action

http://172*.*.100:8080/AppStore-Admin/admin/admin!login.action

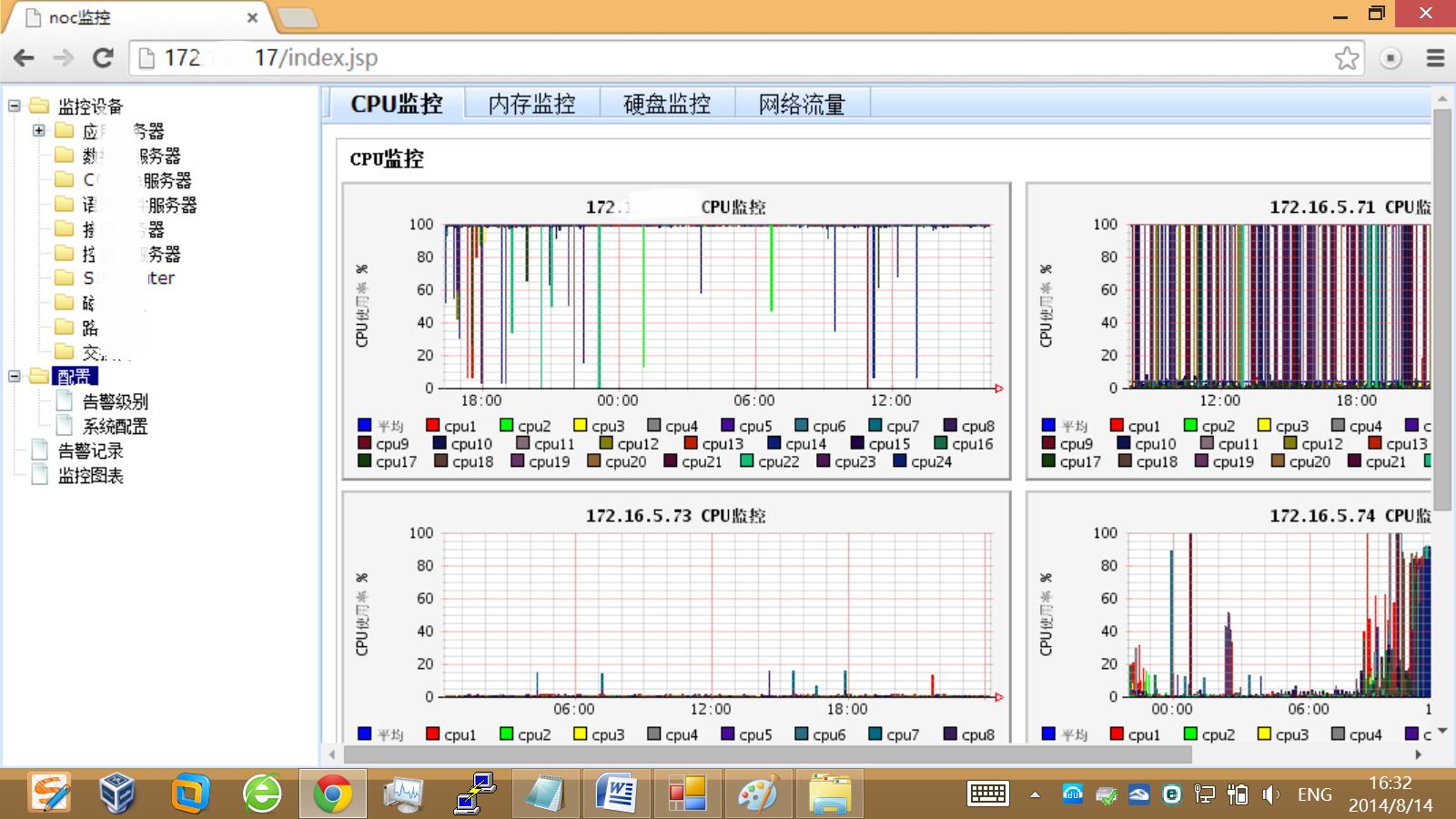

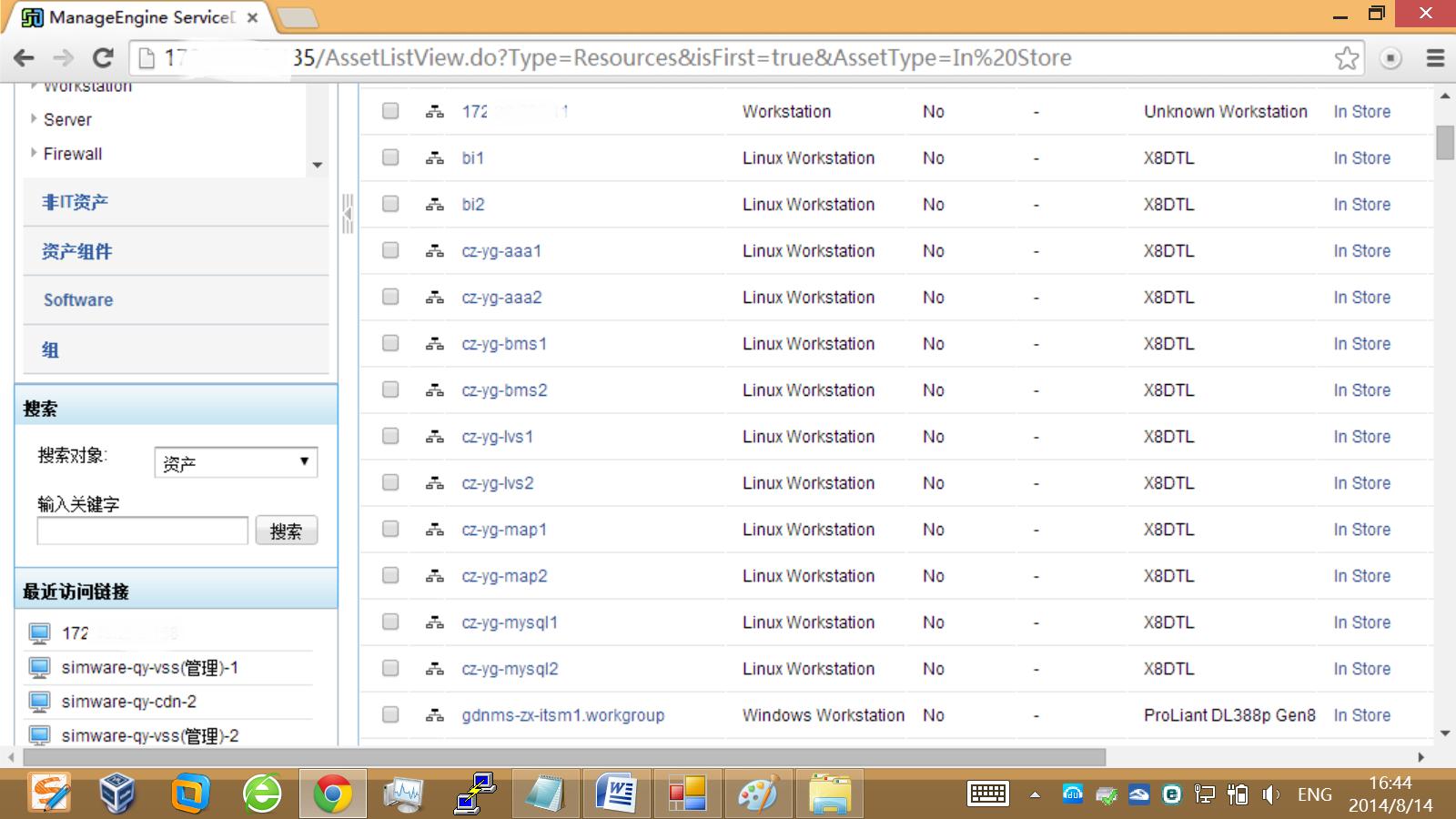

(6.)大量硬件设备,系统运行监控设备,系统运行监控运用存在弱口令:

http://172*.*.17/index.jsp

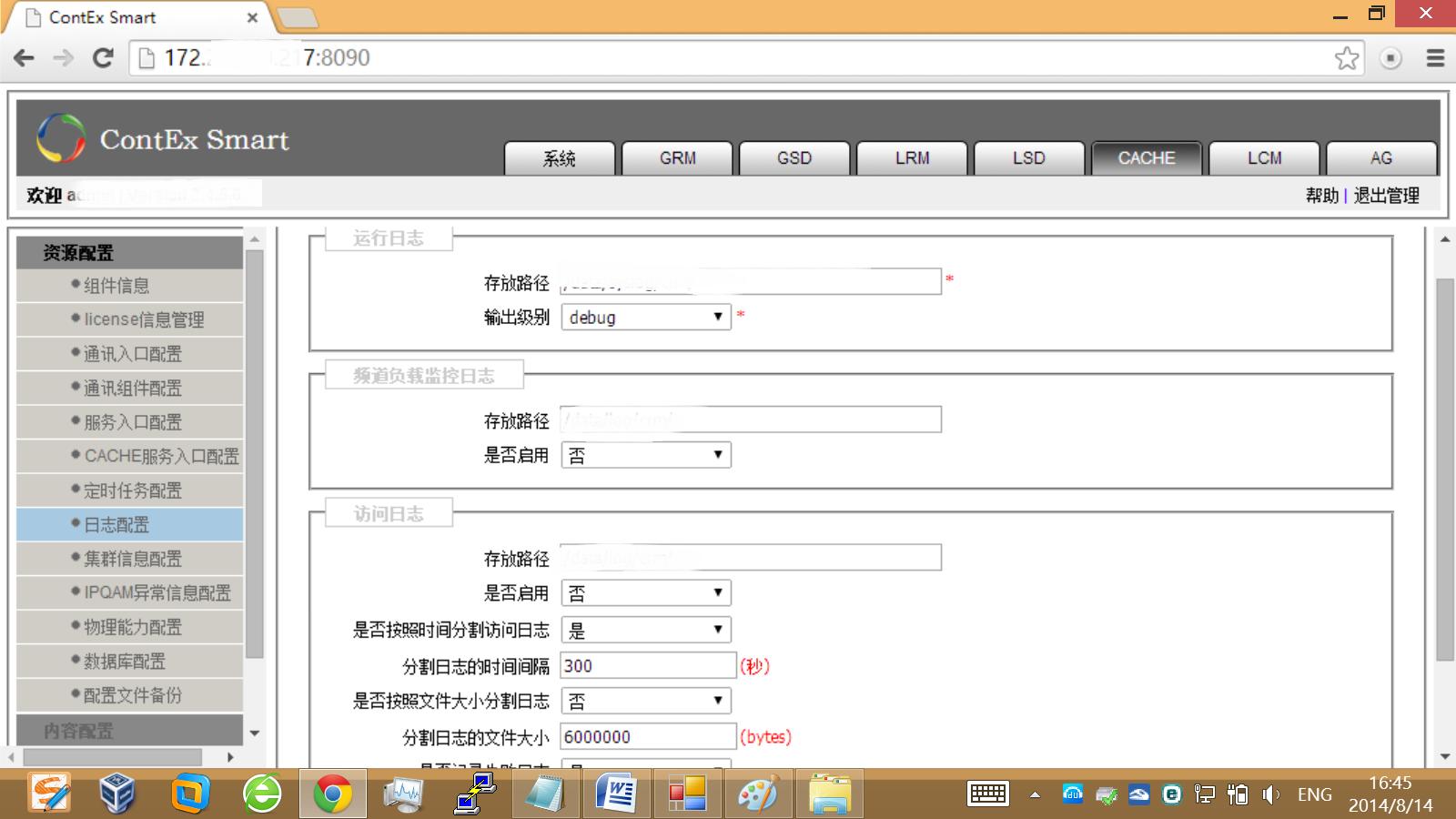

http://172*.*.201:8090

http://172*.*.66/zh_cn/webui.html (admin admin)

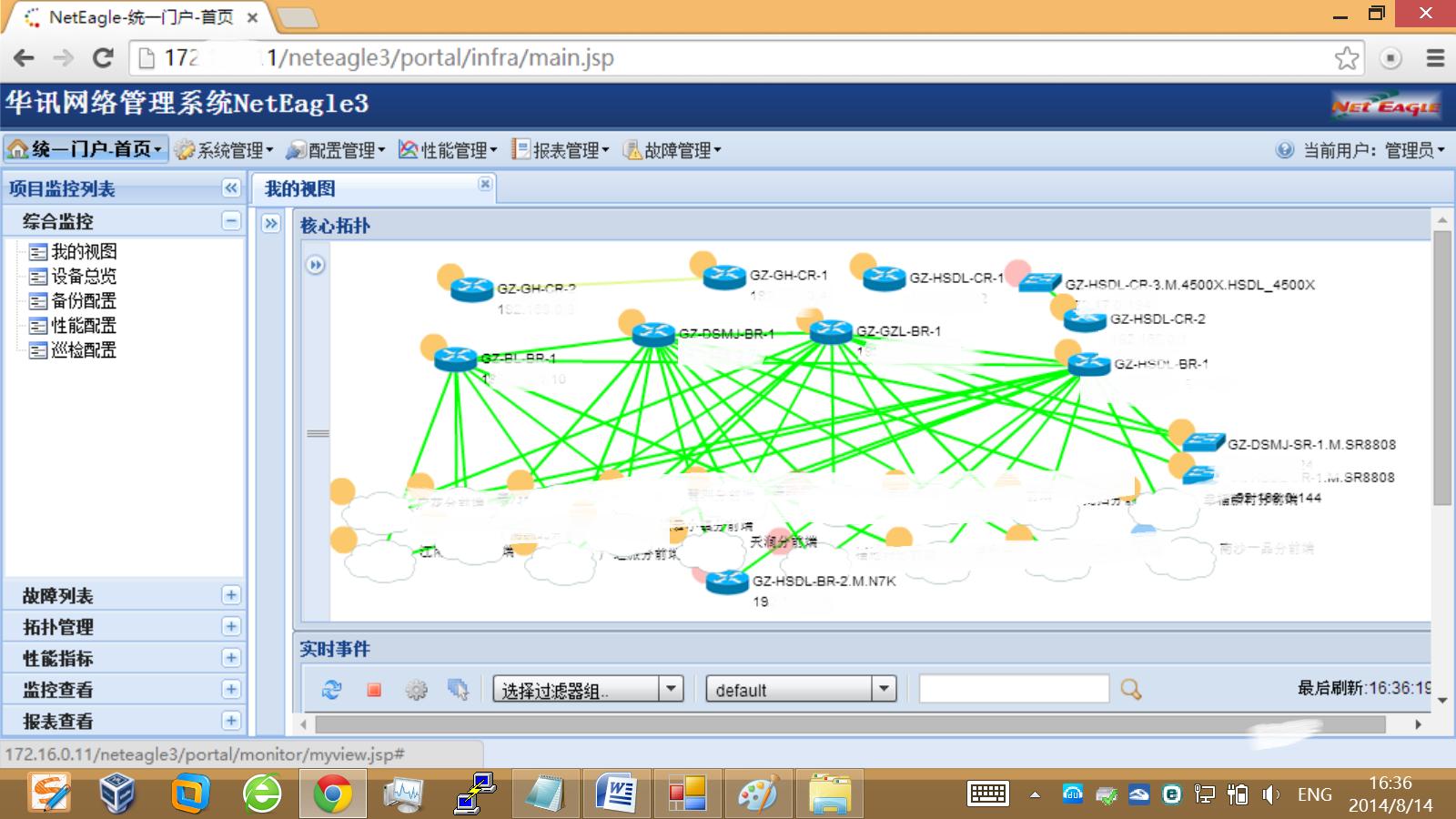

http://172*.*.11/neteagle3/portal/infra/main.jsp (admin admin1) 网络管理系统

同时通过读取源代码发现其使用了str2框架,该版本存在漏洞。地址:http://172*.*.11/neteagle3/infra/Login/login.action

多台Dell PowerEdge R420设备存在弱口令:(root calvin)

https://172*.*.92

https://172*.*.89

https://172*.*.94

https://172*.*.96

http://172*.*.212/login IP码流监测探针系统

http://172*.*.211/login IP码流监测探针系统

https://172*.*.199/US/31ffff28ffffff580fff6011ffff2d/main.html (admin a10) 网络设备

https://172*.*.200/US/ff6aff6036ffffff6574ff71ffff07/main.html (admin a10)网络设备

http://172*.*.132/MyPage.do?method=viewDashBoard (admin admin) 监控设备

http://172*.*.131:8080/MyPage.do?method=viewDashBoard&toredirect=true (admin admin) 监控设备

http://172*.*.134/MyPage.do?method=viewDashBoard&toredirect=true (admin admin) 监控设备

http://172*.*.133/MyPage.do?method=viewDashBoard&toredirect=true (admin admin)监控设备

http://172*.*.131/MyPage.do?method=viewDashBoard&toredirect=true (admin admin)监控设备

http://172*.*.135/HomePage.do?logout=true&logoutSkipNV2Filter=true (administrator administrator) 监控设备

http://172*.*.136/DashBoard.do (administrator administrator) 监控设备

http://172*.*.217:8090/ (admin admin) 设备

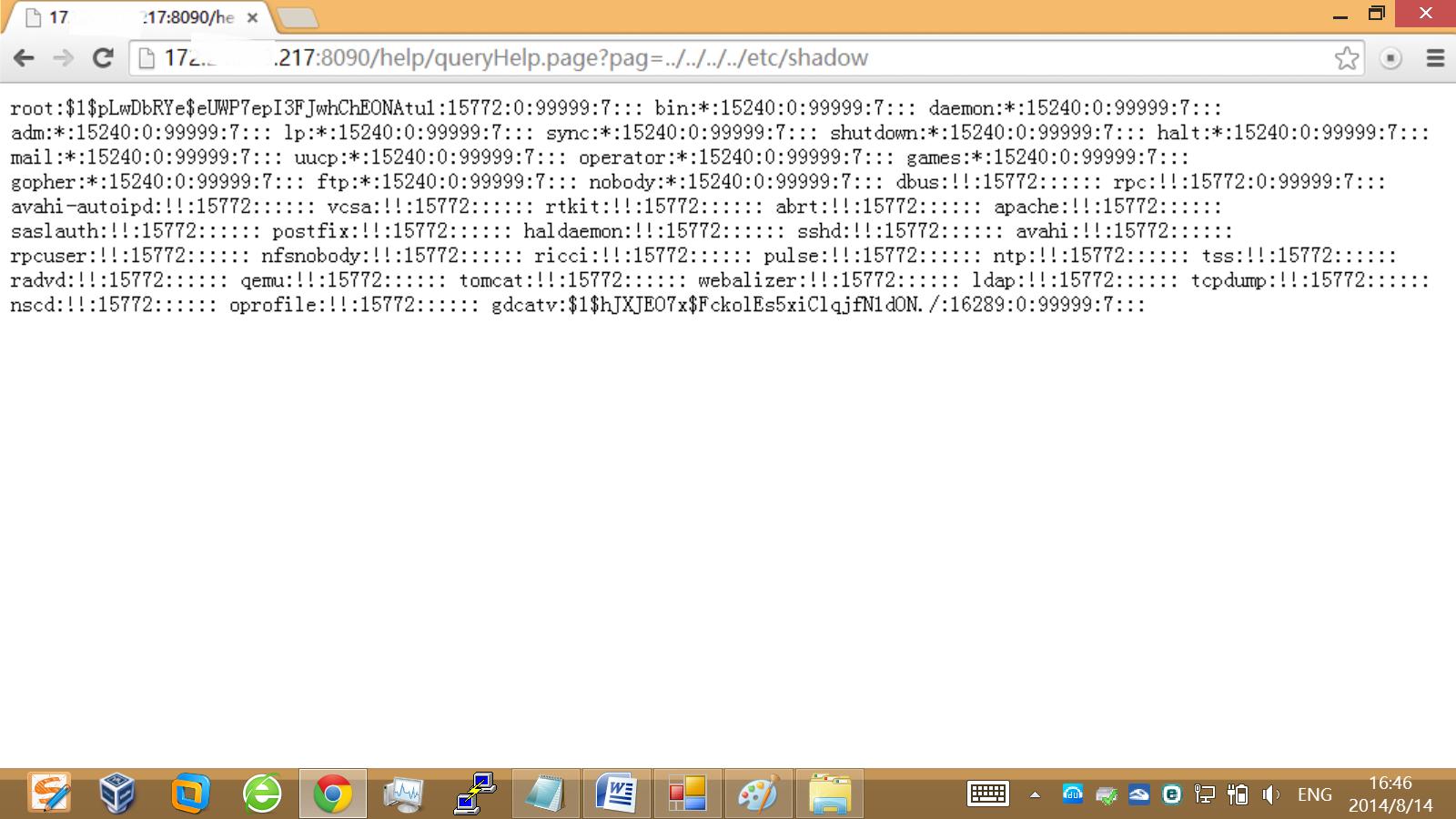

发现其存在文件包含漏洞,但实在不知道厂家为何许。http://172*.*.217:8090/help/queryHelp.page?pag=../../../../etc/shadow 我要报通用......

(7.)一套文件管理系统:

http://172*.*.65:81/ admin 111111

http://172*.*.64:81/

http://172*.*.77:81/

http://172*.*.64:81/

http://172*.*.78:81/

http://172*.*.76:81/

(8.)杂物:

http://172*.*.7/ 信息泄露

http://172*.*.181/SSI/network_summary.htm 网络打印机

http://172*.*.87:9080/ 信息泄露

http://172*.*.90:8090/ 信息泄露

http://172*.*.52:8081/ 接口测试页面 str2

ftp://172*.*.250/ 信息泄露

ftp://172*.*.251/ 信息泄露

http://172*.*.132:8080/ 信息泄露

http://172*.*.19/ 接口测试页面 str2

http://172*.*.20/NavCheck?client=8002002601147520 接口测试页面 str2

漏洞证明:

见图。

修复方案:

其实说白了,问题就出在弱口令及str2上。问题不算大问题,改也好改,但若放任不改,谁知道会不会成为下一个温州呢。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-10-20 11:37

厂商回复:

该漏洞存在网内用户发起攻击的隐患,危害较大,相关安全措施正在逐步实施中。

最新状态:

暂无