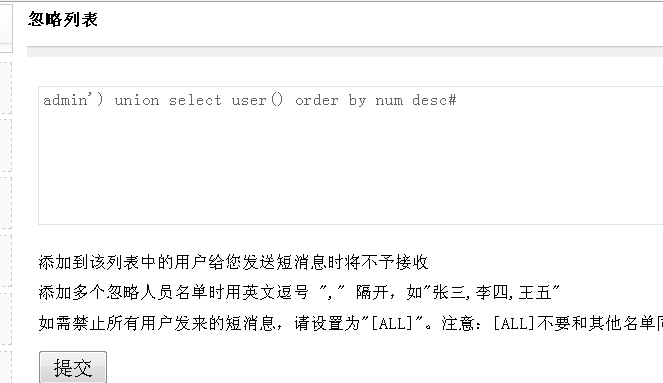

在user/pms.php中

add_blacklist($blacklist,$this->user['uid']);

$blacklist = htmlspecialchars(string::stripscript($this->post['blacklist'])

post 都会转义的。 来看看这函数 stripscript

这是过滤了一些xss常用的。

然后直接入库, 虽然转义了 但是转义后入库之后转义符会被消除的。

来看看哪里出库了。

依旧在control/pms.php中

$blacklist = $this->get_blacklist($uid);

这里把刚才入库的查询了出来 成功引入了单引号。

然后查询出来后赋值给$blackuser 然后带入了查询当中, 而且在最后

return $total['num'];

return回来后直接 $this->view->assign('count',$count); 输出来。

就可以直接出数据。

$blackuser = str_replace(",","','",$blacklist);

在这里会把逗号替换 然后就不用逗号来注入把。