漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-057369

漏洞标题:酷维网站诊断平台任意文件上传漏洞(影响如首都之窗等)

相关厂商:酷维网站诊断平台

漏洞作者: 路人甲

提交时间:2014-04-17 11:40

修复时间:2014-06-01 11:40

公开时间:2014-06-01 11:40

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-17: 细节已通知厂商并且等待厂商处理中

2014-04-22: 厂商已经确认,细节仅向厂商公开

2014-05-02: 细节向核心白帽子及相关领域专家公开

2014-05-12: 细节向普通白帽子公开

2014-05-22: 细节向实习白帽子公开

2014-06-01: 细节向公众公开

简要描述:

酷维网站诊断平台存在任意文件上传漏洞,利用该漏洞可以上传webshell,进而控制酷维网站诊断平台所在服务器,部分政府网站(本报告用首都之窗进行证明危害)将该系统部署在与门户网站同一区域网络内,可以利用该服务器对其他服务器以及内网进一步渗透。为了试验匿名提交,我提交了这个漏洞。

详细说明:

酷维网站诊断平台在权限验证缺陷,攻击者可以直接访问任务布置页面,并无任何检验的情况下上传文件,导致服务器被控制。

个人感觉算是通用漏洞,如果某政府网站使用该系统进行诊断,那即可利用该漏洞获取服务器权限。

漏洞证明:

本次演示证明例子为:首都之窗http://www.beijing.gov.cn所使用的酷维网站诊断平台;

缺陷地址:

http://check.beijing.gov.cn/sd/backend/auto_create_target_select_file.jsp

打开后,点击浏览,点击上传,好了,我们成功了

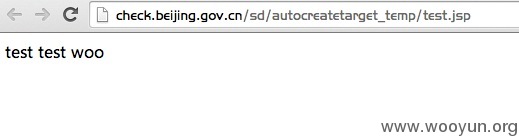

上传后webshell地址为 http://check.beijing.gov.cn/sd/autocreatetarget_temp/webshell文件名字.jsp

为了证明webshell成功了,我在webshell目录下写入一个txt,并删掉webshell

验证文件地址

http://check.beijing.gov.cn/sd/autocreatetarget_temp/wooyun.txt

http://check.beijing.gov.cn/sd/autocreatetarget_temp/test.jsp

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-22 08:35

厂商回复:

CNVD确认所述案例情况,对于通用性,还待进一步确认(已经找到部分实例),对于所述案例已经转由CNCERT向北京市信息化主管部门通报,由其后续协调处置。

最新状态:

暂无