漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-046675

漏洞标题:绕过安全狗用户限制提权

相关厂商:安全狗

漏洞作者: yl`

提交时间:2014-01-03 17:47

修复时间:2014-03-31 17:48

公开时间:2014-03-31 17:48

漏洞类型:设计错误/逻辑缺陷

危害等级:低

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-03: 细节已通知厂商并且等待厂商处理中

2014-01-08: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-03-04: 细节向核心白帽子及相关领域专家公开

2014-03-14: 细节向普通白帽子公开

2014-03-24: 细节向实习白帽子公开

2014-03-31: 细节向公众公开

简要描述:

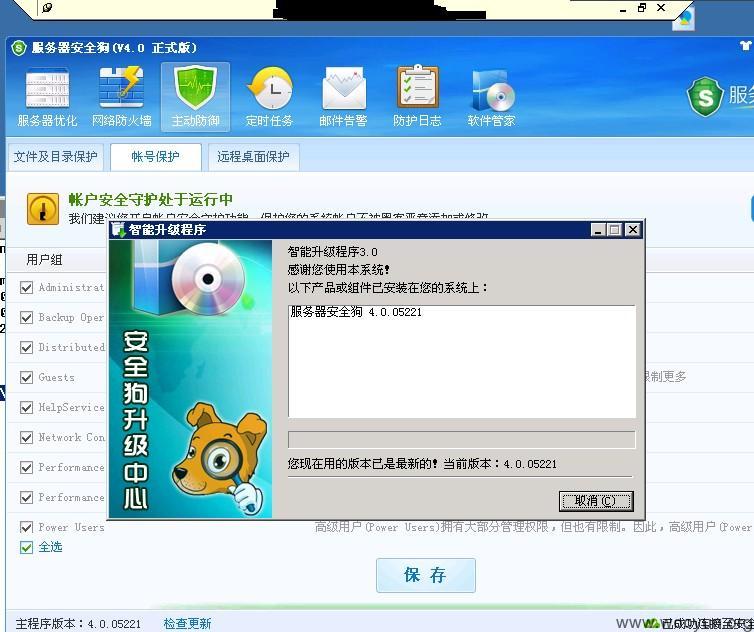

你还在为有安全狗而不能添加用户而烦恼么?那快来看~只需三步,在最新服务器安全狗4.0.05221账号保护全开的状态下,我是如何用guest获取登陆权限的.前提是要有提权exp哦~

详细说明:

服务器安全狗,在账户保护全开的状态下,是不可以添加用户的,但是并没有限制查看和修改密码的权限,这个是不容否认的,就算不允许修改密码,也可以读出iis用户密码明文,那么安全狗账户限制就如同虚设~

首先,用guest,演示一下,具体操作是通过注册表,篡改sam下用户的F值,使其达到管理权限.

首先,你必须有提权的exp,使自己达到system权限,大家都知道,administrator对应值是1F4,GUEST是1F5,如果有例外,下面会讲到。

下面是步骤:

1.使用net1 user guset 1 ,将guest密码重置为1,无需过问是否禁用

2.

导出administrator的注册表值到某路径,修改内容,将"V"值删除,只留F值,将1F4修改为1F5,保存。

3.使用regedit /s x:/1.reg 导入注册表

就可以使用,guest 密码 1登陆了。

如果真的不能更改密码呢?则使用vbs查看iis用户密码,再使用

查看其对应值,再重复以上第二步和第三步,使用查看到的明文密码登陆

对啊,我们该怎么办?继续听我说,大家都知道guest是空密码,那我们就使用空密码登陆。

执行

修改limitblankpassworduse值为1,重复上面第二第三步骤,继续登陆。

oh ye~

漏洞证明:

修复方案:

你们更专业。

版权声明:转载请注明来源 yl`@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-03-31 17:48

厂商回复:

最新状态:

暂无