漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-046789

漏洞标题:中国电信核心终端业务后台管控系统漏洞导致全网沦陷(可推送内容至亿级用户终端)

相关厂商:中国电信

漏洞作者: [email protected]

提交时间:2013-12-23 11:39

修复时间:2014-02-06 11:40

公开时间:2014-02-06 11:40

漏洞类型:命令执行

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-23: 细节已通知厂商并且等待厂商处理中

2013-12-27: 厂商已经确认,细节仅向厂商公开

2014-01-06: 细节向核心白帽子及相关领域专家公开

2014-01-16: 细节向普通白帽子公开

2014-01-26: 细节向实习白帽子公开

2014-02-06: 细节向公众公开

简要描述:

为了感谢电信的节前礼物,特意在节前挖了点漏洞送你们,是不是很没节操?工程师蛋碎了有木有?呵呵呵呵呵

详细说明:

首先,这里简单说一下涉及的范围:天翼视讯、TV189、摩屏mpad

基本上是电信所有涉及影音方面的核心业务了。其中天翼视讯是覆盖各大手机的客户端媒体,TV189则是电信的互联网在线影院,魔屏则是上海电信2010年推出的类似IPAD的一种平板影音产品。而其中的天翼视讯,应该算是其最最重要的影音业务,在今年8月上海电信就推出了天翼魔盒,其整合IPTV,业务覆盖TV层面的网络电视等数字媒体终端。

最近在测试某霹雳金光带闪电的牛逼系统时偶然间撞见了这个系统,就想着先把他搞了的说,先对这个系统的C段扫描了下,发现很多服务器应该都是他的,但有站点的不多,发现个client31.v.net.mobi,初看觉得有LFI之类的,搞了半天各种不行啊我擦,谷歌了下这个域名 竟然找到乌云的连接,我勒个去~。~竟然有人提前给举报修复了,人民的力量果然是无穷的。实在没办法 上报的漏洞都给修了 找不到什么可利用的东西,只发现了个nginx解析漏洞,但不知道从哪上传也是无济于事,只得悻悻离去,开始研究那只有个破登录页面的管理后台。话说这后台的验证码是摆设有人知道么?可以暴力跑密码。

电信的网页总是很屌,见过很多不同种类的特有后缀,这次索性给网页起了个很NB的后缀叫 .ds (屌丝) 不知道我翻译是不是正确,不过我合计八九不离十了。看了下版权是“皇家xx”公司开发的,呵呵呵,这充满魅力的杀马特名字,瞬间给跪了有木有。

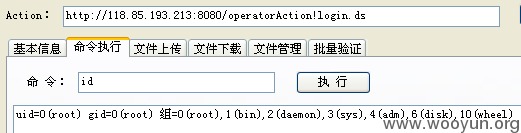

当即用今年暴出来的st2漏洞直接搞定,还是root权限,而且后续测试发现他内网中几乎所有的struts都有漏洞,估计是同一个厂家部署的。

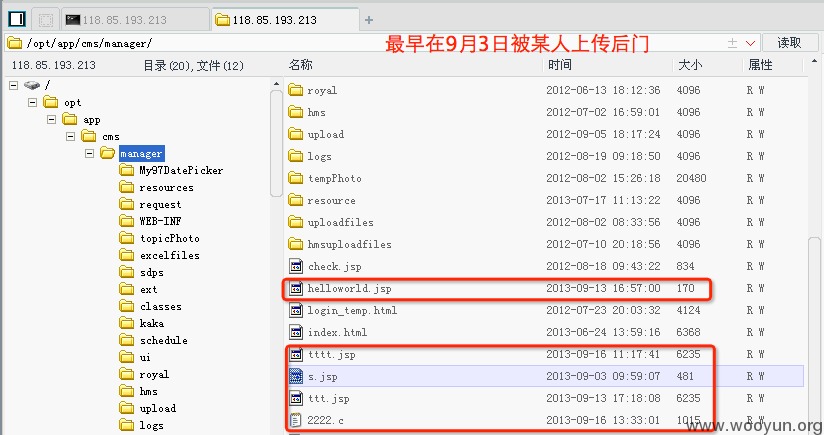

写了个一句话上去,列出目录我就呵呵呵了,一抹两眼泪啊,果然有前辈啊,但不知为何前辈没来提交乌云,那对不住了,为了礼物,我替您豁出去了。根据根目录下的一句话jsp文件修改日期显示,至少在2013年9月3日,就有黑客已经上传了shell,而且后续还分别传了好几个一句话到根目录,我就呵呵呵了,这是闹哪样了?被人轮了?一个还不够用么?问题是还放在那么明显的位置。是想引起管理员的注意让它喜欢上你么?

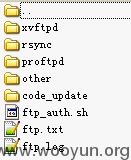

随便翻了下目录发现/opt/scripts下各种管理员shell脚本!各种密码啊!什么rsync、ftp、数据库神马的。ftp.txt里满满的明文帐号/密码,估计这些帐号是隶属每家CP(内容提供商)的,然后FTP用来存放视频图片数据之类的。

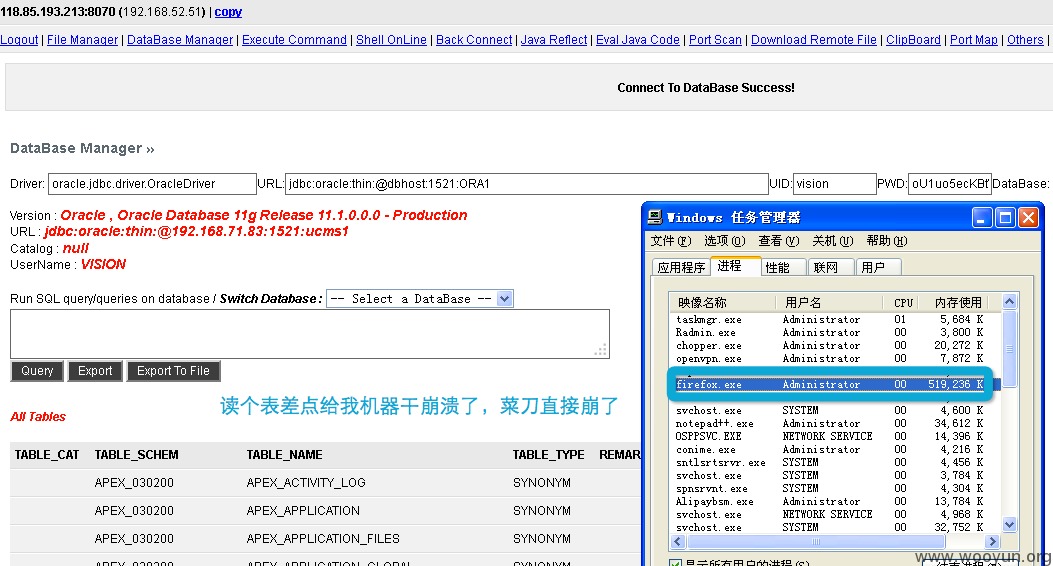

不过我对这些不感兴趣,就接着往下看了,毕竟到目前为止 我真的连天翼视讯是个神马都不知道,还特意去百度了下 看看到底是电信的什么业务,发现有客户端还手贱的去装了下后才发现看视频要花钱包月才能看诶 -_-!#..随即我就想登录这个系统里一探究竟,翻了下WEB-INF下的数据库配置文件,找到oracle连接串,菜刀这时狗血了!Read basic information Error! 确认了下连接驱动和帐号密码都正常,百思不得骑姐的情况下传了个jspspy大马上去一连才发现,我勒个去。差点没把我这破电脑干崩溃了。少说几千张表啊,火狐都卡死了好长一阵子有木有 内存占用飙升啊 话说下次电信你送我台高清大内存能看大片的电脑好不嘛>_<#!~~

从几千张表中找出管理员表,呵呵 幸亏哥机智 没花几秒钟就找到了,SYSACCOUNT,一猜就中.

密码是md5加密,直接破解,一共3个管理员,有一个密码好像比较强,还没跑出来,剩下2个一个帐户被锁定,只有一个可以登录,呵呵呵,运气好 进去了。这一下不得了,经过简单侦查发现这系统控制着诸多平台的视频分发推送啊!不多说,看图 果然是最核心的内容控制系统,平常CP就是来这里提交内容审核处理神马的,至此实际上我们已经能够控制终端用户显示的内容了,不知道这玩意装机量如何,今天查新闻说天翼视讯突破了亿级用户大关,呵呵呵.

至此还没有结束,总觉得还少点什么,传说电信大内网,很多东西都是互通的,很想看看还有什么其他有意思的东东,逐开始进行纵深探测。首先要解决的问题就是交互式!对,有个ssh比什么都方便,而且当前是root权限,想干嘛不行呢?不过我没胆量添加帐号,所以只读了下/etc/shadow发现管理员密码全都是SHA512(Unix)加密的,呵呵呵 CMD5不支持破解,用GPU跑了下密码,几十G的小破字典只跑出来一个跟用户名相同的,呵呵呵。不甘心啊,怎么办呢?我跑去/root目录看了下.bash_history,果然发现了另外2个管理帐号的密码。为什么呢?其实是管理员当初设置密码的方式问题,他使用了这条命令,echo 'j2zHsexNdeLnkxoFEqxm' | passwd tysx --stdin 通过将echo输出的密码管道传输给passwd作为标准输入 这就坑了。呵呵呵,估计是懒得输入两次密码,看这复杂程度肯定是随机生成的,输入两次要蛋疼了。

虽然root密码没破解出来不过其实已经无所谓了,只要有个能ssh的帐号就够了,毕竟想看的内容都能看到,网站、程序什么的基本都在/opt目录下,所有人都能看。(根据.bash_history中的记录,发现管理员tysx经常su root ,所以这里我找了个su后门坐等劫持root密码,还把代码改了下,很不理解最后写的ln -s /bin/su /var/tmp/.su,为何不unalias su呢?)

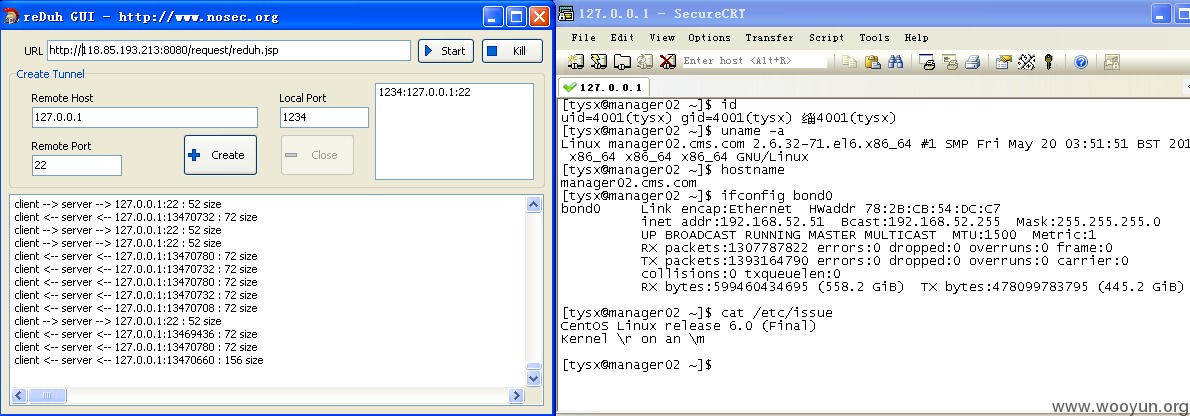

不过坑爹的事情出现了,突然发现这台linux不能反弹出外网。当时感觉就像被谁抽了一巴掌。又没有端口复用的神器,怎么办?上 reDuh !一键端口转发神器,运气很好,转发成功了,虽然伴随着经常性崩溃,呵呵呵不过能用已经很好了。

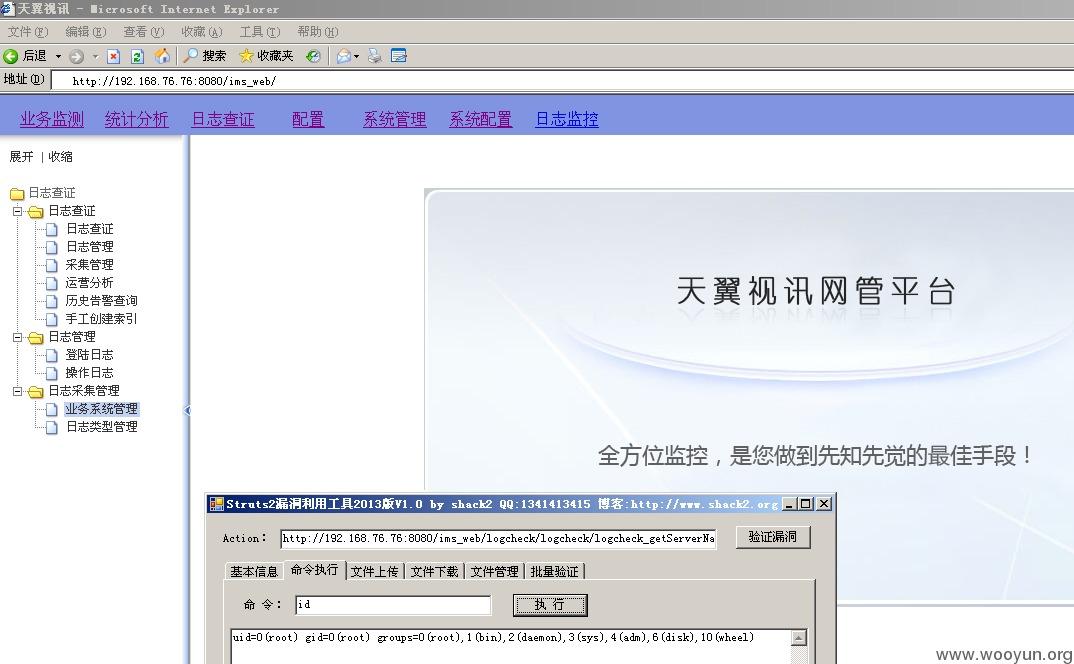

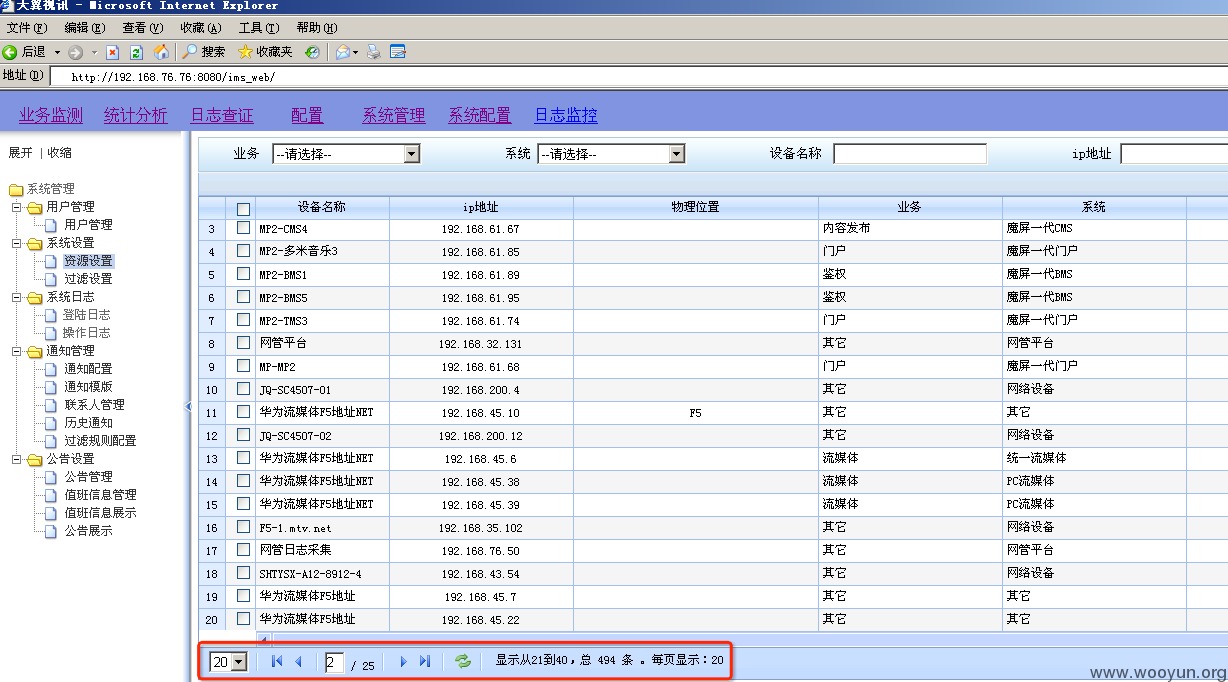

登录进去后用系统自带的nmap扫了下B段,只扫特定端口,所以没几十分钟就扫完了,还是很快的,毕竟是电信的内网,速度就是NB。不过这里要吐槽下nmap,你妹的 我指定了-oX output.xml 他还是会在扫描结束后把结果即时输出出来,输出多少到屏幕,就输出多少到xml文件,如果我这时ctrl+c停止刷屏,则不能继续写入文件,坑爹啊,没办法,只能在命令末尾用 >重定向到文件了才不显示了。 扫描的途中我就开始分析这个系统的应用,整理手头的信息什么的,发现刚抓到的管理帐号中有一个名为monitor的帐号,第一直觉这玩意一定是个什么监控系统的帐号吧?我还在opt下发现了zabbix的目录,所以觉得肯定跟监控有关系。用netstat -an看了下连接, 再用last命令看了下monitor最近的登录记录,定位出了监控主机的地址:192.168.76.76 呵呵呵,功夫不负有心人啊,其实最想找的就是这玩意。监控主机意味着通杀全网啊!测试发现,所有主机都有这个帐号,且密码相同,受其监管的服务器均可登录!直接用monitor这个帐号登录监控主机!哈哈!全网拿下!而且这台机器能反弹出外网,太幸运了!终于可以舍弃reduh这个烂货了,一直在崩溃,从未让我省心过,唉 >_<!# 遍历目录找到了监控平台的网站系统,可惜没找到zabbix,这时候也没心思了,反正都是监控系统,哪个都一样,发现的是Netcool 监控系统,这也是一套很知名的监控了,尝试了下默认密码,直接登录成功有木有!虽然在内网,但这样也不好啊!审计不合规哦!而且还发现了struts2漏洞 呵呵呵。N多设备尽收眼底、神马防火墙、路由交换、服务器的,全内网架构清晰可见!而且其中那个ims_web的后台根本不需要密码就可以直接访问,呵呵呵。

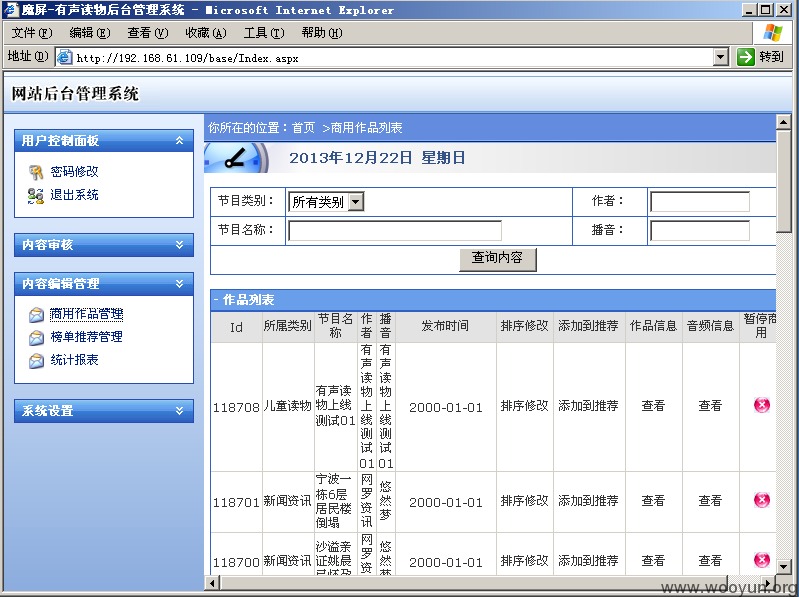

从监控列表里随便找了个魔屏的后台,测试用默认密码就进去了 呵呵呵。

好了 到这就差不多了 , 全网都可以控了,就这样吧。

天翼视讯网管平台:

天翼视讯网管平台struts2漏洞:

网管资源列表:

魔屏后台默认密码:

漏洞证明:

天翼视讯CMS管理系统后台地址:

http://ucms.tv189.net:8080/login.html

外网IP[118.85.193.213] 内网IP [192.168.52.51、61等 负载均衡]

主机信息:

Linux manager02.cms.com 2.6.32-71.el6.x86_64 #1 SMP Fri May 20 03:51:51 BST 2011 x86_64 x86_64 x86_64 GNU/Linux CentOS Linux release 6.0 (Final)

CMS管理员:

wanxu●8224093wan

liyifan●admin111qqq 被锁定无法登录

super●73BE1240CF94447F53A2F3B7AC19BCFB

系统管理员(ssh_22):

root:$6$h83KtOTn$Da4oMuY/HJ3x3WsYveXgcAmu9BevAcU9avmZi/V7iuO/LcODT3I3YS6OiwjCd6CRB46W51DvGaVeMOGKcrKUt.

tycms●J9q0UDrSgxadTtVpgczA [大部分机器有这个帐号]

tysx●j2zHsexNdeLnkxoFEqxm [大部分机器有这个帐号]

tysx●D9CaZF1Z8WplScDS8no0 [大部分机器有这个帐号]

monitor●monitor [netcool性能监控帐号,通杀所有机器]

ORACLE数据库:

连接:jdbc:oracle:thin:@192.168.71.83:1521:ucms1

帐密:vision●oU1uo5ecKBtV

struts2漏洞:

http://ucms.tv189.net:8080/operatorAction!login.ds

网管平台默认口令:

http://192.168.76.76/

admin●netcool

网管平台2越权直接访问:

http://192.168.76.76/ims_web

魔屏有声读物管理后台默认口令:

http://192.168.61.109/base/Index.aspx

admin●admin

天翼视讯手机客户端服务器nginx解析漏洞:

http://client31.v.vnet.mobi/css/style.css/1.php

是不是觉得无所谓所以之前乌云白帽子上报的信息泄漏问题一直没处理?:(

http://client31.v.vnet.mobi/p.php

http://client31.v.vnet.mobi/info.php

修复方案:

你们懂的太多了。

版权声明:转载请注明来源 [email protected]@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-12-27 20:48

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT作为紧急事件通报给中国电信集团公司。考虑到信息泄露和运行安全风险,rank 20

最新状态:

暂无