漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-045948

漏洞标题:慧聪网某分站发现被入侵痕迹

相关厂商:慧聪网

漏洞作者: he2des

提交时间:2013-12-20 16:42

修复时间:2014-02-03 16:42

公开时间:2014-02-03 16:42

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-20: 细节已通知厂商并且等待厂商处理中

2013-12-20: 厂商已经确认,细节仅向厂商公开

2013-12-30: 细节向核心白帽子及相关领域专家公开

2014-01-09: 细节向普通白帽子公开

2014-01-19: 细节向实习白帽子公开

2014-02-03: 细节向公众公开

简要描述:

慧聪网#某分站疑似入侵痕迹

详细说明:

#1:

Apache Tomcat/5.5.27

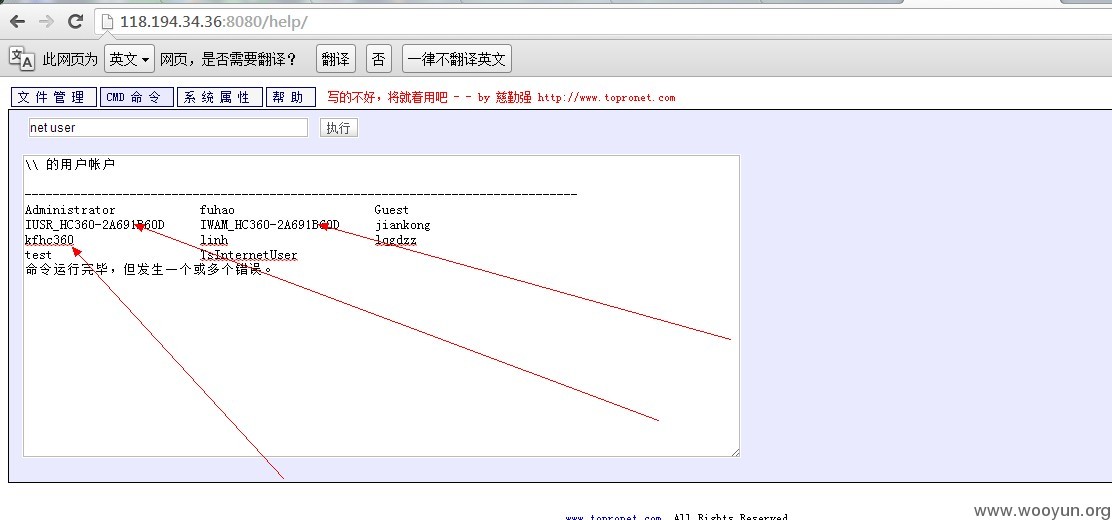

C段检测的时候发现的shell地址

http://118.194.34.36:8080/help/

漏洞证明:

#1:漏洞证明

net user可以发现是慧聪网某分站重要服务器。

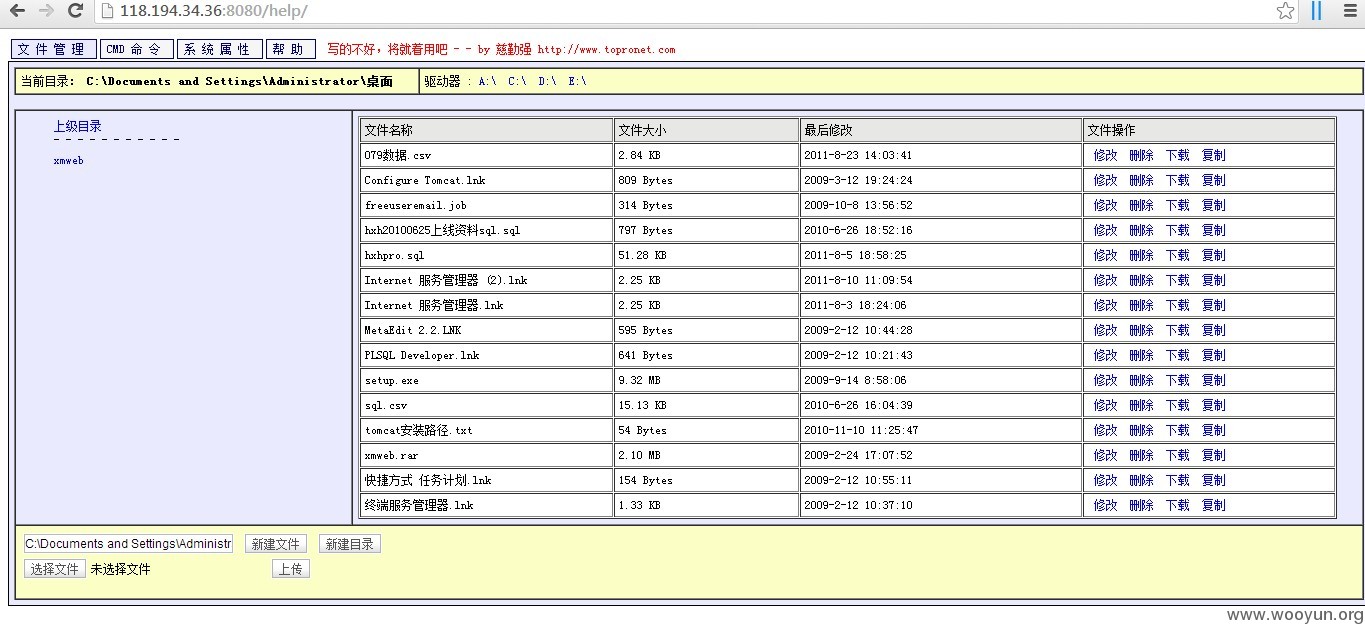

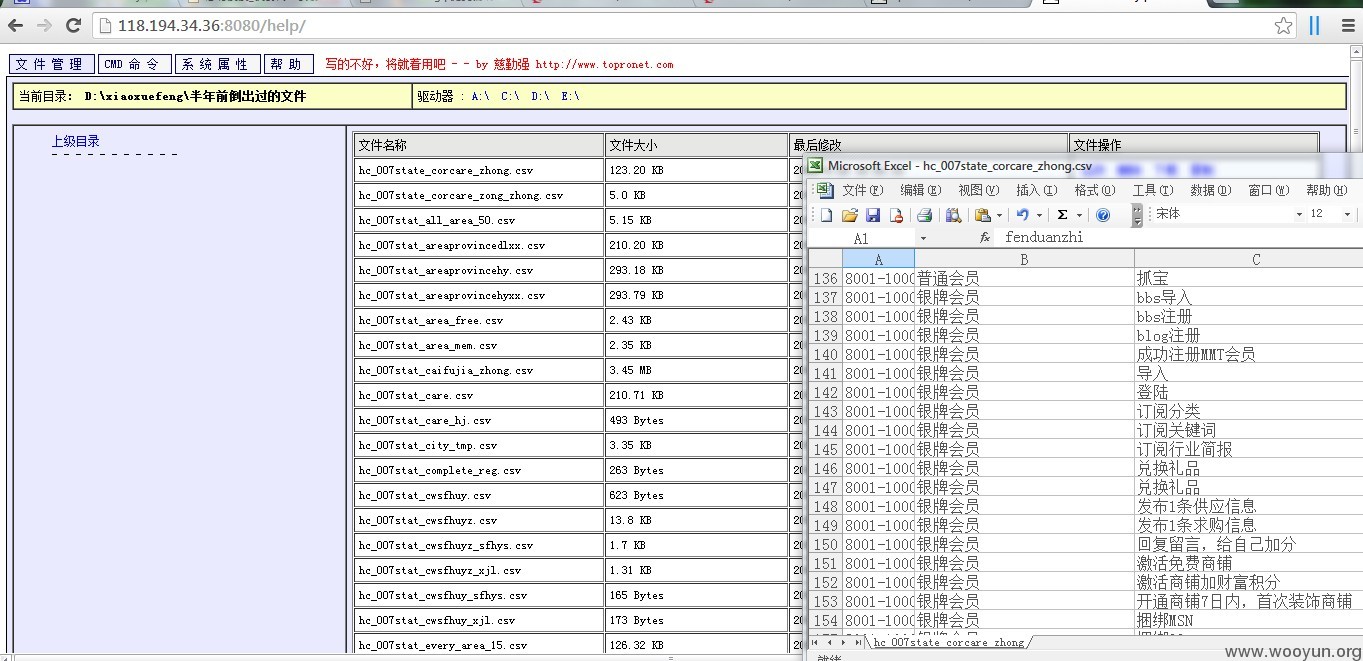

权限太大了,泄漏贵厂商的敏感信息~

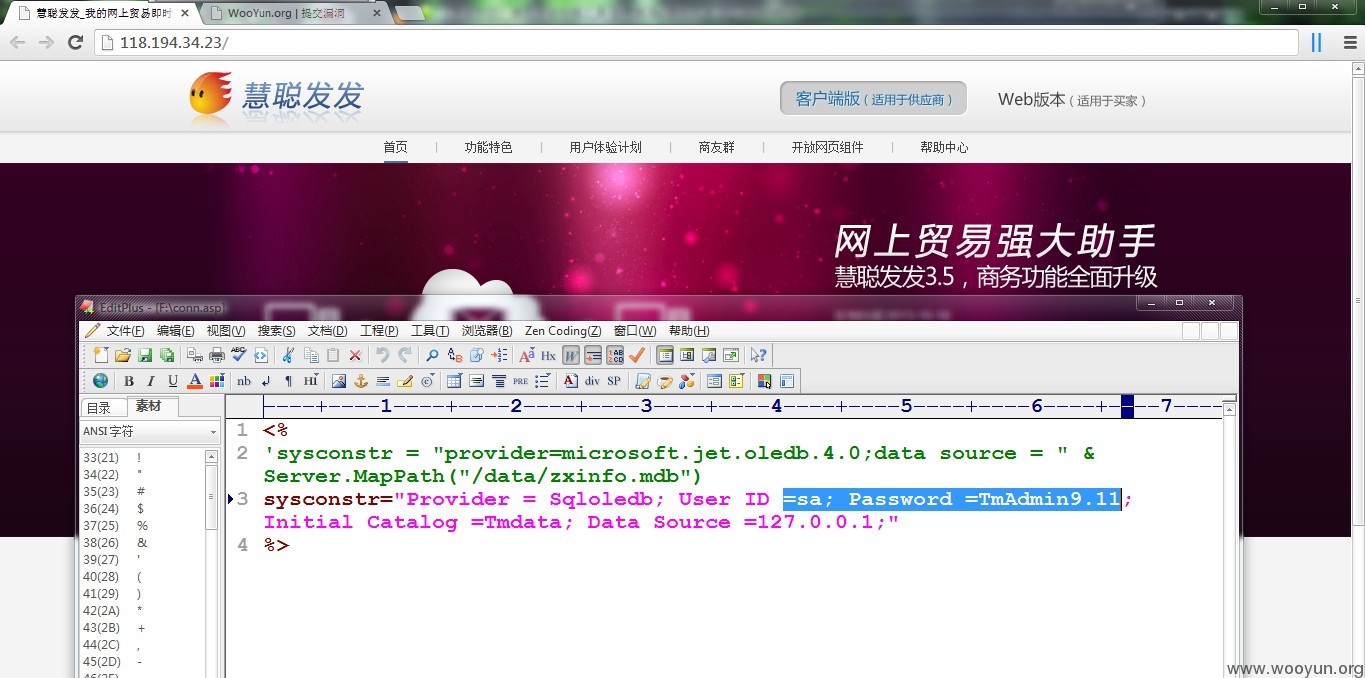

附带一枚目录列举conn.asp配置文件,泄漏sa帐号密码,有利于攻击者收集信息,进一步对内网进行渗透。

修复方案:

你懂的

版权声明:转载请注明来源 he2des@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-12-20 17:14

厂商回复:

谢谢

最新状态:

暂无