漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-045242

漏洞标题:【盛大游戏】扩散性百万亚瑟王-官网后台管理系统(多漏洞综合利用成功进入后台)

相关厂商:盛大游戏

漏洞作者: Tang

提交时间:2013-12-07 20:18

修复时间:2014-01-21 20:19

公开时间:2014-01-21 20:19

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-07: 细节已通知厂商并且等待厂商处理中

2013-12-07: 厂商已经确认,细节仅向厂商公开

2013-12-17: 细节向核心白帽子及相关领域专家公开

2013-12-27: 细节向普通白帽子公开

2014-01-06: 细节向实习白帽子公开

2014-01-21: 细节向公众公开

简要描述:

之前提交过一个未通过审核的漏洞,是关于绕过盛大外围安全系统的。

今天有时间了,把所有能收集到的信息整理后再一次进行尝试。

测试过程中发现某个非常不应该存在的漏洞存在,进一步深入后成功进入官网管理系统。

另外,目测可以通过非常曲折的方式拿下游戏服务器等。

详细说明:

入侵前所收集到的信息:

1、根据 WooYun: 盛大百万亚瑟王支付漏洞,一分钱充MC 了解到官网使用了ThinkPHP框架等。

2、之前通过搜索引擎获得后台入口:http://mam.sdo.com/index.php?g=Admin&m=Index(现在似乎搜不到了,但猜解等其他方式也不是没可能获得此入口)

第一阶段(也就是之前提交未通过的那个“盛大百万亚瑟王"Ma官网后台"绕过IP检测(可穷举)”):

1、登陆后台,提示“IP限制”,有被外围安全系统保护

2、尝试由应用层绕过,无果,放弃

3、稍作了解或得知大多数盛大的站点都被“统一安全系统”(似乎是这名字)保护

4、通过所知信息,经过尝试惊现此入口http://api.mam.sdo.com/index.php?g=Admin&m=Index(似乎游戏服务器也是这个域名)

5、尝试登陆

此阶段获得以下关键信息:

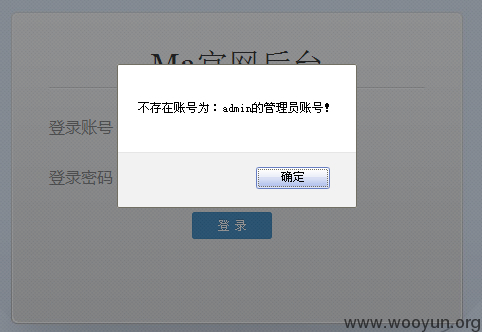

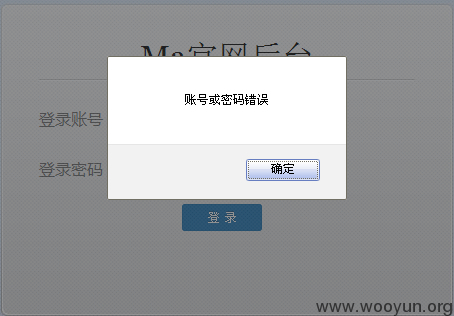

1、登陆验证会返回用户是否存在(算用户名穷举漏洞了,无验证码及尝试登陆限制等)

2、查看HTML代码发现用户名表单名为email,那么用户名格式即为邮箱地址?(后续测试发现确实如此)

第二阶段(通过收集到的信息发现系统存在“ThinkPHP SQL注射”漏洞,可用户名注射):

1、尝试常见弱口令登陆,无果(这里我漏过了一个很容易想到的用户名,后面会提到)

2、尝试ThinkPHP框架的命令行执行漏洞(必然没戏,事实也确实如此)

3、通过搜索,发现ThinkPHP框架似乎有个比较隐秘的注入漏洞,在用户名处进行尝试。

返回“账号或密码错误”而不是帐户不存在

此阶段获得以下关键信息:

1、存在ThinkPHP SQL注射漏洞,位置为登陆页面用户名处

第三阶段(盲注获得管理员帐号):

1、之前通过HTML代码得知用户名表单名为email,密码表单名为pwd,经过测试发现数据库中字段名亦是如此。

2、构造SQL语句,进行盲注

3、写了份脚本,跑出以下信息(id为10的帐户信息是由于前者密码MD5无法破解故再盲注获得)

([email protected],好吧,你赢了,我本来应该能猜出这个的)

4、根据格式很容易发现是MD5加密,遂解之!

5、第二个帐号的密码为“yushutan”(这条MD5是某站的收费信息,你又赢了,喵的浪费钱了竟然这么简单,不过加密方式是二次MD5,不过你这邮箱竟然官网上有!http://ma.sdo.com/web1/data/business.asp看来即便没有注入漏洞也是可以猜解出来的)

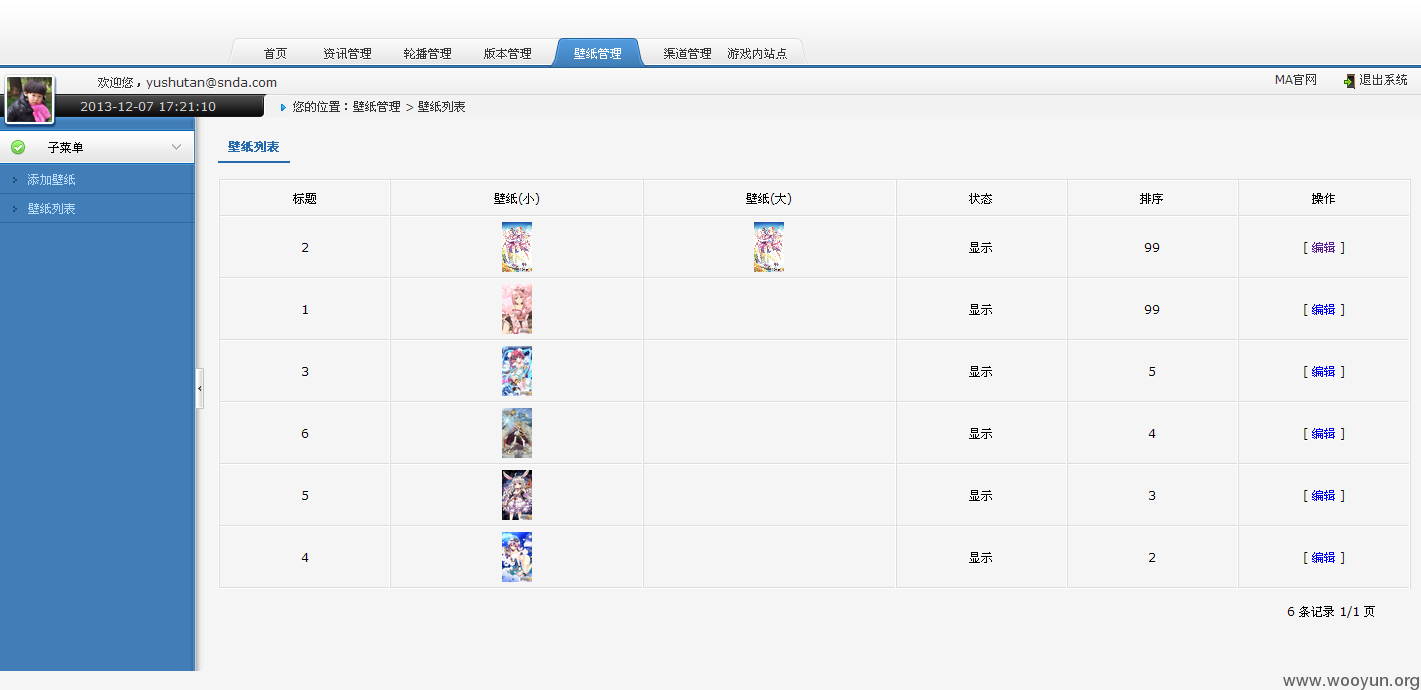

6、登陆成功

各页面看了下,未发现明显可近一步入侵的漏洞,但是这个注入点稍加利用估计可以直接拿下服务器吧。

另外,发现似乎此站和ma.sdo.com似乎数据并不共享,但是游戏支付接口是在此站点,继续花时间深入估计可以再挖点有意思的东西出来。

最后,该服务器还开着8000端口,尚不清楚作何用。

P.s. 有礼物咩?乃们坑了咱那么多茶了,这期排位咱没茶喝了咋办~

漏洞证明:

修复方案:

1、加固“统一安全系统”(似乎是这个名字,这东西完全就是摆设。。。)

2、表单名勿等于数据库字段名

3、修复TinkPHP SQL注入漏洞

4、杜绝弱口令

版权声明:转载请注明来源 Tang@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-12-07 22:27

厂商回复:

谢谢白帽子提交漏洞!虽然这个不是官网后台系统,但是还是给20分。这个api可能是测试服务器中的其中一台,官网并没有这个sql注入。

最新状态:

2013-12-07:洞主说"未发现明显可近一步入侵的漏洞,但是这个注入点稍加利用估计可以直接拿下服务器吧", 其实sql注入能不能服务器还是得看这个后台有没有漏洞。

2013-12-07:关于弱口令,星期一会找到相关负责人。