漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-044227

漏洞标题:小米便签无视加密查看内容(内容及密码明文存储)

相关厂商:小米科技

漏洞作者: 李旭敏

提交时间:2013-11-28 16:51

修复时间:2013-12-03 16:52

公开时间:2013-12-03 16:52

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-28: 细节已通知厂商并且等待厂商处理中

2013-12-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我这个人不太会说话,如果有什么得罪的地方,你TM来砍我呀···

详细说明:

漏洞证明:

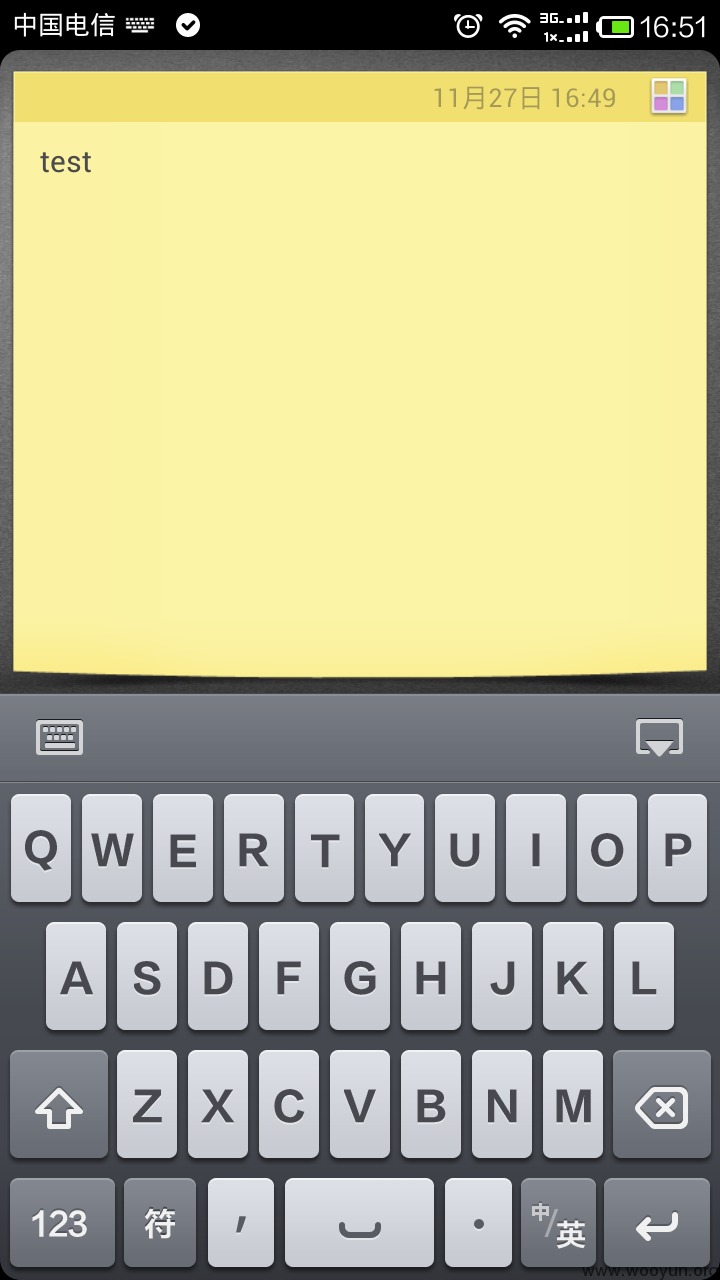

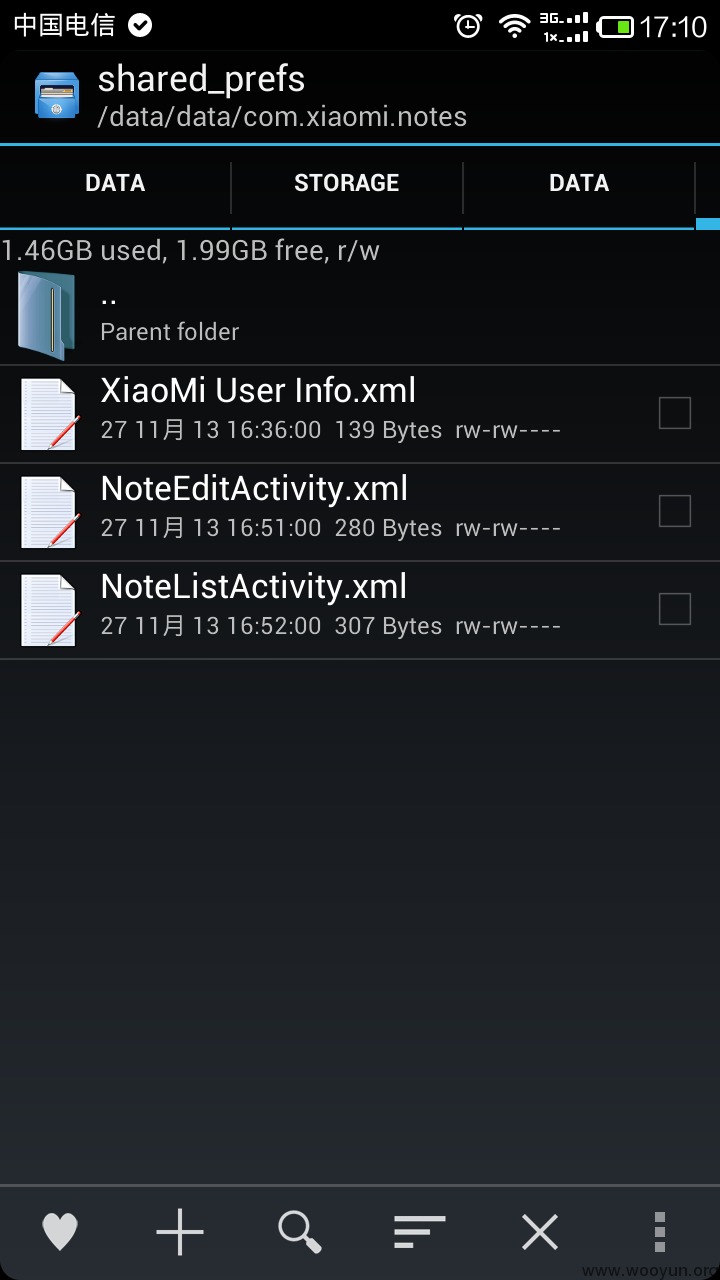

使用超级文件管理,来到这个目录,打开最底下的xiaomi_note_3.db数据库。打开后拉到中间可以看到已经上锁无法访问的内容。

再来到另一个目录

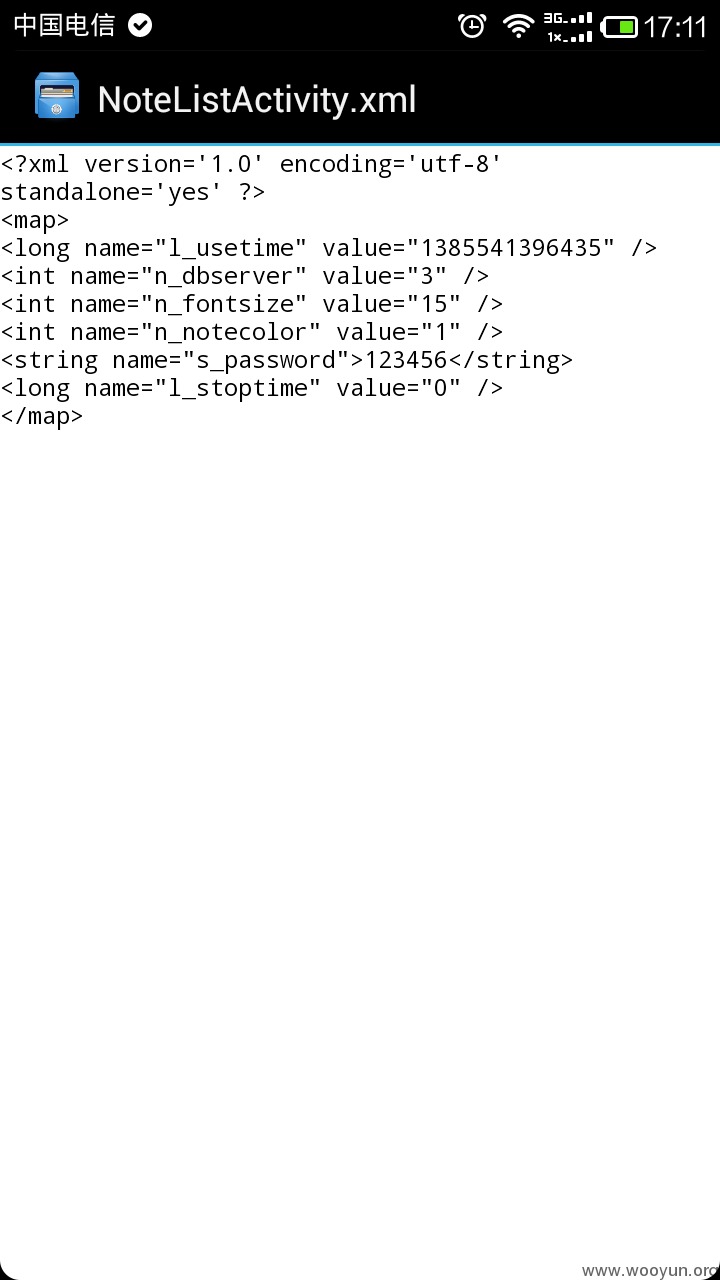

打开最底下的NoteListActivity.xml。可以看到

密码是123456。明文保存的······

目测密码还是在这里可以修改的···

据说这漏洞是@肉肉 偷看他男朋友的日记发现的····懂技术的妹纸真是可怕啊··

修复方案:

换成图案解锁吧····不知道能不能加个二维码上锁的功能···要扫一下二维码才能解锁····多屌啊···

版权声明:转载请注明来源 李旭敏@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-12-03 16:52

厂商回复:

最新状态:

暂无