漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035370

漏洞标题:绕过乌云的一个防御继续xss

相关厂商:乌云官方

漏洞作者: 心伤的胖子

提交时间:2013-08-27 13:48

修复时间:2013-10-11 13:49

公开时间:2013-10-11 13:49

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-27: 细节已通知厂商并且等待厂商处理中

2013-08-27: 厂商已经确认,细节仅向厂商公开

2013-09-06: 细节向核心白帽子及相关领域专家公开

2013-09-16: 细节向普通白帽子公开

2013-09-26: 细节向实习白帽子公开

2013-10-11: 细节向公众公开

简要描述:

老漏洞,再利用。

详细说明:

1、话说之前的在这里 http://zone.wooyun.org/content/5548,http://drops.wooyun.org/papers/382 到现在还有人问我要 wb 呢。

2、之前的很快就修了,反正对当时肯定是没办法用了。可修复的到底是否彻底呢?来跟随胖子的脚步一起走进今天的《胖子玩蛋去》。

3、直接访问之前的 flash 文件:http://www.wooyun.org/ofc/open-flash-chart.swf,页面返回“you know.”,能够显示正常的 URL 为:http://www.wooyun.org/ofc/open-flash-chart.swf?data=/ajaxdo.php?module=corptypecount%26type=%26id=2,我们大致可以判断是在 web server 层面做的访问控制。同时验证 flash 文件本身没有做任何修复处理。

4、那就是说如果能够绕过 web server 的访问控制就又可以偷 wb 了,怎么绕过呢,这部分详细过程略过,大概的判断是限制的 data 参数的值,只允许 /ajaxdo.php 开头,在这个地方我们来感谢一下 pz 姐,找到了绕过的方法:http://www.wooyun.org/ofc/open-flash-chart.swf?data=/ajaxdo.php/../

5、可是下面的问题是我们没有办法加载远程的配置文件了,www.wooyun.org 域下我们能够控制的就是“插入图片”,印象中乌云本身对图片会添加水印,这样就会对图片就行处理,中间尝试了下 http://zone.wooyun.org/content/5429 的方法由于我们的利用代码稍微多点导致一直失败,就此放弃?

6、我能说不么,我印象中乌云对 GIF 格式的图片是不做处理了,到底是不是呢,插一下就知道了嘛。事实就是不做任何处理的,只要能够绕过这里那不就可以了么。

7、下面还是之前的配置代码:

直接写入文件改个后缀就上传那当然是不行的,可是在文件头加个 “GIF89a” 呢,事实证明是可以的。

7、http://www.wooyun.org/upload/201308/26143517bb1ac5aec31698c69707e362404f314a.gif 这个就是我们上传的图片地址,直接访问不行因为有 referer 限制,不过对于我们去利用是没关系的,本身 flash 加载就带上 referer 的。

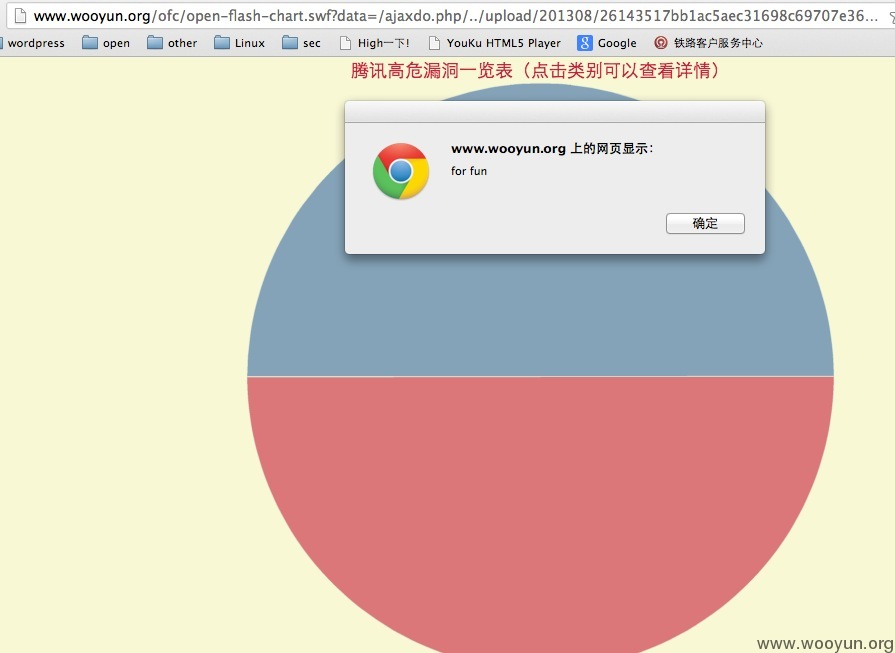

8、最后的 POC 就是:http://www.wooyun.org/ofc/open-flash-chart.swf?data=/ajaxdo.php/../upload/201308/26143517bb1ac5aec31698c69707e362404f314a.gif

多么熟悉的界面。

漏洞证明:

http://www.wooyun.org/ofc/open-flash-chart.swf?data=/ajaxdo.php/../upload/201308/26143517bb1ac5aec31698c69707e362404f314a.gif

如下图:

修复方案:

1、在 web server 层对 flash 的访问再严格点?

2、修复 flash?

版权声明:转载请注明来源 心伤的胖子@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-08-27 14:48

厂商回复:

感谢提交,已修复。

最新状态:

暂无