漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033780

漏洞标题:城市中国验证缺陷可随意伪造用户登录并获取密码以及一处存储xss

相关厂商:ccoo.cn

漏洞作者: Ov4ns7wp

提交时间:2013-08-12 15:55

修复时间:2013-09-26 15:56

公开时间:2013-09-26 15:56

漏洞类型:网络设计缺陷/逻辑错误

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-12: 细节已通知厂商并且等待厂商处理中

2013-08-12: 厂商已经确认,细节仅向厂商公开

2013-08-22: 细节向核心白帽子及相关领域专家公开

2013-09-01: 细节向普通白帽子公开

2013-09-11: 细节向实习白帽子公开

2013-09-26: 细节向公众公开

简要描述:

验证判断不够严谨可随意伪造信息登录论坛,总版主密码以明文方式保存 修改密码时可显示、个人中心可XSS;

话说城市中国几乎在每个省份都有2-3个分舵,使用量还是挺多的;

详细说明:

0x01 可随意注册一个用户登录到论坛个人中心;

然后可利用总版主(城市中国论坛最大权限的貌似只有总版主)用户名,通过伪造cookie ,直接刷新即显示为总版主用户个人中心;权限跟正常登陆无任何区别。

0x02 总版主安全中心修改密码,旧密码中显示明文

0x03 个人中心xss漏洞

漏洞证明:

0x01

到http://www.ccoo.cn/随意挑选一个比较热门的地方;注册,进入个人中心

环境: chrome

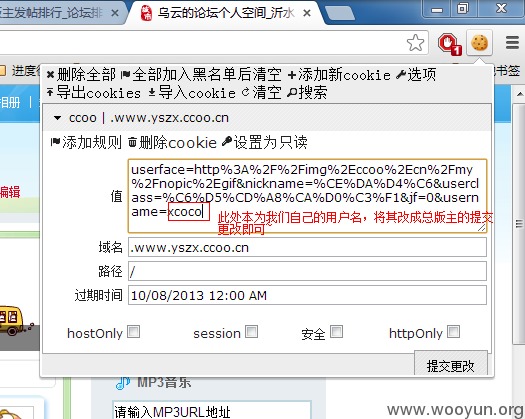

工具: chrome插件 Edit This Cookie 1.2.1

删除多余项,仅仅留下 ccoo 将自己的用户名改成总版主的

刷新下,回到自己的个人中心;结果立竿见影

0x02

前往 http://www.yszx.ccoo.cn/my/repass.asp 修改用户密码

旧密码框虽然是原点,但是在html中密码还是可见的;

ps:有了这个密码感觉有些鸡肋,没法拿SHELL,城市中国好像有个统一平台管理的?知道的同学还望指教~

0x03

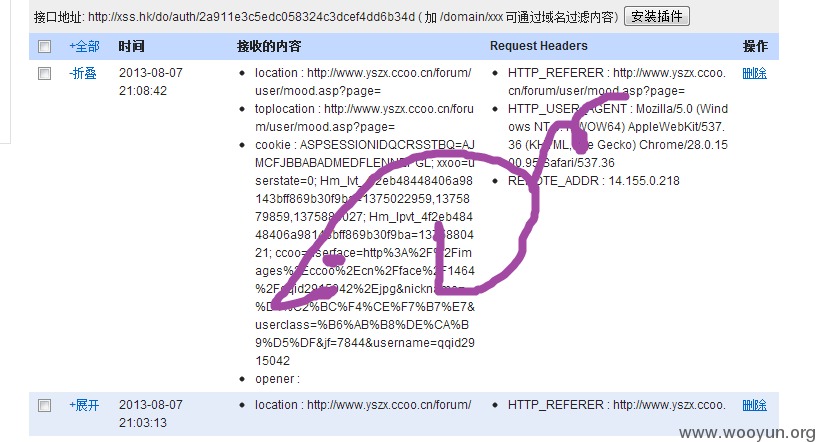

在个人中心发表心情的地方, 编辑框有字数限制; 不过没关系,我们通过html中的 value 来直接提交

刚发表完,结果就来了

这个说说是全论坛人可见的, cookie 就像洪水一样袭来;

修复方案:

严谨判断+加密+过滤

版权声明:转载请注明来源 Ov4ns7wp@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-08-12 18:10

厂商回复:

感谢提交,我们会尽快修复漏洞!

最新状态:

暂无