漏洞概要

关注数(24)

关注此漏洞

漏洞标题:海底捞JBOSS无验证可成功Get内网shell

提交时间:2013-08-01 14:27

修复时间:2013-09-15 14:27

公开时间:2013-09-15 14:27

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-08-01: 细节已通知厂商并且等待厂商处理中

2013-08-01: 厂商已经确认,细节仅向厂商公开

2013-08-11: 细节向核心白帽子及相关领域专家公开

2013-08-21: 细节向普通白帽子公开

2013-08-31: 细节向实习白帽子公开

2013-09-15: 细节向公众公开

简要描述:

跟风ing

详细说明:

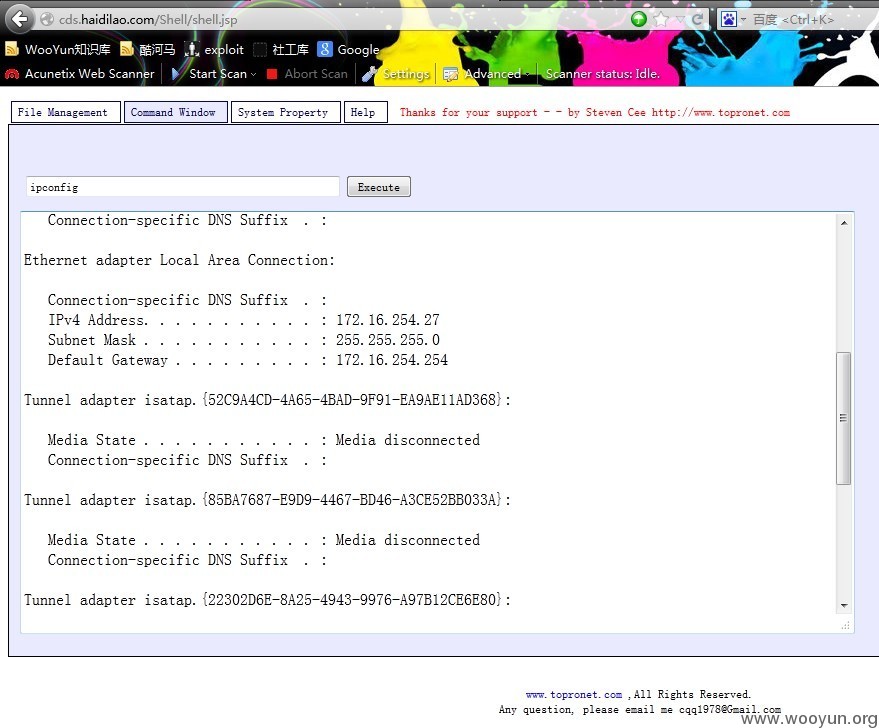

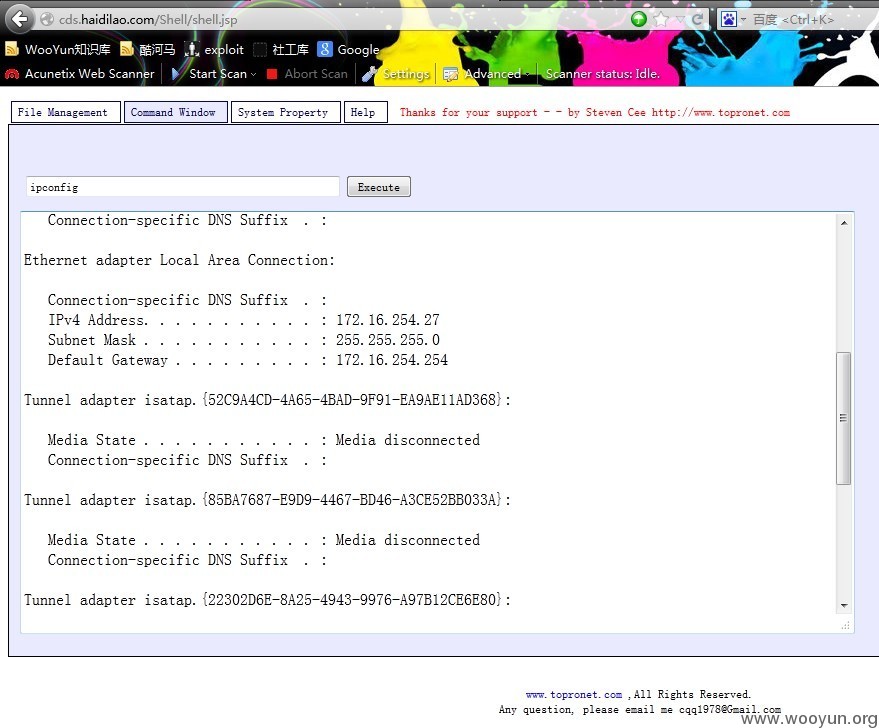

http://cds.haidilao.com/jmx-console/

jboss无验证 经过后台配置 成功getshell

http://cds.haidilao.com/Shell/shell.jsp

Shell地址

漏洞证明:

windows2008的服务器。。 一些备份资料 服务器任我游了~

发现是个内网服务器呦呦呦

修复方案:

删除 $JBOSS_HOME/[server]/all/deploy 和$JBOSS_HOME/[server]/default/deploy下的Jmx-console.war 、Web-console.war这两个.War文件来禁止对Jmx-console和Web-console的访问.

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-01 14:52

厂商回复:

感谢您报告的漏洞,我方正在解决;

最新状态:

暂无