漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032916

漏洞标题:优酷网root权限盲注漏洞导致数十个分站与数据库沦陷

相关厂商:优酷

漏洞作者: 数据流

提交时间:2013-07-31 11:35

修复时间:2013-09-14 11:36

公开时间:2013-09-14 11:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-31: 细节已通知厂商并且等待厂商处理中

2013-07-31: 厂商已经确认,细节仅向厂商公开

2013-08-10: 细节向核心白帽子及相关领域专家公开

2013-08-20: 细节向普通白帽子公开

2013-08-30: 细节向实习白帽子公开

2013-09-14: 细节向公众公开

简要描述:

自上个月连续提交3个20rank的sohu都没提交了 最近又看到一群人在刷struts2我都不忍心看wooyun被刷屏....无奈

详细说明:

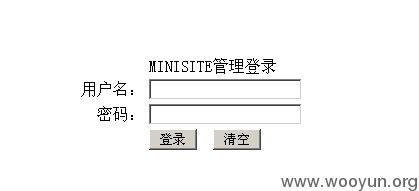

1,通过google找到分站http://minisite.youku.com/

随手试了试admin manage login 等找到admin1 的后台登陆地址

2,http://minisite.youku.com/admin1/login.php

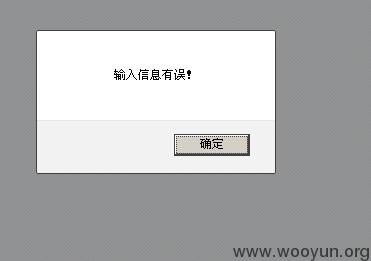

登陆框中username参数加单引号' 出现异常

而输入两个单引号就正常了''

出现这样的情况就怀疑有注射了

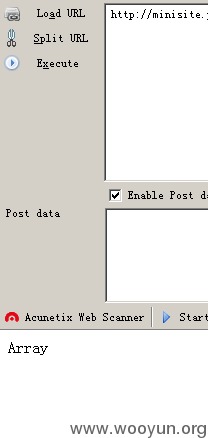

开sqlmap跑了下 果然存在注射

root权限 里面有77个库

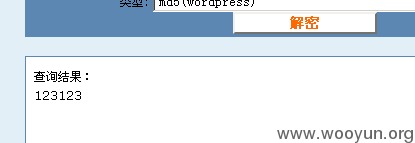

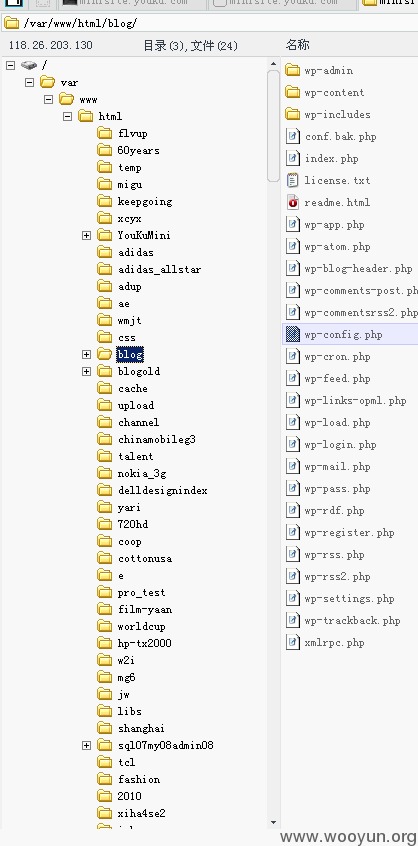

3, 找到一个wordpress

http://minisite.youku.com/blog/

通过以上注射点 注射blog库

其中Editor为弱密码

成功登陆后台

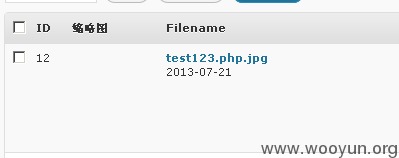

4,服务器存在apache解析漏洞

通过上传图片获取webshell

漏洞证明:

修复方案:

版权声明:转载请注明来源 数据流@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-07-31 11:44

厂商回复:

修复中

最新状态:

暂无