漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026935

漏洞标题:对锤子科技一次完整的测试过程

相关厂商:锤子科技

漏洞作者: x7iao

提交时间:2013-06-26 09:22

修复时间:2013-06-26 11:56

公开时间:2013-06-26 11:56

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-26: 细节已通知厂商并且等待厂商处理中

2013-06-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

都在详细里了。

详细说明:

起因是这样的,昨天晚上看到优酷上有评测了

今天早晨起床了,要大干一番了。

在一个风和日丽的早晨,我打开了锤子官网

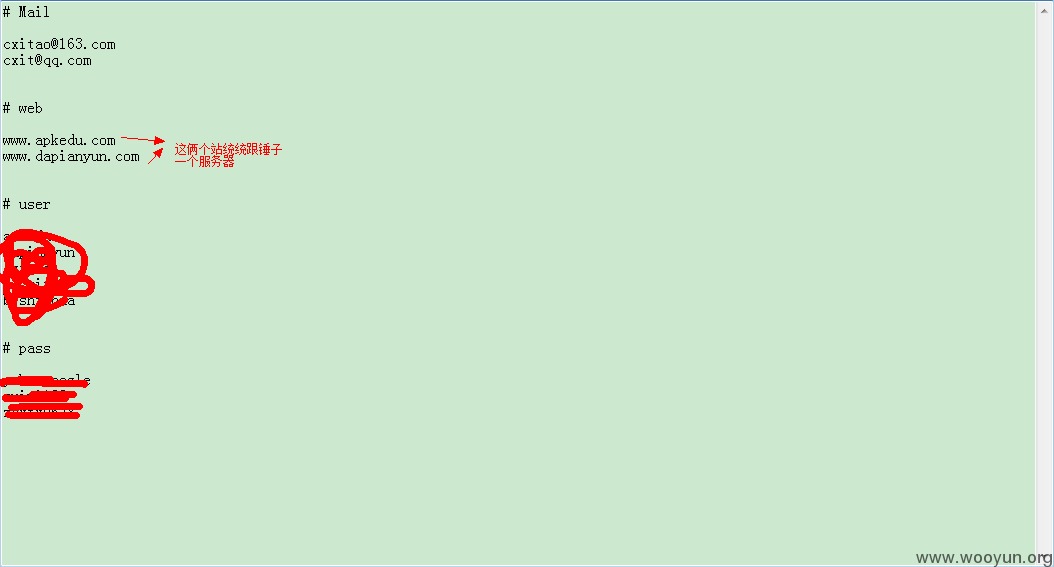

主站是wordpress有的搞头,不过我还是要找最薄弱的地方来。

打开了一个旁站

一看这个站就不经常的维护或者经常的更新,我们就搞他了

确定了目标之后,当然要收集信息。

噼里啪啦,组合密码,搞进后台。

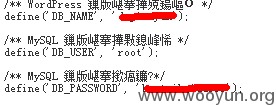

wordpress拿shell很简单,就不细说了,在这里说一下,你要设置权限就设置是死一点,

结果有好几个文件没有设置权限

比如taxonomy-department.php等这样的文件。

通过编辑主题文件拿到了shell

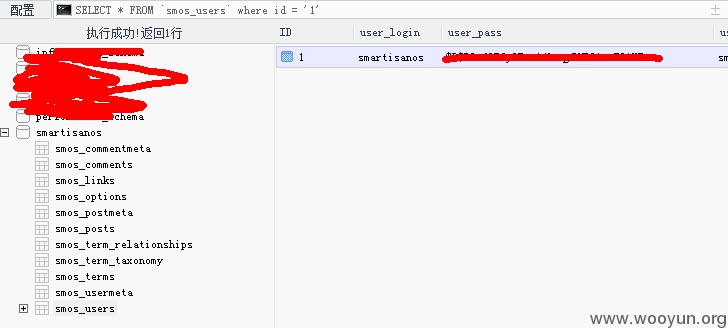

看到了么,root权限 呵呵

做教育的就是不给力啊

有了root权限就可以update wordpress的密码拿到目标站的权限,这里我就不演示了。

漏洞证明:

修复方案:

改密码,设置主机权限。

版权声明:转载请注明来源 x7iao@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-06-26 11:56

厂商回复:

您好,首先十分感谢帮我们查找漏洞,但是锤子科技的官网是www.smartisan.cn 或者www.smartisanos.com 这个org的站点不属于我们。 如果我们的官网有漏洞,欢迎告知我们,不胜感激。

最新状态:

暂无