漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024532

漏洞标题:百度某分站某漏洞可导致命令执行和数据泄漏

相关厂商:百度

漏洞作者: 子墨

提交时间:2013-05-26 15:26

修复时间:2013-07-10 15:27

公开时间:2013-07-10 15:27

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-26: 细节已通知厂商并且等待厂商处理中

2013-05-26: 厂商已经确认,细节仅向厂商公开

2013-06-05: 细节向核心白帽子及相关领域专家公开

2013-06-15: 细节向普通白帽子公开

2013-06-25: 细节向实习白帽子公开

2013-07-10: 细节向公众公开

简要描述:

百度某站某漏洞,亲,可脱裤的呃

详细说明:

问题出在百度地图LBS开放平台 http://bbs.lbsyun.baidu.com/ ,

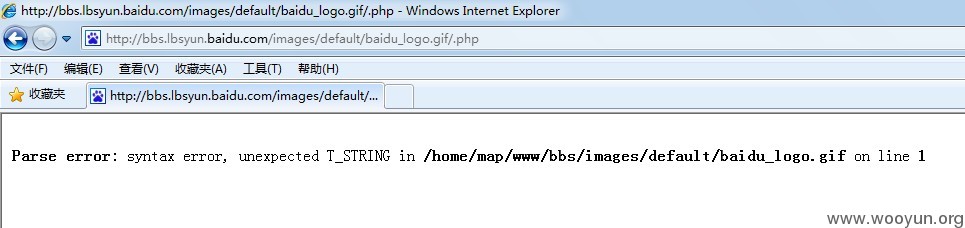

习惯性的在logo URL后面中上了/.php,见图

http://bbs.lbsyun.baidu.com/images/default/baidu_logo.gif/.php

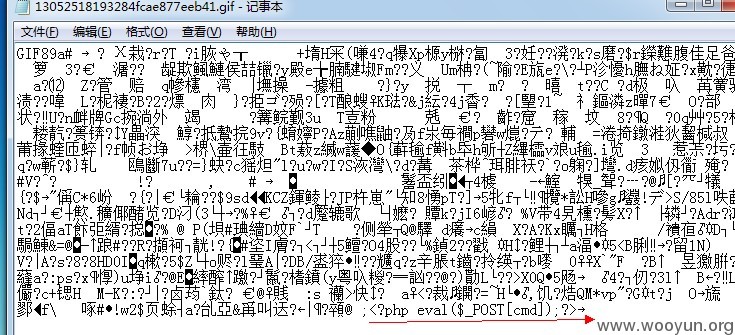

并没有出现正常的“找不到文件”,而是直接爆出路径, 猜测应有解析漏洞,于是找个帖子上传个一句话图片马,DZ 7.2的,还好没过滤,

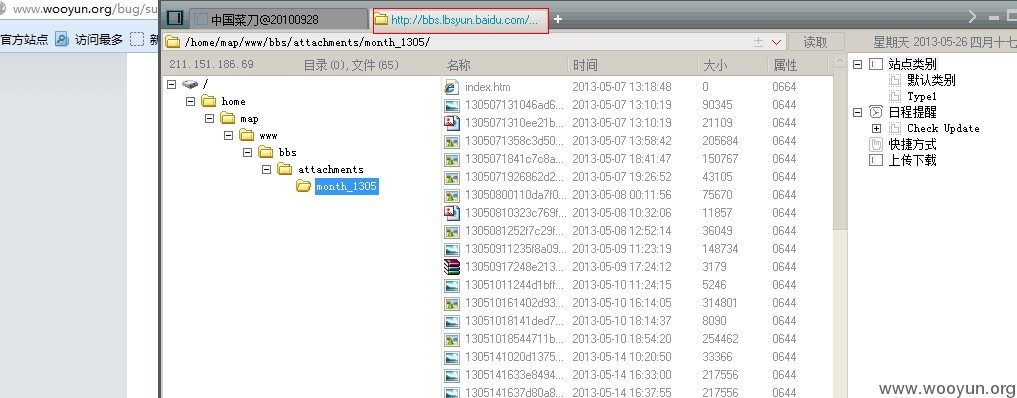

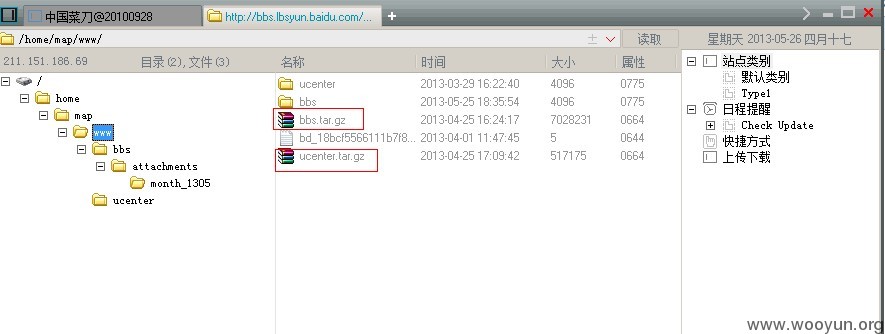

http://bbs.lbsyun.baidu.com/attachments/month_1305/13052518193284fcae877eeb41.gif ,直接菜刀连接,

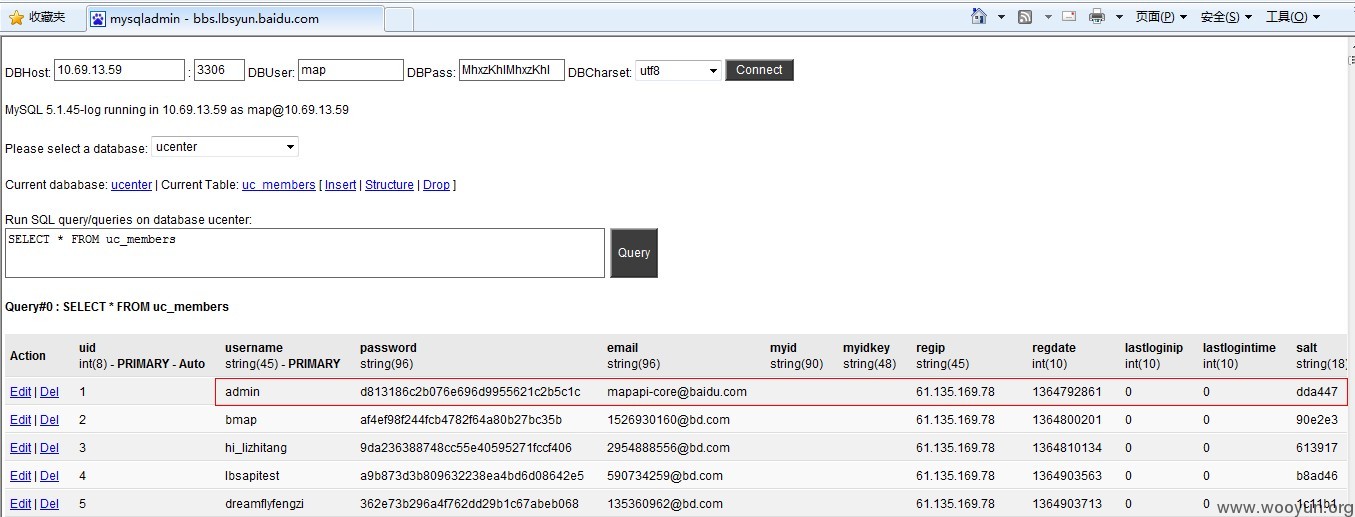

找到数据库连接信息,连接看了下

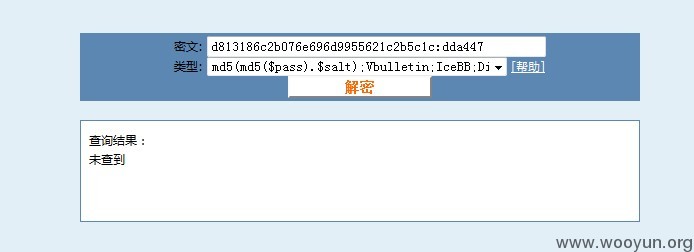

会员一共2599枚,管理员密码d813186c2b076e696d9955621c2b5c1c:dda447在cmd5上没解出来,于是也就没再继续深入了

还有bbs、ucenter的备份文件,也请留意及时删除

漏洞证明:

修复方案:

没记错的话,我提交的上一个百度的漏洞好像也是该类型的,解析啊解析。。。。

版权声明:转载请注明来源 子墨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-05-26 15:36

厂商回复:

感谢反馈,正在处理!

最新状态:

暂无