漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024390

漏洞标题:拼范网存储型xss,可窃取其他用户cookie以及密码,登陆并提现!(已证明)

相关厂商:拼范网

漏洞作者: niliu

提交时间:2013-05-24 10:37

修复时间:2013-07-08 10:37

公开时间:2013-07-08 10:37

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-24: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-07-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

上次提交,忘记贴证明图了。不好意思!

详细说明:

漏洞出现在拼范网的发布作品处,注册账号进入,然后发布作品,创建影集处以及照片描述处可插入xss代码,发布时给照片设定一个金额,发布完之后只要用户在交易平台打开我刚才发布的图片,用户cookie就被盗走,而且cookie中明文包含邮箱及用户名,md5加密的密码,只要解密就可以登录其他用户账户,在”我的账单“中还有提现功能。可以提取他人现金。

漏洞证明:

用自己的账号登录发布作品,在创建相册处插入xss代码:

在相片描述处也可以插入xss代码:

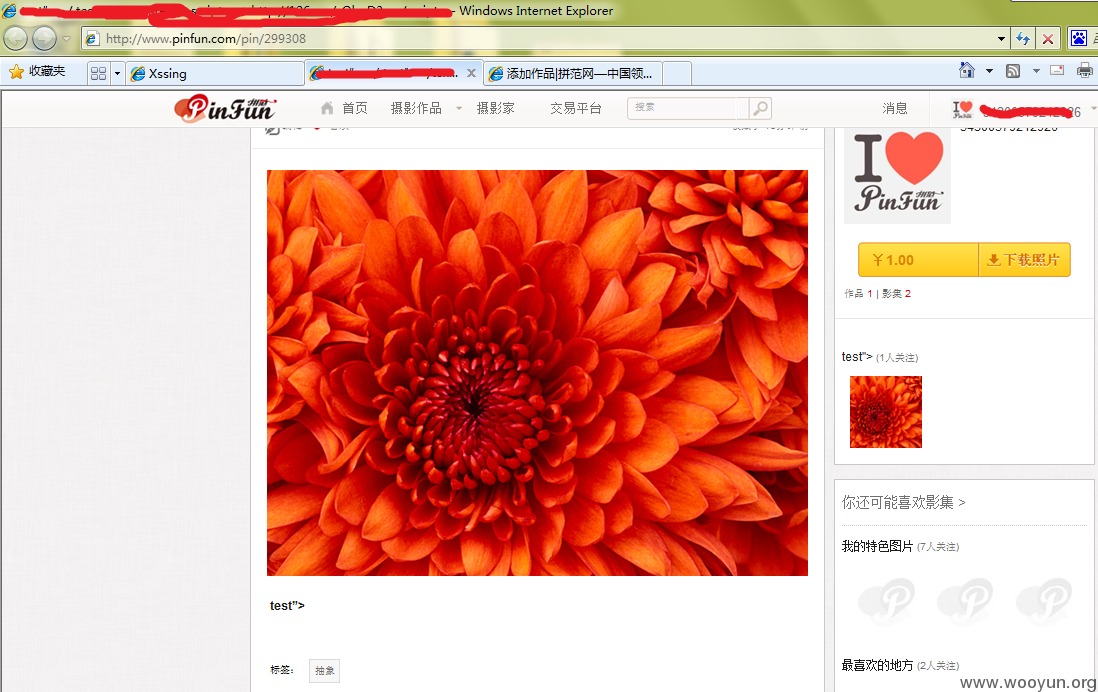

插入xss代码之后的作品:

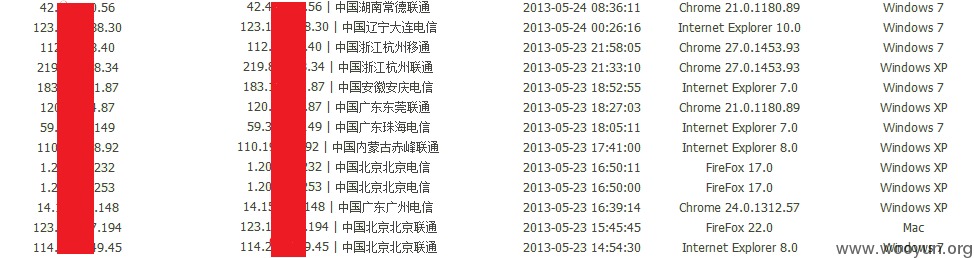

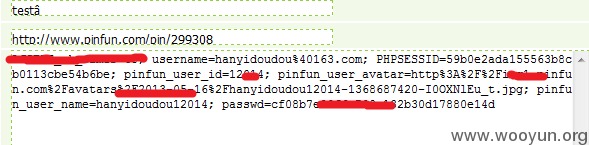

收到的cookie:

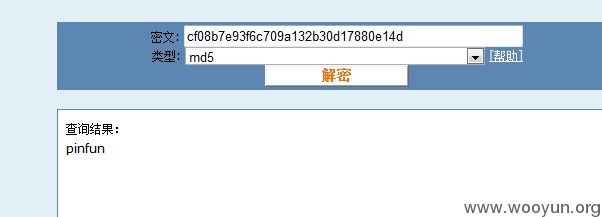

从上图可以看出用户邮箱为:[email protected] 登陆名为:hanyidoudou12014 MD5密码为:cf08b7e93f6c709a132b30d17880e14d 解密为:pinfun

然后登陆

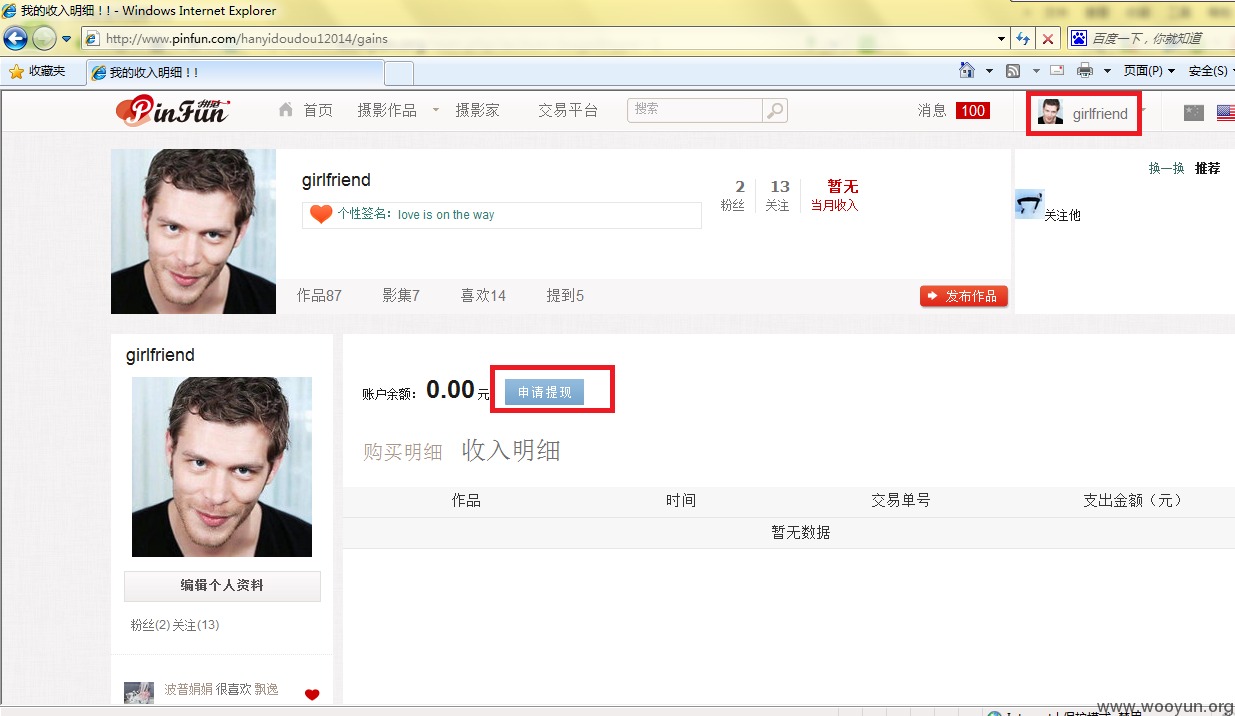

在”我的账单“中可以进行提现:(PS:这个账户上没钱我也没有提其他的)

修复方案:

加强字符过滤!

版权声明:转载请注明来源 niliu@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝